Cyberbedrohungen entwickeln sich 2025 rasant weiter. Unternehmen sehen sich mit einer wachsenden Zahl und neuen Formen von Angriffen konfrontiert. Die folgende Tabelle zeigt die gemeldeten Fälle im Jahr 2024:

Cyberkriminelle nutzen KI, um Angriffe schneller und gezielter durchzuführen. 39 % der Unternehmen berichten von Datenverlusten. Unternehmen müssen ihre Resilienz und Sicherheitskultur stärken und ihre Strategien regelmäßig anpassen.

Wichtige Erkenntnisse

Cyberangriffe werden immer raffinierter, besonders durch den Einsatz von Künstlicher Intelligenz, die Angriffe schneller und schwerer erkennbar macht.

Phishing und Ransomware gehören zu den größten Gefahren und verursachen hohe finanzielle Schäden sowie lange Ausfallzeiten.

Lieferketten und mobile Geräte sind oft Schwachstellen, die Angreifer gezielt ausnutzen, deshalb sind regelmäßige Kontrollen und Schutzmaßnahmen wichtig.

Eine starke Sicherheitskultur mit Schulungen und klaren Regeln hilft Mitarbeitenden, Angriffe früh zu erkennen und richtig zu reagieren.

Unternehmen sollten technische Schutzmaßnahmen wie Updates, Backups und mehrstufige Authentifizierung konsequent umsetzen und ihre Strategien ständig anpassen.

1. KI-Angriffe

Methoden

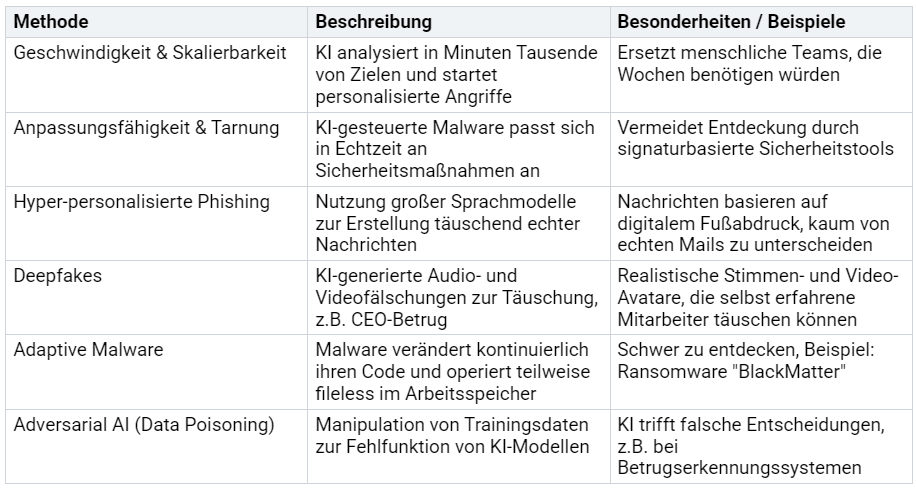

Cyberkriminelle setzen heute auf eine Vielzahl von KI-gestützten Methoden, um Unternehmen anzugreifen. Die folgende Tabelle zeigt die wichtigsten Techniken und ihre Besonderheiten:

Risiken

Phishing bleibt eine der häufigsten Cyberbedrohungen für Unternehmen. Im Jahr 2022 waren laut Bitkom 84 % der deutschen Unternehmen von Datenklau, Sabotage oder Spionage betroffen. Generative KI vereinfacht die Erstellung realistischer Phishing-Mails. Angreifer nutzen KI, um gezielte Spear-Phishing-Mails an Führungskräfte zu senden. KI-Tools wie WormGPT generieren Malware-Code und täuschend echte Betrugsschreiben. Deepfakes täuschen Führungskräfte und führen zu hohen finanziellen Schäden. Im ersten Halbjahr 2024 stieg die Zahl generativer KI-Attacken um 210 %. Hacker automatisieren Phishing-Kampagnen und personalisieren Millionen von E-Mails. Ein Beispiel ist der Angriff auf Nutzer des KI-Tools Kling AI im Mai 2025. Hier nutzten Täter das Vertrauen in bekannte Tools aus. Auch der Black-Basta-Ransomware-Angriff zeigt, wie KI die Angriffsgeschwindigkeit erhöht.

Schutz

Unternehmen sollten mehrere Maßnahmen ergreifen, um sich vor KI-Angriffen zu schützen:

Mitarbeitende regelmäßig zu aktuellen Angriffsmethoden schulen.

KI-basierte Sicherheitslösungen einsetzen, die verdächtige Aktivitäten erkennen.

E-Mail-Filter und Authentifizierungsverfahren verstärken.

Notfallpläne für den Umgang mit Deepfakes und Phishing entwickeln.

Sicherheitsupdates konsequent einspielen.

Tipp: Unternehmen, die eine starke Sicherheitskultur fördern, erkennen und melden Angriffe schneller.

2. Ransomware

Angriffspfade

Ransomware nutzt verschiedene Wege, um in Unternehmen einzudringen. Die häufigsten Einstiegspunkte sind Phishing-Mails und Social Engineering. Angreifer täuschen Mitarbeitende und stehlen Zugangsdaten. Schwache Passwörter und der Missbrauch von Benutzerrechten erleichtern die Ausbreitung im Netzwerk. Fehlende Updates und ungeschützte Endgeräte bieten zusätzliche Angriffsflächen. Studien zeigen, dass bis zu 57 % der Datenschutzverletzungen auf unzureichendes Patch-Management zurückgehen. Organisierte Gruppen setzen gezielt Phishing und Malware ein, um Zugang zu Webanwendungen und Cloud-Diensten zu erhalten.

Tipp: Eine Kombination aus menschlichem Fehler, fehlender Awareness und technischen Schwachstellen macht Unternehmen besonders anfällig für Ransomware.

Folgen

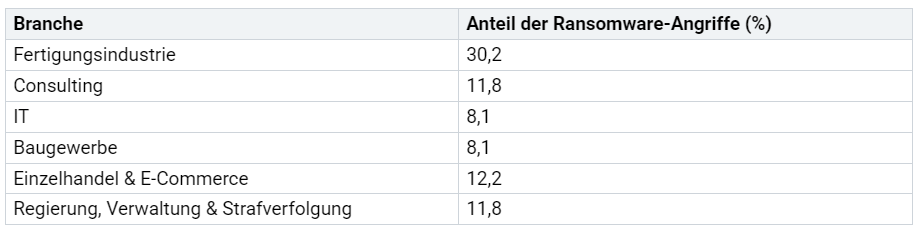

Ransomware-Angriffe verursachen hohe Kosten und lange Ausfallzeiten. Im Jahr 2024 liegt die durchschnittliche Lösegeldforderung international bei etwa 2 Millionen US-Dollar. Deutsche Unternehmen zahlen im Schnitt sogar rund 5,5 Millionen US-Dollar. Allerdings begleicht weniger als die Hälfte der betroffenen Firmen das geforderte Lösegeld. In der Fertigungsindustrie stiegen die gezahlten Summen um 167 % auf etwa 1,2 Millionen US-Dollar. Die Auswirkungen betreffen vor allem die folgenden Branchen:

Die Wiederherstellung nach einem Angriff dauert oft lange. 44 % der Unternehmen benötigen 1 bis 5 Tage, 29 % bis zu einem Monat und 7 % sogar länger als einen Monat, um den Normalbetrieb wieder aufzunehmen.

Prävention

IT-Sicherheitsbehörden empfehlen eine Reihe von Maßnahmen, um Ransomware-Angriffe zu verhindern:

Regelmäßige Updates und Patch-Management.

Mehr-Faktor-Authentifizierung für alle Zugänge.

Netzwerksegmentierung und Pufferzonen.

Strenge Vergabe von Benutzerrechten.

Zuverlässige Backup-Strategien mit Offsite-Speicherung.

Notfallpläne und regelmäßige Übungen.

Schulungen zur Erkennung von Phishing und verdächtigen E-Mails.

Minimierung der Internetanbindung kritischer Systeme.

Deaktivierung von Makros in Office-Dokumenten aus externen Quellen.

Dokumentation und Meldung verdächtiger Vorfälle.

Diese Maßnahmen helfen, die Auswirkungen von Cyberbedrohungen wie Ransomware zu begrenzen und die Sicherheit im Unternehmen zu stärken.

3. Phishing

Social Engineering

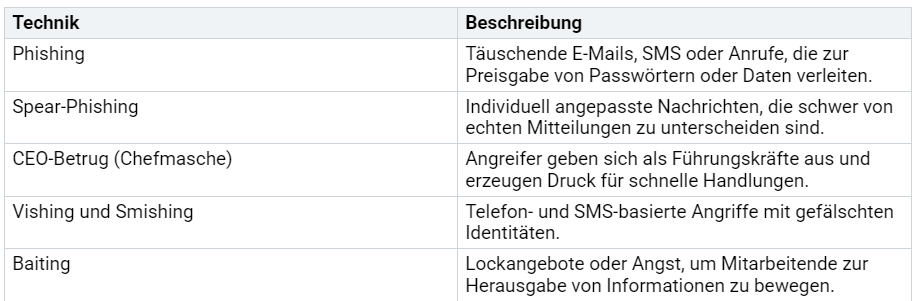

Phishing zählt zu den häufigsten Cyberbedrohungen für Unternehmen. Laut einer aktuellen TÜV-Studie berichten 84 Prozent der betroffenen Unternehmen von Phishing-Angriffen. Dieser Wert ist in den letzten zwei Jahren um 12 Prozentpunkte gestiegen. Phishing nutzt gezielt Social-Engineering-Techniken, um Mitarbeitende zu täuschen und sensible Daten zu stehlen.

Die wichtigsten Social-Engineering-Methoden bei Phishing-Angriffen lassen sich in einer Tabelle zusammenfassen:

Auswirkungen

Phishing-Angriffe verursachen erhebliche finanzielle Schäden. Kleine und mittlere Unternehmen verlieren im Durchschnitt etwa 95.000 Euro pro Vorfall. Freiberufler melden Schäden bis zu 120.000 Euro, während mittelständische Unternehmen sogar bis zu 500.000 Euro pro Angriff verlieren. IBM schätzt den weltweiten Durchschnittsschaden durch Phishing im Jahr 2022 auf rund 4,35 Millionen US-Dollar pro Unternehmen. Neben finanziellen Verlusten entstehen oft Imageschäden und Vertrauensverluste bei Kunden und Partnern.

Tipp: Phishing bleibt der größte Anteil aller Cyberangriffe auf Unternehmen. Unternehmen sollten die Gefahr nicht unterschätzen.

Abwehr

Experten empfehlen verschiedene Strategien, um Phishing-Angriffe abzuwehren:

Security Awareness Schulungen für alle Mitarbeitenden.

Einsatz moderner E-Mail-Authentifizierungsprotokolle wie von Google und Yahoo.

Nutzung von Security Resource Kits zur Unterstützung der Mitarbeitenden.

Sensibilisierung für Social-Engineering-Themen, besonders bei Nachrichten von angeblichen Führungskräften oder der Personalabteilung.

Vorsicht beim Öffnen von Links und Anhängen, besonders auf mobilen Geräten.

Kombination aus technischer Absicherung und regelmäßiger Schulung als zentrale Abwehrstrategie.

Eine starke Sicherheitskultur hilft, Phishing-Angriffe frühzeitig zu erkennen und Schäden zu vermeiden.

4. Supply-Chain

Schwachstellen

Viele Unternehmen unterschätzen die Schwachstellen in ihren Lieferketten. Angreifer suchen gezielt nach Lücken, um über Zulieferer in das eigene Netzwerk einzudringen. Die häufigsten Schwachstellen lassen sich wie folgt zusammenfassen:

Typosquatting: Hacker erstellen Softwarepakete mit Namen, die echten Bibliotheken ähneln. Entwickler laden diese versehentlich herunter.

Abhängigkeitsübernahmen: Veraltete Softwarepakete werden übernommen und mit Schadcode versehen.

Kompromittierte Firmware und Hardware: Schadsoftware wird direkt in Geräte eingebaut.

Gefälschte Hardwarekomponenten: Manipulierte Ersatzteile gelangen in die Lieferkette.

Gekaperte CI/CD-Pipelines: Angreifer schleusen schädlichen Code in automatisierte Entwicklungsprozesse ein.

Schwache API-Sicherheit: Fehlende Schutzmechanismen ermöglichen unbefugten Zugriff.

Fehlende Segmentierung: Drittanbieter erhalten zu viel Netzwerkzugang.

Unternehmen vertrauen oft ihren Dienstleistern. Dieses Vertrauen nutzen Angreifer gezielt aus.

Szenarien

In den letzten zwölf Monaten gab es mehrere bekannte Angriffe auf Lieferketten. Im Mai 2025 wurde das npm-Paket „rand-user-agent“ kompromittiert. Ein Remote-Access-Trojaner namens "RATatouille" wurde eingeschleust. Das Paket wurde wöchentlich zehntausende Male heruntergeladen. Auch andere npm-Pakete und Entwickler-Tools waren betroffen. Angreifer nutzten diese Schwachstellen, um Daten und Kryptowährungen zu stehlen. Solche Vorfälle zeigen, wie gefährlich Angriffe auf Open-Source-Software und Entwicklerumgebungen sind.

Eine aktuelle Studie zeigt:

43 Prozent der Unternehmen erlebten Geschäftsunterbrechungen durch Angriffe.

In 44 Prozent der Fälle hatten diese Angriffe direkte Auswirkungen auf das eigene Unternehmen.

Maßnahmen

Führende IT-Sicherheitsorganisationen empfehlen eine Reihe von Maßnahmen, um Lieferketten zu schützen:

Einführung eines Informationssicherheitsmanagementsystems (ISMS).

Gründliche Risikoanalysen für alle Lieferanten.

Technische und organisatorische Sicherheitsmaßnahmen umsetzen.

Business-Continuity-Management (BCMS) einführen.

Lieferanten und Dienstleister in die Sicherheitsstrategie einbeziehen.

Regelmäßige Lieferantenaudits durchführen.

Sorgfältige Auswahl und Überprüfung der Lieferanten.

Investitionen in neue Sicherheitstechnologien.

Schulungen für Mitarbeitende und Führungskräfte.

Tipp: Ein Notfallplan für Sicherheitsvorfälle in der Lieferkette hilft, im Ernstfall schnell zu reagieren.

5. Mobile Cyberbedrohungen

Angriffsarten

Mobile Geräte stehen im Fokus vieler Angreifer. Sie nutzen verschiedene Methoden, um Schwachstellen auszunutzen:

Ransomware verschlüsselt Daten auf Smartphones und Tablets. Angreifer fordern Lösegeld für die Entschlüsselung.

Social Engineering und Phishing setzen auf gefälschte Nachrichten, um Mitarbeitende zu täuschen.

Malware wie Trojaner und Spyware gelangt über manipulierte Apps oder Links auf das Gerät. Sie stiehlt Daten oder ermöglicht Fernzugriff.

Deepfakes nutzen künstliche Intelligenz, um täuschend echte Betrugsversuche zu starten.

Denial-of-Service-Attacken legen mobile Dienste lahm.

Zero-Day-Exploits nutzen unbekannte Schwachstellen in Betriebssystemen aus.

Unsichere IoT- und BYOD-Geräte bieten zusätzliche Angriffsflächen.

Menschliche Fehler, wie fehlende Updates oder unachtsames Verhalten, erhöhen das Risiko.

Tipp: Trojaner tarnen sich oft als nützliche Apps. Regelmäßige Backups und Container-Lösungen schützen sensible Daten.

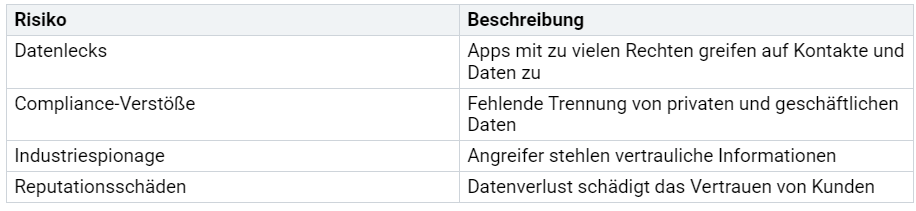

Unternehmensrisiken

Mobile Geräte erweitern die Angriffsfläche eines Unternehmens. Viele Mitarbeitende installieren Apps ohne Kontrolle. Sie verbinden sich mit unsicheren WLANs oder nutzen private Geräte für geschäftliche Aufgaben. Android-Geräte mit Root-Zugriff sind besonders gefährdet. Angreifer nutzen diese Schwachstellen, um in Unternehmensnetzwerke einzudringen. Schatten-IT und nicht genehmigte Apps führen zu Datenlecks. Unternehmen riskieren Reputationsschäden, Bußgelder und Industriespionage. Multifunktionale Geräte wie Smartphones speichern viele sensible Daten. Die Vermischung von privaten und geschäftlichen Informationen erhöht das Risiko von Datenverlust.

Schutzmaßnahmen

Unternehmen setzen verschiedene Maßnahmen ein, um mobile Geräte zu schützen:

Mobile Device Management (MDM) sorgt für zentrale Verwaltung und Sicherheitsrichtlinien.

Mobile Threat Defence (MTD) erkennt Bedrohungen in Echtzeit.

Regelmäßige Schulungen sensibilisieren Mitarbeitende für Risiken.

Container-Lösungen trennen private und geschäftliche Daten.

VPN-Verschlüsselung schützt die Kommunikation.

App-Richtlinien verhindern die Installation unsicherer Anwendungen.

Automatisiertes Patch-Management hält Geräte aktuell.

Netzwerksegmentierung begrenzt die Ausbreitung von Angriffen.

Hinweis: Unternehmen sollten klare Zugriffsregeln für BYOD-Geräte festlegen und regelmäßige Awareness-Kampagnen durchführen. So bleibt die mobile Sicherheit auf hohem Niveau.

6. OT/IoT

Angriffsziele

Industrielle Steuerungssysteme, Produktionsanlagen und kritische Versorgungssysteme stehen im Fokus von Angreifern. Fast die Hälfte aller Unternehmen hat bereits erlebt, dass OT-Systeme als Einstiegspunkt für Cyberattacken dienten. Besonders betroffen sind produzierende Unternehmen und Versorgungsbetriebe. Die Produktionsindustrie gilt als Hauptziel von IoT-Angriffen, vor allem durch Ransomware. Die zunehmende Vernetzung und Automatisierung vergrößert die Angriffsfläche. IoT-Geräte bauen oft unnötige Verbindungen ins interne Netzwerk auf und dienen als Einfallstor. Staatlich gesteuerte Gruppen verfolgen wirtschaftliche und politische Ziele, indem sie gezielt Infrastruktur schädigen. Supply-Chain-Angriffe, Zero-Day-Exploits und spezialisierte ICS-Malware bedrohen Steuerungssysteme und Produktionsprozesse.

Unternehmen setzen bereits Authentifizierung, Updates, Firewalls und Schulungen ein, um diese Ziele zu schützen.

Im Jahr 2024 meldeten Unternehmen folgende Angriffe auf OT- und IoT-Systeme:

1.693 erfolgreiche Ransomware-Angriffe auf Industrieunternehmen

Über 1.100 Fälle im Produktionssektor

53 % mehr DDoS-Angriffe als im Vorjahr

Extrem große DDoS-Angriffe (>1 Tbps) stiegen um fast 1.900 % im Quartalsvergleich

Auswirkungen

Erfolgreiche Angriffe auf OT- und IoT-Systeme führen zu erheblichen Störungen. Sie blockieren Produktionsprozesse und verursachen Ausfälle in der Lieferkette. Unternehmen erleiden finanzielle Verluste und nachhaltige Reputationsschäden. Ein Beispiel: Beim Batteriehersteller Varta kam die Produktion an mehreren Standorten zum Stillstand. Die Wiederherstellung des Normalbetriebs gestaltet sich oft schwierig, besonders in den ersten 72 Stunden nach einem Angriff. Ein Mangel an qualifiziertem Personal und fehlende Recovery-Pläne verschärfen die Lage. OT-Systeme steuern physische Prozesse, daher können Angriffe auch zu physischen Schäden führen. Die wachsende Vernetzung durch IoT und KI erhöht die Angriffsfläche. Unternehmen müssen präventive und reaktive Maßnahmen kombinieren, um die Geschäftskontinuität zu sichern.

Finanzielle Verluste und Imageschäden

Komplexe Wiederherstellung und Zeitdruck

Physische Schäden an Anlagen

Absicherung

Experten empfehlen folgende Best Practices für den Schutz von OT- und IoT-Systemen:

Schwachstellen- und Patch-Management priorisieren, da Schwachstellen Hauptangriffspunkte sind.

Umfassende Überwachung aller Ebenen der Hybrid-Cloud-Umgebung, einschließlich Hardware, Firmware und Software.

Schutz von Daten im Ruhezustand, bei der Übertragung und während der Nutzung sicherstellen.

Sicherheitskultur fördern, damit alle Mitarbeitenden bewährte Praktiken übernehmen.

Compliance-, Sicherheits- und Personalabteilungen eng zusammenarbeiten lassen, um Sicherheitsprotokolle einzuhalten.

Tipp: Eine starke Sicherheitskultur und regelmäßige Schulungen helfen, Angriffe frühzeitig zu erkennen und Schäden zu begrenzen.

7. Cyberbedrohungen 2025

Resilienz

Unternehmen stehen 2025 vor neuen und komplexen Cyberbedrohungen. Ransomware entwickelt sich weiter und nutzt raffinierte Phishing-E-Mails, um Mitarbeitende zu täuschen. Angriffe auf kritische Infrastrukturen wie Krankenhäuser oder Energieversorger nehmen zu. Auch mittelständische Unternehmen geraten ins Visier, da staatlich unterstützte Gruppen wirtschaftliche Instabilität verursachen wollen. Cyber-Resilienz wird zur wichtigsten Eigenschaft moderner Unternehmen. Sie umfasst nicht nur den Schutz vor Angriffen, sondern auch die schnelle Reaktion und Wiederherstellung nach einem Vorfall. Technische Maßnahmen wie Firewalls, Antivirus und regelmäßige Backups bilden die Basis. Organisatorische Maßnahmen wie Mitarbeiterschulungen und Notfallpläne ergänzen die Strategie. Unternehmen müssen ihre Sicherheitsstrategie regelmäßig überprüfen und anpassen.

Tipp: Ein Informationssicherheitsmanagementsystem (ISMS) hilft, Cyber-Resilienz systematisch zu verankern.

Unternehmenskultur

Eine starke Unternehmenskultur fördert die Sicherheit im Alltag. Das Management übernimmt Verantwortung und stellt Ressourcen bereit. Mitarbeitende erkennen Risiken schneller, wenn sie regelmäßig geschult werden. Die Sicherheitskultur lebt von klaren Regeln und offener Kommunikation. Fehler dürfen gemeldet werden, ohne Angst vor Konsequenzen. Die EU-Initiative NIS2 fordert ein einheitliches Sicherheitsniveau, besonders für kleine und mittlere Unternehmen. Cyber-Resilienz schützt nicht nur vor finanziellen Schäden, sondern auch vor Vertrauensverlust bei Kunden und Partnern.

Sicherheitsbewusstsein fördern

Regelmäßige Awareness-Kampagnen

Klare Richtlinien für alle Mitarbeitenden

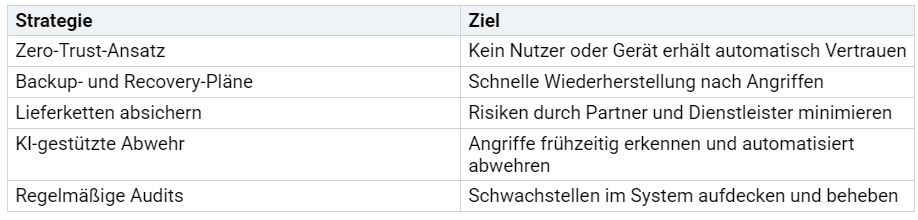

Strategien

Unternehmen setzen 2025 auf verschiedene Strategien, um Cyberbedrohungen zu begegnen:

*QR-Code-Phishing, Formjacking und schädliche Browser-Erweiterungen zählen zu den neuen Bedrohungen. Unternehmen müssen ihre Strategien laufend anpassen, um auch in Zukunft sicher zu bleiben.*

Unternehmen stehen vor vielfältigen digitalen Risiken. Sie profitieren von klaren Maßnahmen, um sich zu schützen. IT-Sicherheitsbehörden empfehlen folgende Schritte:

1. IT-Infrastruktur analysieren und Risiken bewerten. 2. Technische Schutzmaßnahmen wie Firewalls und regelmäßige Updates umsetzen. 3. Backup- und Wiederherstellungsprozesse etablieren. 4. Mitarbeitende regelmäßig schulen. 5. Incident-Response-Pläne erstellen und testen.

Wer jetzt handelt, stärkt die Sicherheit und schützt das Unternehmen nachhaltig.

FAQ

Was ist der Unterschied zwischen Phishing und Ransomware?

Phishing täuscht Mitarbeitende, um Daten zu stehlen. Ransomware verschlüsselt Daten und fordert Lösegeld. Beide Angriffe schaden Unternehmen, aber sie nutzen unterschiedliche Methoden.

Wie erkennt ein Unternehmen einen Cyberangriff frühzeitig?

Sicherheitslösungen überwachen das Netzwerk. Mitarbeitende melden verdächtige E-Mails oder Aktivitäten. Regelmäßige Schulungen helfen, Angriffe schneller zu erkennen.

Welche Rolle spielt die Mitarbeiterschulung bei der Cybersicherheit?

Schulungen stärken das Bewusstsein. Mitarbeitende erkennen Bedrohungen besser und handeln sicherer. Unternehmen profitieren von weniger erfolgreichen Angriffen.

Warum sind mobile Geräte besonders gefährdet?

Mobile Geräte speichern viele Daten. Sie verbinden sich oft mit unsicheren Netzwerken. Angreifer nutzen Schwachstellen in Apps oder Betriebssystemen aus.