Phishing 2.0: KI, Social Engineering & Zwei-Faktor-Authentifizierung – Neue Gefahr?

Neue Gefahr? Lernen Sie neue Phishing-Techniken kennen. Schützen Sie sich vor KI-gestützten Phishing-Angriffen und umgehen Sie die 2FA-Falle.

Phishing 2.0 verändert die Welt der Cyberangriffe. Es ist nicht nur gefährlicher, sondern auch raffinierter. Wusstest du, dass Angreifer durch KI und Social Engineering jetzt sogar die Zwei-Faktor-Authentifizierung umgehen können? Laut einer Studie sind KI-gesteuerte Phishing-Angriffe im letzten Jahr um 60 % gestiegen.

Experten warnen: Die Kombination aus Künstlicher Intelligenz und Social Engineering macht es Cyberkriminellen leichter, Sicherheitsmaßnahmen zu überwinden. Social Engineering 2.0 setzt auf Deepfakes und täuschend echte Simulationen, um dich oder dein Unternehmen zu täuschen.

Unternehmen müssen handeln. Je besser du die Methoden von Phishing 2.0 verstehst, desto besser kannst du dich schützen.

Wichtige Erkenntnisse

Phishing 2.0 nutzt KI und Tricks, um echte Angriffe zu machen.

Zwei-Faktor-Authentifizierung (2FA) reicht nicht mehr aus. Angreifer umgehen sie mit Tools wie Evilginx.

Browser-in-the-Browser-Angriffe sehen echt aus und sind schwer zu erkennen.

Deepfake-Phishing nutzt KI, um Stimmen und Videos echt wirken zu lassen.

Schulungen und Tests helfen Mitarbeitern, Angriffe besser zu erkennen.

Neue Methoden wie FIDO2 schützen besser als Passwörter und 2FA.

Schutzprogramme wie Anti-Phishing-Tools und E-Mail-Filter blockieren gefährliche Nachrichten.

Eine gute Sicherheitsstrategie mischt Schulungen, Tools und neue Methoden für mehr Schutz.

Was ist Phishing 2.0?

Definition und Merkmale

Phishing 2.0 ist die nächste Generation von Cyberangriffen, die raffinierter und gefährlicher ist als herkömmliches Phishing. Es kombiniert fortschrittliche Technologien wie Künstliche Intelligenz (KI) mit psychologischen Manipulationstechniken, um dich gezielt zu täuschen. Dabei geht es nicht mehr nur darum, dich dazu zu bringen, auf einen schädlichen Link zu klicken. Stattdessen nutzen Angreifer personalisierte Ansätze, um Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung (2FA) zu umgehen.

Ein typisches Merkmal von Phishing 2.0 ist die Verwendung täuschend echter Simulationen. Zum Beispiel können Angreifer Anmeldefenster nachahmen, die genauso aussehen wie die echten. Diese sogenannten Browser-in-the-Browser-Angriffe sind so überzeugend, dass du kaum erkennen kannst, dass es sich um eine Falle handelt. Ein weiteres Beispiel ist das sogenannte Evilginx-Framework. Es ermöglicht Angreifern, deine Anmeldedaten und sogar Access Tokens abzufangen, selbst wenn du 2FA aktiviert hast. Das macht Phishing 2.0 so gefährlich.

Unterschiede zu herkömmlichem Phishing

Du fragst dich vielleicht, was Phishing 2.0 so anders macht als die klassischen Phishing-Methoden. Der größte Unterschied liegt in der Technologie und der Präzision. Während herkömmliches Phishing oft auf Massen-E-Mails setzt, die generisch und leicht erkennbar sind, ist Phishing 2.0 viel gezielter. Angreifer nutzen KI, um große Datenmengen zu analysieren und personalisierte Nachrichten zu erstellen. Diese Nachrichten sind auf deine Interessen und Verhaltensmuster zugeschnitten, was die Wahrscheinlichkeit erhöht, dass du darauf hereinfällst.

Ein weiterer Unterschied ist die Automatisierung. Früher benötigten Angreifer technisches Know-how, um komplexe Angriffe durchzuführen. Heute senkt generative KI die Einstiegshürden. Selbst weniger erfahrene Cyberkriminelle können jetzt wirkungsvolle Angriffe starten. Das macht Phishing 2.0 nicht nur effektiver, sondern auch schwerer zu bekämpfen.

Die Rolle von KI und Social Engineering

KI spielt eine zentrale Rolle in der Entwicklung von Phishing 2.0. Sie ermöglicht es Angreifern, überzeugende und grammatikalisch korrekte Phishing-Nachrichten zu erstellen. Diese Nachrichten sind oft so gut, dass traditionelle Erkennungsmethoden sie nicht mehr als Bedrohung identifizieren können. Aber das ist noch nicht alles. KI kann auch große Datenmengen analysieren, um herauszufinden, was dich interessiert oder wie du dich online verhältst. Mit diesen Informationen erstellen Angreifer personalisierte Angriffe, die schwer zu durchschauen sind.

Social Engineering ist der zweite wichtige Baustein von Phishing 2.0. Es geht darum, dein Vertrauen zu gewinnen und dich dazu zu bringen, sensible Informationen preiszugeben. Moderne Social-Engineering-Techniken nutzen oft Deepfakes – also KI-generierte Stimmen oder Videos – um dich zu täuschen. Stell dir vor, du bekommst einen Anruf von deinem Chef, der dich bittet, eine dringende Zahlung zu leisten. Die Stimme klingt echt, aber in Wirklichkeit ist es ein Deepfake. Solche Szenarien zeigen, wie gefährlich die Kombination aus KI und Social Engineering sein kann.

Neue Angriffsmethoden bei Phishing 2.0

Browser-in-the-Browser-Angriffe

Hast du schon mal ein Login-Fenster gesehen, das so echt aussieht, dass du keinen Verdacht schöpfst? Genau das ist das Ziel von Browser-in-the-Browser-Angriffen. Angreifer erstellen täuschend echte Anmeldefenster, die direkt in deinem Browser erscheinen. Diese Fenster imitieren bekannte Plattformen wie Google oder Microsoft. Du gibst deine Daten ein, ohne zu merken, dass sie direkt an die Angreifer weitergeleitet werden.

Das Gefährliche daran? Diese Angriffe sind schwer zu erkennen. Selbst erfahrene Nutzer können darauf hereinfallen, da die gefälschten Fenster oft perfekt gestaltet sind und das Phishing noch überzeugender macht. Ein kleiner Tipp: Achte immer auf die URL in der Adressleiste. Wenn sie nicht mit der echten Domain übereinstimmt, solltest du misstrauisch werden.

Evilginx und Reverse-Proxy-Techniken

Evilginx ist ein mächtiges Werkzeug, das Cyberkriminelle nutzen, um dich auszutricksen. Es funktioniert wie ein Man-in-the-Middle-Angriff. Dabei wirst du auf eine gefälschte Website geleitet, die genauso aussieht wie die echte. Sobald du deine Anmeldedaten eingibst, werden diese in Echtzeit abgefangen. Selbst die Zwei-Faktor-Authentifizierung (2FA) schützt dich hier nicht, da auch die Access Tokens gestohlen werden.

Ein Blick auf die technischen Details zeigt, wie ausgeklügelt diese Methode ist:

Diese Angriffe nutzen oft Social Engineering, um dich dazu zu bringen, auf bösartige Links zu klicken. Einmal auf der gefälschten Seite, ist es fast unmöglich, den Betrug zu erkennen, da die Personalisierung oft sehr überzeugend ist. Sei also vorsichtig, wenn du auf Links klickst, besonders in E-Mails oder Nachrichten von unbekannten Absendern, da diese oft auf Phishing zielen.

Device Code Phishing

Device Code Phishing ist eine weitere raffinierte Methode, die immer häufiger eingesetzt wird und gezielt darauf abzielt, deine Zugangsdaten zu versenden. Vielleicht hast du schon mal einen Code auf deinem Gerät eingegeben, um dich bei einem Dienst anzumelden. Angreifer nutzen genau diesen Prozess aus. Sie senden dir einen gefälschten Code oder leiten dich auf eine gefälschte Seite, die wie die echte aussieht. Sobald du den Code eingibst, haben sie Zugriff auf dein Konto.

Das Problem bei dieser Methode ist, dass sie oft in legitimen Kontexten stattfindet. Du denkst, du meldest dich sicher an, aber in Wirklichkeit gibst du den Angreifern die Kontrolle über deinen Login. Um dich zu schützen, überprüfe immer die Quelle des Codes und die URL der Seite, auf der du ihn eingibst.

Deepfake-Phishing: KI-generierte Stimmen und Videos

Stell dir vor, du bekommst einen Anruf von deinem Chef. Die Stimme klingt vertraut, die Anweisung klar: „Überweise sofort Geld an diesen Lieferanten.“ Du zögerst nicht, schließlich klingt alles echt. Doch was, wenn diese Stimme gar nicht echt ist? Willkommen in der Welt des Deepfake-Phishings.

Deepfake-Phishing nutzt künstliche Intelligenz (KI), um täuschend echte Stimmen oder Videos zu erstellen. Cyberkriminelle können so Gespräche simulieren, die es nie gegeben hat. Die Technologie dahinter basiert auf maschinellem Lernen. KI-Systeme analysieren menschliche Verhaltensmuster und ahmen sie nach. Das Ergebnis? Realistisch wirkende Inhalte, die dich täuschen sollen.

Wusstest du? Deepfakes können nicht nur Stimmen, sondern auch Gesichter imitieren. Ein Video könnte deinen Chef zeigen, wie er eine Anweisung gibt – obwohl er das nie getan hat.

Die Stärke dieser Angriffe liegt in ihrer Präzision. Angreifer analysieren deine Verhaltensmuster und Schwachstellen. Sie wissen, wie sie dein Vertrauen gewinnen können. Ein Beispiel: Ein Mitarbeiter in der Buchhaltung erhält ein Video seines Vorgesetzten mit der Bitte um eine dringende Überweisung. Alles wirkt glaubwürdig – Stimme, Gesicht, sogar die Körpersprache. Doch es ist ein Betrug.

Technische Berichte zeigen, wie weit diese Technologie bereits ist. KI kann menschenähnliche Verhaltensweisen nachahmen und gezielte Angriffe orchestrieren. Deepfakes sind das perfekte Werkzeug für Phishing 2.0. Sie machen es Angreifern leicht, dich zu manipulieren und sensible Informationen zu stehlen.

Wie kannst du dich schützen? Sei skeptisch, besonders bei ungewöhnlichen Anfragen. Überprüfe die Quelle, bevor du handelst. Ruf deinen Chef direkt an, wenn du Zweifel hast. Nutze technische Schutzmaßnahmen wie Anti-Phishing-Tools, die verdächtige Inhalte erkennen können. Und vor allem: Bleib wachsam. Die Technologie entwickelt sich weiter, aber mit dem richtigen Wissen kannst du dich schützen.

Deepfake-Phishing zeigt, wie gefährlich die Kombination aus KI und Social Engineering sein kann. Es ist ein Paradebeispiel für die neuen Herausforderungen, die Phishing 2.0 mit sich bringt und die Sicherheitstools auf eine neue Ebene stellen. Bleib informiert und lass dich nicht täuschen.

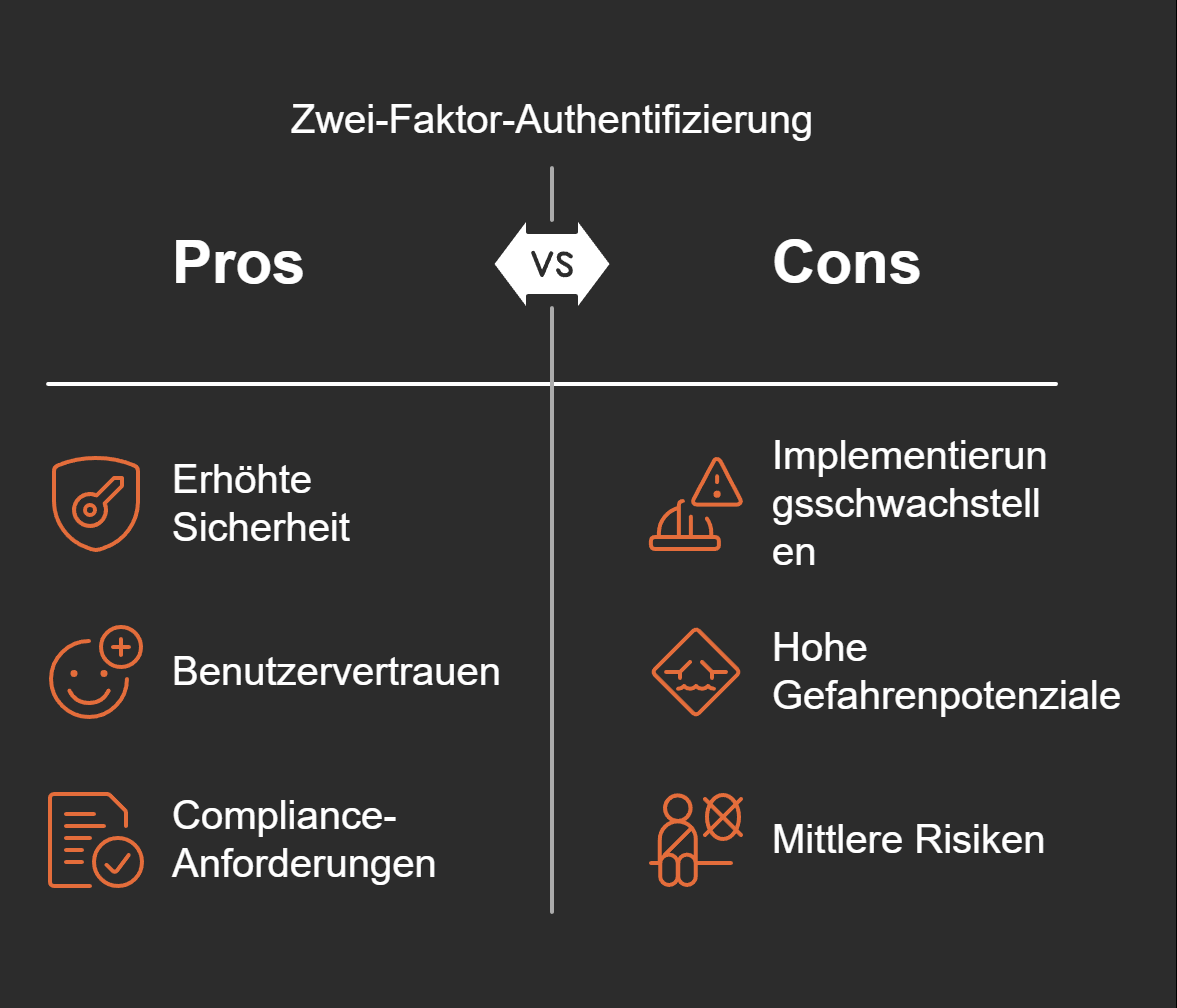

Warum Zwei-Faktor-Authentifizierung nicht mehr ausreicht

Schwachstellen in der 2FA-Implementierung

Zwei-Faktor-Authentifizierung (2FA) galt lange als sicherer Schutz gegen unbefugte Zugriffe. Doch selbst diese Methode hat Schwachstellen, die Angreifer ausnutzen können. Untersuchungen zeigen, dass Sicherheitslücken in der Implementierung von 2FA-Systemen ein erhebliches Risiko darstellen.

Einige Beispiele für dokumentierte Schwachstellen:

Ein Beispiel aus der Praxis: Eine Schwachstelle in Nextcloud ermöglichte es Angreifern, die 2FA zu umgehen und auf sensible Daten zuzugreifen. Solche Sicherheitslücken zeigen, dass selbst moderne Authentifizierungsmethoden nicht unfehlbar sind. Du solltest daher nicht allein auf 2FA vertrauen, sondern zusätzliche Schutzmaßnahmen ergreifen.

Umgehungstechniken: Beispiele aus der Praxis

Angreifer entwickeln ständig neue Techniken, um 2FA zu umgehen. Einige der effektivsten Methoden sind:

Browser-in-the-Browser-Angriffe: Diese simulieren täuschend echte Anmeldefenster, die Nutzer dazu verleiten, ihre Zugangsdaten einzugeben. Selbst erfahrene Nutzer können diese Angriffe oft nicht erkennen.

Evilginx-Technologie: Diese Technik fängt Anmeldedaten und Access Tokens im Kommunikationsfluss ab. Selbst wenn du 2FA aktiviert hast, können Angreifer so auf dein Konto zugreifen.

Device Code Phishing: Hierbei wird der Authentifizierungsprozess simuliert, um an Access Tokens zu gelangen. Diese Tokens ermöglichen es Angreifern, sich in deinem Namen anzumelden.

Eine Bitkom-Studie aus dem Jahr 2024 zeigt, dass ein Viertel aller Unternehmen trotz 2FA Opfer von Phishing-Angriffen wurden. Das verdeutlicht, wie wichtig es ist, wachsam zu bleiben und verdächtige Aktivitäten sofort zu melden.

Automatisierung durch Phishing-Kits

Phishing-Kits haben die Art und Weise, wie Angriffe durchgeführt werden, revolutioniert. Diese Kits ermöglichen es Cyberkriminellen, Angriffe zu automatisieren und in großem Umfang durchzuführen. Mit Hilfe von KI können Angreifer personalisierte E-Mails erstellen und an Tausende von potenziellen Opfern senden. Das erhöht die Erfolgsquote erheblich.

Einige wichtige Fakten zur Automatisierung durch Phishing-Kits:

Die Automatisierung durch KI hat die Erstellung und den Versand von Phishing-E-Mails massiv vereinfacht.

Experten prognostizieren, dass sich Spear-Phishing-Angriffe auf die Fertigungsbranche bis 2025 fast verdoppeln werden. Der Grund dafür ist die zunehmende Verbreitung von Phishing-Kits.

Für dich bedeutet das: Sei besonders vorsichtig bei E-Mails, die dich zur Eingabe von Zugangsdaten auffordern. Überprüfe immer die Absenderadresse und die URL, bevor du auf einen Link klickst. Automatisierte Angriffe sind schwer zu erkennen, aber mit der richtigen Vorsicht kannst du dich schützen.

Schutzmaßnahmen gegen Phishing 2.0

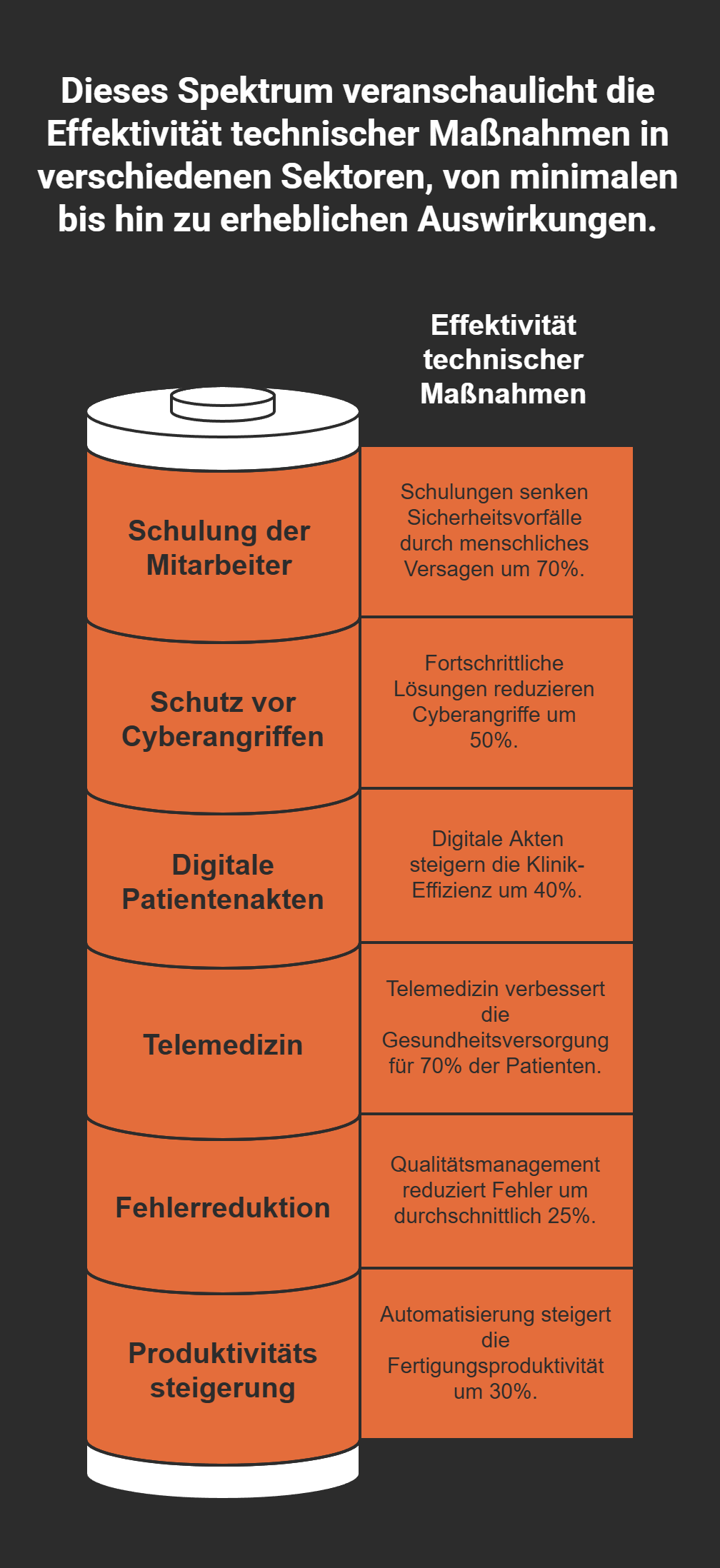

Sensibilisierung und Schulung der Mitarbeiter

Du fragst dich vielleicht, wie du dich und dein Team besser vor Phishing 2.0 schützen kannst. Eine der effektivsten Maßnahmen ist die Sensibilisierung und Schulung der Mitarbeiter. Regelmäßige Schulungen helfen, die Aufmerksamkeit für potenzielle Bedrohungen zu erhöhen. Phishing-Simulationen bieten zudem praktische Erfahrungen, die das Erkennen von Angriffen erleichtern.

Tipp: IT-Sicherheitsbewusstseinsschulungen fördern eine Kultur, in der Sicherheit an erster Stelle steht. Gut geschulte Mitarbeiter melden Vorfälle schneller und sind besser gegen Cyberangriffe gewappnet.

Eine Studie zeigt, wie effektiv solche Maßnahmen sein können:

Wenn du dein Team regelmäßig schulst, stärkst du nicht nur die Sicherheitskultur, sondern reduzierst auch das Risiko, Opfer eines Angriffs zu werden.

Einsatz moderner Authentifizierungsmethoden wie FIDO2

Die Zwei-Faktor-Authentifizierung ist zwar ein guter Anfang, aber moderne Alternativen wie FIDO2 bieten noch mehr Sicherheit. FIDO2 ermöglicht passwortlose Authentifizierung und schützt dich besser vor Phishing-Angriffen. Du kannst dich beispielsweise mit biometrischen Daten oder einem physischen Sicherheitstoken anmelden.

Hier sind einige Vorteile von FIDO2:

Passwortloses Verfahren: Du brauchst kein Passwort mehr, um dich zu authentifizieren.

Hohe Sicherheit: Kryptografische Schlüssel werden sicher auf deinem Gerät gespeichert.

Breite Unterstützung: Viele Hersteller und Plattformen unterstützen FIDO2.

Schutz vor Phishing: Angreifer können keine Zugangsdaten abfangen, wenn du effektive Sicherheitstools verwendest.

Mit FIDO2 kannst du die Sicherheit deines Unternehmens auf ein neues Level heben. Es ist nicht nur sicherer, sondern auch benutzerfreundlich.

Technische Schutzmaßnahmen: Anti-Phishing-Tools und E-Mail-Filter

Technische Schutzmaßnahmen sind ein weiterer wichtiger Baustein im Kampf gegen Phishing 2.0. Anti-Phishing-Tools und E-Mail-Filter können verdächtige Nachrichten erkennen und blockieren, bevor sie dich erreichen. Laut einem Bericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) hat sich die Anzahl der Phishing-Versuche im Jahr 2022 um 30 % erhöht. Das zeigt, wie wichtig solche Tools sind.

Einige Statistiken zur Effektivität technischer Maßnahmen:

Zusätzlich hat eine Umfrage von Cisco gezeigt, dass 72 % der Unternehmen im letzten Jahr mindestens einen Phishing-Versuch erlebt haben. Mit Anti-Phishing-Tools kannst du solche Angriffe frühzeitig erkennen und abwehren. Achte darauf, dass deine Systeme regelmäßig aktualisiert werden, um neue Bedrohungen zu bekämpfen.

Hinweis: Kombiniere technische Maßnahmen mit Schulungen, um eine mehrschichtige Sicherheitsstrategie zu schaffen. So bist du optimal geschützt.

Mehrschichtige Sicherheitsstrategien

Du fragst dich vielleicht, warum eine einzige Sicherheitsmaßnahme oft nicht ausreicht, um dich vor Cyberangriffen zu schützen. Die Antwort liegt in der Komplexität moderner Bedrohungen wie Phishing 2.0. Angreifer nutzen immer ausgefeiltere Techniken, um Sicherheitsbarrieren zu umgehen. Deshalb brauchst du eine mehrschichtige Sicherheitsstrategie, die verschiedene Schutzmaßnahmen kombiniert. So kannst du Schwachstellen minimieren und deine Verteidigung stärken.

Was bedeutet "mehrschichtig"?

Eine mehrschichtige Sicherheitsstrategie setzt auf mehrere Schutzebenen, die zusammenarbeiten. Jede Ebene hat eine spezifische Aufgabe, um dich vor unterschiedlichen Angriffsmethoden zu schützen. Stell dir das wie ein Schloss vor: Es gibt eine Zugbrücke, eine dicke Mauer und einen Burggraben. Selbst wenn ein Angreifer eine Barriere überwindet, stehen ihm noch weitere im Weg.

Ein Beispiel für eine solche Strategie:

Technische Schutzmaßnahmen: Tools wie Firewalls, Anti-Phishing-Software und E-Mail-Filter blockieren viele Angriffe, bevor sie dich erreichen.

Mitarbeiterschulungen: Gut informierte Mitarbeiter erkennen verdächtige E-Mails oder Links schneller und melden sie rechtzeitig.

Moderne Authentifizierungsmethoden: Technologien wie FIDO2 oder biometrische Verfahren machen es Angreifern schwerer, Zugang zu deinen Konten zu erhalten.

Regelmäßige Updates: Halte deine Software und Systeme immer auf dem neuesten Stand, um bekannte Schwachstellen zu schließen.

Warum ist diese Strategie so effektiv?

Angreifer suchen immer nach der einfachsten Möglichkeit, in ein System einzudringen. Wenn du mehrere Schutzebenen hast, wird es für sie deutlich schwieriger. Selbst wenn sie eine Schwachstelle finden, müssen sie weitere Hürden überwinden. Das kostet Zeit und Ressourcen – zwei Dinge, die viele Cyberkriminelle nicht verschwenden wollen.

Ein weiterer Vorteil: Mehrschichtige Strategien bieten dir Flexibilität. Du kannst sie an die spezifischen Bedürfnisse deines Unternehmens oder deiner persönlichen Nutzung anpassen. Zum Beispiel kannst du zusätzliche Sicherheitsmaßnahmen für besonders sensible Daten einführen.

Wie kannst du starten?

Der erste Schritt ist, deine aktuellen Sicherheitsmaßnahmen zu überprüfen. Gibt es Lücken? Sind alle Systeme auf dem neuesten Stand? Danach kannst du eine Strategie entwickeln, die auf deinen Anforderungen basiert. Hier ein paar Tipps:

Priorisiere Schulungen: Deine Mitarbeiter sind oft die erste Verteidigungslinie. Investiere in regelmäßige Trainings.

Nutze Technologie sinnvoll: Setze auf bewährte Sicherheitstools, die speziell gegen Phishing 2.0 entwickelt wurden.

Teste deine Systeme: Simuliere Angriffe, um Schwachstellen zu identifizieren und zu beheben.

Tipp: Eine mehrschichtige Sicherheitsstrategie ist kein Luxus, sondern eine Notwendigkeit. Sie schützt nicht nur deine Daten, sondern auch dein Vertrauen in die digitale Welt.

Mit einer durchdachten Strategie bist du besser auf die Herausforderungen vorbereitet, die Phishing 2.0 mit sich bringt. Du kannst Angriffe nicht immer verhindern, aber du kannst ihre Auswirkungen minimieren.

Die Zukunft von Phishing 2.0 und Cybersicherheit

Weiterentwicklung von Phishing-Techniken

Phishing-Techniken entwickeln sich ständig weiter. Cyberkriminelle nutzen immer ausgefeiltere Methoden, um Sicherheitsmaßnahmen zu umgehen. Früher waren Phishing-E-Mails oft leicht zu erkennen – sie enthielten Rechtschreibfehler oder unprofessionelle Designs. Doch die Fortschritte in der künstlichen Intelligenz (KI) haben das geändert. Heute sehen Phishing-E-Mails täuschend echt aus. Sie imitieren das Design und die Sprache bekannter Unternehmen, sodass selbst erfahrene Nutzer Schwierigkeiten haben, sie zu erkennen.

Berichte zeigen, dass die Bedrohung durch Phishing-Mails in den letzten Jahren stark zugenommen hat. KI ermöglicht es Angreifern, große Datenmengen zu analysieren und gezielte Angriffe durchzuführen. Besonders gefährlich ist Spear-Phishing, bei dem Angriffe auf einzelne Personen oder Unternehmen zugeschnitten sind. Laut einem Bericht wurden 55 Prozent der Unternehmen in der DACH-Region in den letzten 12 Monaten Opfer solcher Angriffe. Diese Entwicklung zeigt, wie wichtig es ist, wachsam zu bleiben und neue Schutzmaßnahmen zu ergreifen.

Die Rolle von KI in der Verteidigung

KI spielt nicht nur bei Angriffen eine Rolle, sondern auch in der Verteidigung. Moderne Sicherheitslösungen nutzen KI, um verdächtige Aktivitäten zu erkennen und Angriffe in Echtzeit zu stoppen. Zum Beispiel können KI-gestützte Systeme ungewöhnliche Login-Versuche oder verdächtige E-Mails automatisch blockieren. Das reduziert das Risiko, Opfer eines Angriffs zu werden.

Die Bedeutung von KI in der Cybersicherheit wächst. Laut einer Analyse von Cyberhaven hat sich die Nutzung von KI-Tools zwischen 2023 und 2024 fast verfünffacht. Unternehmen setzen zunehmend auf smarte Technologien, um sich gegen raffinierte Angriffsmethoden zu schützen. Diese Entwicklung zeigt, dass KI nicht nur eine Bedrohung, sondern auch eine Chance ist. Mit der richtigen Technologie kannst du dich besser vor Phishing 2.0 schützen.

Bedeutung kontinuierlicher Innovation

Die Bedrohung durch Phishing 2.0 zeigt, wie wichtig kontinuierliche Innovation in der Cybersicherheit ist. Angreifer entwickeln ständig neue Techniken, um Sicherheitsmaßnahmen zu umgehen. Deshalb müssen Unternehmen proaktiv handeln und in neue Technologien investieren. Studien zeigen, dass 43 Prozent der Unternehmen in Zero-Trust- oder SASE-Lösungen investieren, um interne und externe Bedrohungen zu minimieren. Solche Investitionen sind entscheidend, um Risiken zu reduzieren und Wettbewerbsvorteile zu sichern.

Auch KI und Machine Learning spielen eine immer größere Rolle. Rund 37 Prozent der Unternehmen planen, in diese Technologien zu investieren. Das zeigt, wie wichtig es ist, mit den neuesten Entwicklungen Schritt zu halten. Cybersicherheit ist kein statisches Ziel, sondern ein fortlaufender Prozess. Nur durch kontinuierliche Innovation kannst du sicherstellen, dass du den wachsenden Bedrohungen gewachsen bist.

Tipp: Bleib informiert über neue Technologien und Trends in der Cybersicherheit. So kannst du rechtzeitig Maßnahmen ergreifen und dich besser schützen.

Phishing 2.0 ist eine ernsthafte Bedrohung, die Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung umgehen kann. Du kannst dich jedoch schützen, wenn du auf eine mehrschichtige Sicherheitsstrategie setzt. Diese kombiniert Technologie und Schulung, um Schwachstellen zu minimieren.

Regelmäßige Schulungen mit praxisnahen Beispielen sensibilisieren dein Team.

Simulationen schaffen ein tiefes Bewusstsein für die Gefahr.

Aha-Momente fördern die Anwendung des Erlernten im Alltag.

Ein deutsches Mittelstandsunternehmen hat gezeigt, wie effektiv diese Ansätze sind. Es konnte einen größeren Angriff abwehren, indem es Schulungen und technische Lösungen kombinierte.

Die kontinuierliche Weiterentwicklung deiner Schutzmaßnahmen ist entscheidend. Angreifer entwickeln sich ständig weiter, und du solltest das auch tun. Bleib wachsam, investiere in moderne Technologien und schule dein Team regelmäßig. So kannst du die wachsende Bedrohung durch Phishing 2.0 erfolgreich abwehren.

FAQ

Was ist der Unterschied zwischen Phishing und Phishing 2.0?

Phishing 2.0 nutzt KI und Social Engineering, um gezielte und täuschend echte Angriffe durchzuführen. Im Gegensatz zu herkömmlichem Phishing, das oft generische Massen-E-Mails verwendet, ist Phishing 2.0 personalisiert und schwerer zu erkennen.

Wie erkenne ich eine Phishing-E-Mail?

Achte auf ungewöhnliche Absenderadressen, Rechtschreibfehler oder verdächtige Links. Wenn eine E-Mail dich auffordert, sensible Daten einzugeben, sei skeptisch. Überprüfe die URL, bevor du klickst, und melde verdächtige Nachrichten deinem IT-Team.

Kann Zwei-Faktor-Authentifizierung (2FA) mich vor Phishing 2.0 schützen?

2FA bietet zusätzlichen Schutz, ist aber nicht unfehlbar. Angreifer können Techniken wie Evilginx nutzen, um 2FA zu umgehen. Ergänze 2FA mit modernen Methoden wie FIDO2 und sensibilisiere dich für neue Angriffstechniken.

Was sind Deepfake-Phishing-Angriffe?

Deepfake-Phishing verwendet KI, um Stimmen oder Videos zu imitieren. Angreifer täuschen dich mit realistisch wirkenden Inhalten, z. B. einem Anruf deines Chefs, um sensible Informationen oder Geld zu stehlen. Sei bei ungewöhnlichen Anfragen immer skeptisch.

Welche technischen Tools helfen gegen Phishing 2.0?

Anti-Phishing-Tools und E-Mail-Filter erkennen verdächtige Nachrichten und blockieren sie. Moderne Authentifizierungsmethoden wie FIDO2 und regelmäßige Software-Updates erhöhen ebenfalls die Sicherheit. Kombiniere diese Maßnahmen für optimalen Schutz.

Wie kann ich mein Team auf Phishing 2.0 vorbereiten?

Schule deine Mitarbeiter regelmäßig. Simuliere Phishing-Angriffe, um das Bewusstsein zu schärfen. Gut informierte Teams erkennen Bedrohungen schneller und melden sie rechtzeitig. Eine Sicherheitskultur im Unternehmen ist entscheidend.

Was mache ich, wenn ich auf einen Phishing-Angriff hereingefallen bin?

Handel schnell! Ändere deine Passwörter und informiere dein IT-Team. Überprüfe deine Konten auf unbefugte Aktivitäten. Melde den Vorfall, damit andere gewarnt werden und ähnliche Angriffe verhindert werden können.

Warum ist eine mehrschichtige Sicherheitsstrategie wichtig?

Eine einzige Maßnahme reicht oft nicht aus. Mehrschichtige Strategien kombinieren Schulungen, technische Tools und moderne Authentifizierungsmethoden. Das erschwert Angreifern den Zugriff und schützt dich besser vor Phishing 2.0.

Tipp: Bleib wachsam und informiere dich regelmäßig über neue Bedrohungen. Wissen ist deine beste Verteidigung!

Phishing 2.0 verändert die Welt der Cyberangriffe. Es ist nicht nur gefährlicher, sondern auch raffinierter. Wusstest du, dass Angreifer durch KI und Social Engineering jetzt sogar die Zwei-Faktor-Authentifizierung umgehen können? Laut einer Studie sind KI-gesteuerte Phishing-Angriffe im letzten Jahr um 60 % gestiegen.

Experten warnen: Die Kombination aus Künstlicher Intelligenz und Social Engineering macht es Cyberkriminellen leichter, Sicherheitsmaßnahmen zu überwinden. Social Engineering 2.0 setzt auf Deepfakes und täuschend echte Simulationen, um dich oder dein Unternehmen zu täuschen.

Unternehmen müssen handeln. Je besser du die Methoden von Phishing 2.0 verstehst, desto besser kannst du dich schützen.

Wichtige Erkenntnisse

Phishing 2.0 nutzt KI und Tricks, um echte Angriffe zu machen.

Zwei-Faktor-Authentifizierung (2FA) reicht nicht mehr aus. Angreifer umgehen sie mit Tools wie Evilginx.

Browser-in-the-Browser-Angriffe sehen echt aus und sind schwer zu erkennen.

Deepfake-Phishing nutzt KI, um Stimmen und Videos echt wirken zu lassen.

Schulungen und Tests helfen Mitarbeitern, Angriffe besser zu erkennen.

Neue Methoden wie FIDO2 schützen besser als Passwörter und 2FA.

Schutzprogramme wie Anti-Phishing-Tools und E-Mail-Filter blockieren gefährliche Nachrichten.

Eine gute Sicherheitsstrategie mischt Schulungen, Tools und neue Methoden für mehr Schutz.

Was ist Phishing 2.0?

Definition und Merkmale

Phishing 2.0 ist die nächste Generation von Cyberangriffen, die raffinierter und gefährlicher ist als herkömmliches Phishing. Es kombiniert fortschrittliche Technologien wie Künstliche Intelligenz (KI) mit psychologischen Manipulationstechniken, um dich gezielt zu täuschen. Dabei geht es nicht mehr nur darum, dich dazu zu bringen, auf einen schädlichen Link zu klicken. Stattdessen nutzen Angreifer personalisierte Ansätze, um Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung (2FA) zu umgehen.

Ein typisches Merkmal von Phishing 2.0 ist die Verwendung täuschend echter Simulationen. Zum Beispiel können Angreifer Anmeldefenster nachahmen, die genauso aussehen wie die echten. Diese sogenannten Browser-in-the-Browser-Angriffe sind so überzeugend, dass du kaum erkennen kannst, dass es sich um eine Falle handelt. Ein weiteres Beispiel ist das sogenannte Evilginx-Framework. Es ermöglicht Angreifern, deine Anmeldedaten und sogar Access Tokens abzufangen, selbst wenn du 2FA aktiviert hast. Das macht Phishing 2.0 so gefährlich.

Unterschiede zu herkömmlichem Phishing

Du fragst dich vielleicht, was Phishing 2.0 so anders macht als die klassischen Phishing-Methoden. Der größte Unterschied liegt in der Technologie und der Präzision. Während herkömmliches Phishing oft auf Massen-E-Mails setzt, die generisch und leicht erkennbar sind, ist Phishing 2.0 viel gezielter. Angreifer nutzen KI, um große Datenmengen zu analysieren und personalisierte Nachrichten zu erstellen. Diese Nachrichten sind auf deine Interessen und Verhaltensmuster zugeschnitten, was die Wahrscheinlichkeit erhöht, dass du darauf hereinfällst.

Ein weiterer Unterschied ist die Automatisierung. Früher benötigten Angreifer technisches Know-how, um komplexe Angriffe durchzuführen. Heute senkt generative KI die Einstiegshürden. Selbst weniger erfahrene Cyberkriminelle können jetzt wirkungsvolle Angriffe starten. Das macht Phishing 2.0 nicht nur effektiver, sondern auch schwerer zu bekämpfen.

Die Rolle von KI und Social Engineering

KI spielt eine zentrale Rolle in der Entwicklung von Phishing 2.0. Sie ermöglicht es Angreifern, überzeugende und grammatikalisch korrekte Phishing-Nachrichten zu erstellen. Diese Nachrichten sind oft so gut, dass traditionelle Erkennungsmethoden sie nicht mehr als Bedrohung identifizieren können. Aber das ist noch nicht alles. KI kann auch große Datenmengen analysieren, um herauszufinden, was dich interessiert oder wie du dich online verhältst. Mit diesen Informationen erstellen Angreifer personalisierte Angriffe, die schwer zu durchschauen sind.

Social Engineering ist der zweite wichtige Baustein von Phishing 2.0. Es geht darum, dein Vertrauen zu gewinnen und dich dazu zu bringen, sensible Informationen preiszugeben. Moderne Social-Engineering-Techniken nutzen oft Deepfakes – also KI-generierte Stimmen oder Videos – um dich zu täuschen. Stell dir vor, du bekommst einen Anruf von deinem Chef, der dich bittet, eine dringende Zahlung zu leisten. Die Stimme klingt echt, aber in Wirklichkeit ist es ein Deepfake. Solche Szenarien zeigen, wie gefährlich die Kombination aus KI und Social Engineering sein kann.

Neue Angriffsmethoden bei Phishing 2.0

Browser-in-the-Browser-Angriffe

Hast du schon mal ein Login-Fenster gesehen, das so echt aussieht, dass du keinen Verdacht schöpfst? Genau das ist das Ziel von Browser-in-the-Browser-Angriffen. Angreifer erstellen täuschend echte Anmeldefenster, die direkt in deinem Browser erscheinen. Diese Fenster imitieren bekannte Plattformen wie Google oder Microsoft. Du gibst deine Daten ein, ohne zu merken, dass sie direkt an die Angreifer weitergeleitet werden.

Das Gefährliche daran? Diese Angriffe sind schwer zu erkennen. Selbst erfahrene Nutzer können darauf hereinfallen, da die gefälschten Fenster oft perfekt gestaltet sind. Ein kleiner Tipp: Achte immer auf die URL in der Adressleiste. Wenn sie nicht mit der echten Domain übereinstimmt, solltest du misstrauisch werden.

Evilginx und Reverse-Proxy-Techniken

Evilginx ist ein mächtiges Werkzeug, das Cyberkriminelle nutzen, um dich auszutricksen. Es funktioniert wie ein Man-in-the-Middle-Angriff. Dabei wirst du auf eine gefälschte Website geleitet, die genauso aussieht wie die echte. Sobald du deine Anmeldedaten eingibst, werden diese in Echtzeit abgefangen. Selbst die Zwei-Faktor-Authentifizierung (2FA) schützt dich hier nicht, da auch die Access Tokens gestohlen werden.

Ein Blick auf die technischen Details zeigt, wie ausgeklügelt diese Methode ist:

Diese Angriffe nutzen oft Social Engineering, um dich dazu zu bringen, auf bösartige Links zu klicken. Einmal auf der gefälschten Seite, ist es fast unmöglich, den Betrug zu erkennen. Sei also vorsichtig, wenn du auf Links klickst, besonders in E-Mails oder Nachrichten von unbekannten Absendern.

Device Code Phishing

Device Code Phishing ist eine weitere raffinierte Methode, die immer häufiger eingesetzt wird. Vielleicht hast du schon mal einen Code auf deinem Gerät eingegeben, um dich bei einem Dienst anzumelden. Angreifer nutzen genau diesen Prozess aus. Sie senden dir einen gefälschten Code oder leiten dich auf eine gefälschte Seite, die wie die echte aussieht. Sobald du den Code eingibst, haben sie Zugriff auf dein Konto.

Das Problem bei dieser Methode ist, dass sie oft in legitimen Kontexten stattfindet. Du denkst, du meldest dich sicher an, aber in Wirklichkeit gibst du den Angreifern die Kontrolle. Um dich zu schützen, überprüfe immer die Quelle des Codes und die URL der Seite, auf der du ihn eingibst.

Deepfake-Phishing: KI-generierte Stimmen und Videos

Stell dir vor, du bekommst einen Anruf von deinem Chef. Die Stimme klingt vertraut, die Anweisung klar: „Überweise sofort Geld an diesen Lieferanten.“ Du zögerst nicht, schließlich klingt alles echt. Doch was, wenn diese Stimme gar nicht echt ist? Willkommen in der Welt des Deepfake-Phishings.

Deepfake-Phishing nutzt künstliche Intelligenz (KI), um täuschend echte Stimmen oder Videos zu erstellen. Cyberkriminelle können so Gespräche simulieren, die es nie gegeben hat. Die Technologie dahinter basiert auf maschinellem Lernen. KI-Systeme analysieren menschliche Verhaltensmuster und ahmen sie nach. Das Ergebnis? Realistisch wirkende Inhalte, die dich täuschen sollen.

Wusstest du? Deepfakes können nicht nur Stimmen, sondern auch Gesichter imitieren. Ein Video könnte deinen Chef zeigen, wie er eine Anweisung gibt – obwohl er das nie getan hat.

Die Stärke dieser Angriffe liegt in ihrer Präzision. Angreifer analysieren deine Verhaltensmuster und Schwachstellen. Sie wissen, wie sie dein Vertrauen gewinnen können. Ein Beispiel: Ein Mitarbeiter in der Buchhaltung erhält ein Video seines Vorgesetzten mit der Bitte um eine dringende Überweisung. Alles wirkt glaubwürdig – Stimme, Gesicht, sogar die Körpersprache. Doch es ist ein Betrug.

Technische Berichte zeigen, wie weit diese Technologie bereits ist. KI kann menschenähnliche Verhaltensweisen nachahmen und gezielte Angriffe orchestrieren. Deepfakes sind das perfekte Werkzeug für Phishing 2.0. Sie machen es Angreifern leicht, dich zu manipulieren und sensible Informationen zu stehlen.

Wie kannst du dich schützen? Sei skeptisch, besonders bei ungewöhnlichen Anfragen. Überprüfe die Quelle, bevor du handelst. Ruf deinen Chef direkt an, wenn du Zweifel hast. Nutze technische Schutzmaßnahmen wie Anti-Phishing-Tools, die verdächtige Inhalte erkennen können. Und vor allem: Bleib wachsam. Die Technologie entwickelt sich weiter, aber mit dem richtigen Wissen kannst du dich schützen.

Deepfake-Phishing zeigt, wie gefährlich die Kombination aus KI und Social Engineering sein kann. Es ist ein Paradebeispiel für die neuen Herausforderungen, die Phishing 2.0 mit sich bringt. Bleib informiert und lass dich nicht täuschen.

Warum Zwei-Faktor-Authentifizierung nicht mehr ausreicht

Schwachstellen in der 2FA-Implementierung

Zwei-Faktor-Authentifizierung (2FA) galt lange als sicherer Schutz gegen unbefugte Zugriffe. Doch selbst diese Methode hat Schwachstellen, die Angreifer ausnutzen können. Untersuchungen zeigen, dass Sicherheitslücken in der Implementierung von 2FA-Systemen ein erhebliches Risiko darstellen.

Einige Beispiele für dokumentierte Schwachstellen:

Ein Beispiel aus der Praxis: Eine Schwachstelle in Nextcloud ermöglichte es Angreifern, die 2FA zu umgehen und auf sensible Daten zuzugreifen. Solche Sicherheitslücken zeigen, dass selbst moderne Authentifizierungsmethoden nicht unfehlbar sind. Du solltest daher nicht allein auf 2FA vertrauen, sondern zusätzliche Schutzmaßnahmen ergreifen.

Umgehungstechniken: Beispiele aus der Praxis

Angreifer entwickeln ständig neue Techniken, um 2FA zu umgehen. Einige der effektivsten Methoden sind:

Browser-in-the-Browser-Angriffe: Diese simulieren täuschend echte Anmeldefenster, die Nutzer dazu verleiten, ihre Zugangsdaten einzugeben. Selbst erfahrene Nutzer können diese Angriffe oft nicht erkennen.

Evilginx-Technologie: Diese Technik fängt Anmeldedaten und Access Tokens im Kommunikationsfluss ab. Selbst wenn du 2FA aktiviert hast, können Angreifer so auf dein Konto zugreifen.

Device Code Phishing: Hierbei wird der Authentifizierungsprozess simuliert, um an Access Tokens zu gelangen. Diese Tokens ermöglichen es Angreifern, sich in deinem Namen anzumelden.

Eine Bitkom-Studie aus dem Jahr 2024 zeigt, dass ein Viertel aller Unternehmen trotz 2FA Opfer von Phishing-Angriffen wurden. Das verdeutlicht, wie wichtig es ist, wachsam zu bleiben und verdächtige Aktivitäten sofort zu melden.

Automatisierung durch Phishing-Kits

Phishing-Kits haben die Art und Weise, wie Angriffe durchgeführt werden, revolutioniert. Diese Kits ermöglichen es Cyberkriminellen, Angriffe zu automatisieren und in großem Umfang durchzuführen. Mit Hilfe von KI können Angreifer personalisierte E-Mails erstellen und an Tausende von potenziellen Opfern senden. Das erhöht die Erfolgsquote erheblich.

Einige wichtige Fakten zur Automatisierung durch Phishing-Kits:

Die Automatisierung durch KI hat die Erstellung und den Versand von Phishing-E-Mails massiv vereinfacht.

Experten prognostizieren, dass sich Spear-Phishing-Angriffe auf die Fertigungsbranche bis 2025 fast verdoppeln werden. Der Grund dafür ist die zunehmende Verbreitung von Phishing-Kits.

Für dich bedeutet das: Sei besonders vorsichtig bei E-Mails, die dich zur Eingabe von Zugangsdaten auffordern. Überprüfe immer die Absenderadresse und die URL, bevor du auf einen Link klickst. Automatisierte Angriffe sind schwer zu erkennen, aber mit der richtigen Vorsicht kannst du dich schützen.

Schutzmaßnahmen gegen Phishing 2.0

Sensibilisierung und Schulung der Mitarbeiter

Du fragst dich vielleicht, wie du dich und dein Team besser vor Phishing 2.0 schützen kannst. Eine der effektivsten Maßnahmen ist die Sensibilisierung und Schulung der Mitarbeiter. Regelmäßige Schulungen helfen, die Aufmerksamkeit für potenzielle Bedrohungen zu erhöhen. Phishing-Simulationen bieten zudem praktische Erfahrungen, die das Erkennen von Angriffen erleichtern.

Tipp: IT-Sicherheitsbewusstseinsschulungen fördern eine Kultur, in der Sicherheit an erster Stelle steht. Gut geschulte Mitarbeiter melden Vorfälle schneller und sind besser gegen Cyberangriffe gewappnet.

Eine Studie zeigt, wie effektiv solche Maßnahmen sein können:

Wenn du dein Team regelmäßig schulst, stärkst du nicht nur die Sicherheitskultur, sondern reduzierst auch das Risiko, Opfer eines Angriffs zu werden.

Einsatz moderner Authentifizierungsmethoden wie FIDO2

Die Zwei-Faktor-Authentifizierung ist zwar ein guter Anfang, aber moderne Alternativen wie FIDO2 bieten noch mehr Sicherheit. FIDO2 ermöglicht passwortlose Authentifizierung und schützt dich besser vor Phishing-Angriffen. Du kannst dich beispielsweise mit biometrischen Daten oder einem physischen Sicherheitstoken anmelden.

Hier sind einige Vorteile von FIDO2:

Passwortloses Verfahren: Du brauchst kein Passwort mehr, um dich zu authentifizieren.

Hohe Sicherheit: Kryptografische Schlüssel werden sicher auf deinem Gerät gespeichert.

Breite Unterstützung: Viele Hersteller und Plattformen unterstützen FIDO2.

Schutz vor Phishing: Angreifer können keine Zugangsdaten abfangen.

Mit FIDO2 kannst du die Sicherheit deines Unternehmens auf ein neues Level heben. Es ist nicht nur sicherer, sondern auch benutzerfreundlich.

Technische Schutzmaßnahmen: Anti-Phishing-Tools und E-Mail-Filter

Technische Schutzmaßnahmen sind ein weiterer wichtiger Baustein im Kampf gegen Phishing 2.0. Anti-Phishing-Tools und E-Mail-Filter können verdächtige Nachrichten erkennen und blockieren, bevor sie dich erreichen. Laut einem Bericht des Bundesamts für Sicherheit in der Informationstechnik (BSI) hat sich die Anzahl der Phishing-Versuche im Jahr 2022 um 30 % erhöht. Das zeigt, wie wichtig solche Tools sind.

Einige Statistiken zur Effektivität technischer Maßnahmen:

Zusätzlich hat eine Umfrage von Cisco gezeigt, dass 72 % der Unternehmen im letzten Jahr mindestens einen Phishing-Versuch erlebt haben. Mit Anti-Phishing-Tools kannst du solche Angriffe frühzeitig erkennen und abwehren. Achte darauf, dass deine Systeme regelmäßig aktualisiert werden, um neue Bedrohungen zu bekämpfen.

Hinweis: Kombiniere technische Maßnahmen mit Schulungen, um eine mehrschichtige Sicherheitsstrategie zu schaffen. So bist du optimal geschützt.

Mehrschichtige Sicherheitsstrategien

Du fragst dich vielleicht, warum eine einzige Sicherheitsmaßnahme oft nicht ausreicht, um dich vor Cyberangriffen zu schützen. Die Antwort liegt in der Komplexität moderner Bedrohungen wie Phishing 2.0. Angreifer nutzen immer ausgefeiltere Techniken, um Sicherheitsbarrieren zu umgehen. Deshalb brauchst du eine mehrschichtige Sicherheitsstrategie, die verschiedene Schutzmaßnahmen kombiniert. So kannst du Schwachstellen minimieren und deine Verteidigung stärken.

Was bedeutet "mehrschichtig"?

Eine mehrschichtige Sicherheitsstrategie setzt auf mehrere Schutzebenen, die zusammenarbeiten. Jede Ebene hat eine spezifische Aufgabe, um dich vor unterschiedlichen Angriffsmethoden zu schützen. Stell dir das wie ein Schloss vor: Es gibt eine Zugbrücke, eine dicke Mauer und einen Burggraben. Selbst wenn ein Angreifer eine Barriere überwindet, stehen ihm noch weitere im Weg.

Ein Beispiel für eine solche Strategie:

Technische Schutzmaßnahmen: Tools wie Firewalls, Anti-Phishing-Software und E-Mail-Filter blockieren viele Angriffe, bevor sie dich erreichen.

Mitarbeiterschulungen: Gut informierte Mitarbeiter erkennen verdächtige E-Mails oder Links schneller und melden sie rechtzeitig.

Moderne Authentifizierungsmethoden: Technologien wie FIDO2 oder biometrische Verfahren machen es Angreifern schwerer, Zugang zu deinen Konten zu erhalten.

Regelmäßige Updates: Halte deine Software und Systeme immer auf dem neuesten Stand, um bekannte Schwachstellen zu schließen.

Warum ist diese Strategie so effektiv?

Angreifer suchen immer nach der einfachsten Möglichkeit, in ein System einzudringen. Wenn du mehrere Schutzebenen hast, wird es für sie deutlich schwieriger. Selbst wenn sie eine Schwachstelle finden, müssen sie weitere Hürden überwinden. Das kostet Zeit und Ressourcen – zwei Dinge, die viele Cyberkriminelle nicht verschwenden wollen.

Ein weiterer Vorteil: Mehrschichtige Strategien bieten dir Flexibilität. Du kannst sie an die spezifischen Bedürfnisse deines Unternehmens oder deiner persönlichen Nutzung anpassen. Zum Beispiel kannst du zusätzliche Sicherheitsmaßnahmen für besonders sensible Daten einführen.

Wie kannst du starten?

Der erste Schritt ist, deine aktuellen Sicherheitsmaßnahmen zu überprüfen. Gibt es Lücken? Sind alle Systeme auf dem neuesten Stand? Danach kannst du eine Strategie entwickeln, die auf deinen Anforderungen basiert. Hier ein paar Tipps:

Priorisiere Schulungen: Deine Mitarbeiter sind oft die erste Verteidigungslinie. Investiere in regelmäßige Trainings.

Nutze Technologie sinnvoll: Setze auf bewährte Tools, die speziell gegen Phishing 2.0 entwickelt wurden.

Teste deine Systeme: Simuliere Angriffe, um Schwachstellen zu identifizieren und zu beheben.

Tipp: Eine mehrschichtige Sicherheitsstrategie ist kein Luxus, sondern eine Notwendigkeit. Sie schützt nicht nur deine Daten, sondern auch dein Vertrauen in die digitale Welt.

Mit einer durchdachten Strategie bist du besser auf die Herausforderungen vorbereitet, die Phishing 2.0 mit sich bringt. Du kannst Angriffe nicht immer verhindern, aber du kannst ihre Auswirkungen minimieren.

Die Zukunft von Phishing 2.0 und Cybersicherheit

Weiterentwicklung von Phishing-Techniken

Phishing-Techniken entwickeln sich ständig weiter. Cyberkriminelle nutzen immer ausgefeiltere Methoden, um Sicherheitsmaßnahmen zu umgehen. Früher waren Phishing-E-Mails oft leicht zu erkennen – sie enthielten Rechtschreibfehler oder unprofessionelle Designs. Doch die Fortschritte in der künstlichen Intelligenz (KI) haben das geändert. Heute sehen Phishing-E-Mails täuschend echt aus. Sie imitieren das Design und die Sprache bekannter Unternehmen, sodass selbst erfahrene Nutzer Schwierigkeiten haben, sie zu erkennen.

Berichte zeigen, dass die Bedrohung durch Phishing-Mails in den letzten Jahren stark zugenommen hat. KI ermöglicht es Angreifern, große Datenmengen zu analysieren und gezielte Angriffe durchzuführen. Besonders gefährlich ist Spear-Phishing, bei dem Angriffe auf einzelne Personen oder Unternehmen zugeschnitten sind. Laut einem Bericht wurden 55 Prozent der Unternehmen in der DACH-Region in den letzten 12 Monaten Opfer solcher Angriffe. Diese Entwicklung zeigt, wie wichtig es ist, wachsam zu bleiben und neue Schutzmaßnahmen zu ergreifen.

Die Rolle von KI in der Verteidigung

KI spielt nicht nur bei Angriffen eine Rolle, sondern auch in der Verteidigung. Moderne Sicherheitslösungen nutzen KI, um verdächtige Aktivitäten zu erkennen und Angriffe in Echtzeit zu stoppen. Zum Beispiel können KI-gestützte Systeme ungewöhnliche Login-Versuche oder verdächtige E-Mails automatisch blockieren. Das reduziert das Risiko, Opfer eines Angriffs zu werden.

Die Bedeutung von KI in der Cybersicherheit wächst. Laut einer Analyse von Cyberhaven hat sich die Nutzung von KI-Tools zwischen 2023 und 2024 fast verfünffacht. Unternehmen setzen zunehmend auf smarte Technologien, um sich gegen raffinierte Angriffsmethoden zu schützen. Diese Entwicklung zeigt, dass KI nicht nur eine Bedrohung, sondern auch eine Chance ist. Mit der richtigen Technologie kannst du dich besser vor Phishing 2.0 schützen.

Bedeutung kontinuierlicher Innovation

Die Bedrohung durch Phishing 2.0 zeigt, wie wichtig kontinuierliche Innovation in der Cybersicherheit ist. Angreifer entwickeln ständig neue Techniken, um Sicherheitsmaßnahmen zu umgehen. Deshalb müssen Unternehmen proaktiv handeln und in neue Technologien investieren. Studien zeigen, dass 43 Prozent der Unternehmen in Zero-Trust- oder SASE-Lösungen investieren, um interne und externe Bedrohungen zu minimieren. Solche Investitionen sind entscheidend, um Risiken zu reduzieren und Wettbewerbsvorteile zu sichern.

Auch KI und Machine Learning spielen eine immer größere Rolle. Rund 37 Prozent der Unternehmen planen, in diese Technologien zu investieren. Das zeigt, wie wichtig es ist, mit den neuesten Entwicklungen Schritt zu halten. Cybersicherheit ist kein statisches Ziel, sondern ein fortlaufender Prozess. Nur durch kontinuierliche Innovation kannst du sicherstellen, dass du den wachsenden Bedrohungen gewachsen bist.

Tipp: Bleib informiert über neue Technologien und Trends in der Cybersicherheit. So kannst du rechtzeitig Maßnahmen ergreifen und dich besser schützen.

Phishing 2.0 ist eine ernsthafte Bedrohung, die Sicherheitsmaßnahmen wie die Zwei-Faktor-Authentifizierung umgehen kann. Du kannst dich jedoch schützen, wenn du auf eine mehrschichtige Sicherheitsstrategie setzt. Diese kombiniert Technologie und Schulung, um Schwachstellen zu minimieren.

Regelmäßige Schulungen mit praxisnahen Beispielen sensibilisieren dein Team.

Simulationen schaffen ein tiefes Bewusstsein für die Gefahr.

Aha-Momente fördern die Anwendung des Erlernten im Alltag.

Ein deutsches Mittelstandsunternehmen hat gezeigt, wie effektiv diese Ansätze sind. Es konnte einen größeren Angriff abwehren, indem es Schulungen und technische Lösungen kombinierte.

Die kontinuierliche Weiterentwicklung deiner Schutzmaßnahmen ist entscheidend. Angreifer entwickeln sich ständig weiter, und du solltest das auch tun. Bleib wachsam, investiere in moderne Technologien und schule dein Team regelmäßig. So kannst du die wachsende Bedrohung durch Phishing 2.0 erfolgreich abwehren.

FAQ

Was ist der Unterschied zwischen Phishing und Phishing 2.0?

Phishing 2.0 nutzt KI und Social Engineering, um gezielte und täuschend echte Angriffe durchzuführen. Im Gegensatz zu herkömmlichem Phishing, das oft generische Massen-E-Mails verwendet, ist Phishing 2.0 personalisiert und schwerer zu erkennen.

Wie erkenne ich eine Phishing-E-Mail?

Achte auf ungewöhnliche Absenderadressen, Rechtschreibfehler oder verdächtige Links. Wenn eine E-Mail dich auffordert, sensible Daten einzugeben, sei skeptisch. Überprüfe die URL, bevor du klickst, und melde verdächtige Nachrichten deinem IT-Team.

Kann Zwei-Faktor-Authentifizierung (2FA) mich vor Phishing 2.0 schützen?

2FA bietet zusätzlichen Schutz, ist aber nicht unfehlbar. Angreifer können Techniken wie Evilginx nutzen, um 2FA zu umgehen. Ergänze 2FA mit modernen Methoden wie FIDO2 und sensibilisiere dich für neue Angriffstechniken.

Was sind Deepfake-Phishing-Angriffe?

Deepfake-Phishing verwendet KI, um Stimmen oder Videos zu imitieren. Angreifer täuschen dich mit realistisch wirkenden Inhalten, z. B. einem Anruf deines Chefs, um sensible Informationen oder Geld zu stehlen. Sei bei ungewöhnlichen Anfragen immer skeptisch.

Welche technischen Tools helfen gegen Phishing 2.0?

Anti-Phishing-Tools und E-Mail-Filter erkennen verdächtige Nachrichten und blockieren sie. Moderne Authentifizierungsmethoden wie FIDO2 und regelmäßige Software-Updates erhöhen ebenfalls die Sicherheit. Kombiniere diese Maßnahmen für optimalen Schutz.

Wie kann ich mein Team auf Phishing 2.0 vorbereiten?

Schule deine Mitarbeiter regelmäßig. Simuliere Phishing-Angriffe, um das Bewusstsein zu schärfen. Gut informierte Teams erkennen Bedrohungen schneller und melden sie rechtzeitig. Eine Sicherheitskultur im Unternehmen ist entscheidend.

Was mache ich, wenn ich auf einen Phishing-Angriff hereingefallen bin?

Handel schnell! Ändere deine Passwörter und informiere dein IT-Team. Überprüfe deine Konten auf unbefugte Aktivitäten. Melde den Vorfall, damit andere gewarnt werden und ähnliche Angriffe verhindert werden können.

Warum ist eine mehrschichtige Sicherheitsstrategie wichtig?

Eine einzige Maßnahme reicht oft nicht aus. Mehrschichtige Strategien kombinieren Schulungen, technische Tools und moderne Authentifizierungsmethoden. Das erschwert Angreifern den Zugriff und schützt dich besser vor Phishing 2.0.

Tipp: Bleib wachsam und informiere dich regelmäßig über neue Bedrohungen. Wissen ist deine beste Verteidigung!

Was ist Phishing 2.0 und wie unterscheidet es sich vom traditionellen Phishing?

Phishing 2.0 nutzt fortschrittliche Techniken wie künstliche Intelligenz und Social Engineering, um täuschend echte E-Mails und Nachrichten zu erstellen, die noch überzeugender sind. Es zielt darauf ab, bestimmte Personen oder Organisationen zu täuschen, indem es personalisierte und massgeschneiderte Angriffe durchführt.

Wie verwenden Hacker künstliche Intelligenz in Phishing-Angriffen?

Hacker nutzen künstliche Intelligenz, um Phishing-Nachrichten zu erstellen, die überzeugender und schwieriger zu erkennen sind. KI kann auch dazu verwendet werden, Datenlecks zu analysieren und Informationen über bestimmte Personen zu sammeln, um die Täuschung zu verbessern.

Was ist Spear Phishing und warum ist es gefährlich?

Spear Phishing ist eine gezielte Form des Phishings, die auf bestimmte Personen oder Organisationen abzielt. Es ist gefährlich, weil die Angriffe maßgeschneidert sind und oft vertrauliche Informationen oder persönliche Daten von den Opfern anfordern.

Wie kann Zwei-Faktor-Authentifizierung (MFA) helfen, Phishing-Angriffe zu verhindern?

Multi-Faktor-Authentifizierung (MFA) bietet eine zusätzliche Sicherheitsebene, indem sie erfordert, dass User neben dem Passwort einen zweiten Faktor, wie einen Fingerabdruck oder einen einmaligen Code, eingeben. Dies macht es schwieriger für Hacker, Zugang zu vertraulichen Informationen zu erhalten, selbst wenn sie Login-Daten gestohlen haben.

Welche Rolle spielt Sicherheitssoftware im Schutz vor Phishing 2.0?

Sicherheitssoftware kann Phishing-Versuche erkennen und blockieren, bevor sie Schaden anrichten. Sie analysiert E-Mails und Links auf Malware und andere Bedrohungen, um Mitarbeiterinnen und Mitarbeiter vor unwissentlichen Klicks auf schädliche Inhalte zu schützen.

Wie können Mitarbeiterinnen und Mitarbeiter gegen Phishing sensibilisiert werden?

Die Sensibilisierung der Mitarbeitenden ist entscheidend, um Phishing-Angriffe zu verhindern. Schulungen und regelmäßige Sicherheits-Updates können helfen, die Erkennung von Phishing-Nachrichten zu verbessern und die Mitarbeitenden auf die Risiken und Anzeichen von Phishing aufmerksam zu machen.

Warum sind Phishing-Angriffe auf bestimmte Personen oder Organisationen oft erfolgreicher?

Phishing-Angriffe auf bestimmte Personen oder Organisationen sind oft erfolgreicher, weil sie maßgeschneidert und täuschend echt sind. Hacker nutzen Informationen aus sozialen Netzwerken und Datenlecks, um ihre Angriffe vertrauenswürdig und überzeugend zu gestalten.

Was sollten Unternehmen tun, wenn sie Opfer eines Phishing-Angriffs werden?

Unternehmen sollten eine schnelle Reaktion zeigen, indem sie den Angriff melden, betroffene Systeme isolieren und die Mitarbeitenden über den Vorfall informieren. Eine Analyse des Angriffs und die Implementierung von verbesserten Sicherheitsmaßnahmen sind ebenfalls wichtig, um zukünftige Angriffe zu verhindern.

Welche Maßnahmen können ergriffen werden, um Phishing-E-Mails zu erkennen?

Um Phishing-E-Mails zu erkennen, sollten Mitarbeitende auf verdächtige E-Mail-Adressen, fehlerhafte Grammatik, dringende Aufforderungen zur Eingabe von persönlichen Daten und unaufgeforderte Anhänge achten. Sicherheitssoftware kann ebenfalls helfen, täuschende E-Mails zu identifizieren.