Unternehmen stehen einer Bedrohungslage gegenüber, die sich ständig weiterentwickelt. Phishing-Angriffe erreichen neue Rekordwerte, Angreifer setzen Künstliche Intelligenz und Deepfakes ein, um ihre Methoden zu perfektionieren. Millionenverluste durch gezielte Attacken auf Firmen wie Leoni, FACC oder die Pepco Group zeigen, wie hoch das Risiko ist. Reaktive Maßnahmen greifen oft zu spät. Threat Hunting ermöglicht es, Angreifer frühzeitig zu entdecken und Schäden zu minimieren. Proaktive Sicherheit wird damit zur Pflicht.

Wichtige Erkenntnisse

Threat Hunting sucht aktiv und frühzeitig nach versteckten Angriffen, bevor sie großen Schaden anrichten können.

Die Kombination aus moderner Technik, klaren Prozessen und erfahrenen Experten macht Threat Hunting besonders effektiv.

Regelmäßige Analysen und das Erkennen von ungewöhnlichen Mustern stärken die Sicherheit und helfen, neue Bedrohungen zu entdecken.

Teamarbeit, kontinuierliche Weiterbildung und gute Dokumentation sind entscheidend für den Erfolg von Threat Hunting.

Unternehmen, die Threat Hunting nutzen, verbessern ihre Verteidigung, reagieren schneller und bauen eine starke Sicherheitskultur auf.

Threat Hunting: Bedeutung

Proaktiver Ansatz

Threat Hunting beschreibt die gezielte, proaktive Suche nach Bedrohungen im Unternehmensnetzwerk. Sicherheitsexperten verlassen sich nicht mehr nur auf automatische Alarme oder bekannte Angriffsmuster. Sie analysieren kontinuierlich große Mengen an IT-Logs, Firewall-Daten, Datenbanken und Cloud-Systemen. Moderne Enterprise-Search-Tools ermöglichen es, Hypothesen in Echtzeit zu prüfen und ungewöhnliche Aktivitäten innerhalb von Sekunden zu erkennen. Die Integration verschiedener Datenquellen ist dabei entscheidend. Nur so lassen sich Anomalien entdecken, die in isolierten Systemen verborgen bleiben würden.

Die Geschwindigkeit der Datenanalyse spielt eine zentrale Rolle. Unternehmen müssen in der Lage sein, strukturierte und unstrukturierte Daten aus vielen Quellen zu verarbeiten. So können sie Bedrohungen frühzeitig aufspüren und gezielt reagieren.

Die Cyber Threat Intelligence-Studie 2024 des SANS Institutes zeigt, dass über 95 % der Befragten das MITRE ATT&CK-Framework für die Kategorisierung von Angriffsmethoden nutzen. 58 % integrieren Cyber Threat Intelligence über spezialisierte Plattformen in ihre Erkennungs- und Reaktionsmechanismen. Diese Zahlen belegen, wie stark sich Threat Hunting als strategischer Ansatz etabliert hat.

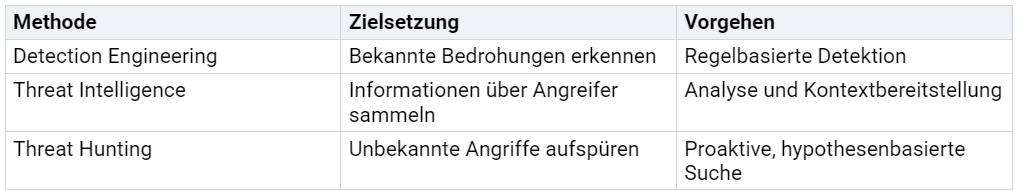

Abgrenzung zu klassischen Methoden

Threat Hunting unterscheidet sich deutlich von klassischen, reaktiven Sicherheitsmaßnahmen. Während Detection Engineering darauf abzielt, bekannte Bedrohungen durch fest definierte Regeln und Signaturen zu erkennen, sucht Threat Hunting gezielt nach unbekannten oder fortgeschrittenen Angriffen, die herkömmliche Systeme übersehen könnten. Detection Engineering arbeitet mit festen Detektionsregeln, die auf bereits identifizierten Mustern basieren. Threat Intelligence liefert Informationen über aktuelle Bedrohungen und Angreifer, die für die Bewertung des eigenen Risikoprofils genutzt werden.

Threat Hunting ergänzt diese Methoden und schließt Lücken, die durch rein reaktive Ansätze entstehen. Der CrowdStrike Threat Hunting Report 2023 dokumentiert eine 583-prozentige Zunahme von Kerberoasting-Angriffen. Solche Entwicklungen zeigen, dass Angreifer immer neue Wege finden, um Sicherheitsmechanismen zu umgehen. Unternehmen benötigen daher einen Ansatz, der über klassische Detektion hinausgeht.

Threat Hunting ist heute ein zentraler Bestandteil moderner Sicherheitsstrategien. Unternehmen, die proaktiv nach Bedrohungen suchen, können Angreifer frühzeitig erkennen und Schäden minimieren. Die Kombination aus Echtzeit-Analyse, Integration verschiedener Datenquellen und kontinuierlicher Hypothesenbildung macht Threat Hunting unverzichtbar für eine resiliente IT-Sicherheitsarchitektur.

Threat Hunting: Praxis

Methoden und Tools

Threat Hunting basiert auf einem strukturierten Vorgehen. Experten beginnen mit der Hypothesenbildung. Sie stellen Vermutungen über mögliche Angriffswege oder verdächtige Aktivitäten im Netzwerk auf. Diese Hypothesen leiten die Suche nach Anomalien. Im nächsten Schritt erstellen sie eine Baseline. Sie analysieren, wie sich Systeme und Nutzer im Normalbetrieb verhalten. Nur wer das "Normale" kennt, kann das "Abnormale" erkennen. Die Analyse von Anomalien bildet das Herzstück. Sicherheitsteams untersuchen Abweichungen von der Baseline. Sie prüfen, ob ungewöhnliche Prozesse, Datenflüsse oder Login-Versuche auf einen Angriff hindeuten.

Für diese Aufgaben nutzen Unternehmen spezialisierte Tools:

SIEM-Systeme (Security Information and Event Management) sammeln und korrelieren Logdaten aus verschiedenen Quellen.

EDR-Lösungen (Endpoint Detection and Response) überwachen Endgeräte und erkennen verdächtige Aktivitäten.

XDR-Plattformen (Extended Detection and Response) integrieren Daten aus Netzwerken, Endpunkten, Cloud und E-Mail.

SOAR-Systeme (Security Orchestration, Automation and Response) automatisieren Analyse- und Reaktionsprozesse.

Threat Intelligence Feeds liefern aktuelle Informationen zu Bedrohungen und Angreifern.

Tipp: Die Kombination mehrerer Tools erhöht die Sichtbarkeit im Netzwerk und verbessert die Chancen, versteckte Angreifer zu entdecken.

Eine sorgfältige Dokumentation aller Schritte ist unerlässlich. Sie ermöglicht es Teams, ihre Vorgehensweise nachzuvollziehen, Erfolge zu messen und Prozesse kontinuierlich zu verbessern. Klare Workflows und Checklisten helfen, Fehler zu vermeiden und Wissen zu teilen.

Rolle der Experten

Erfahrene Fachkräfte spielen im Threat Hunting eine zentrale Rolle. Sie bringen technisches Know-how, analytisches Denken und Erfahrung im Umgang mit komplexen Angriffsszenarien ein. Teamarbeit steht im Mittelpunkt. Unterschiedliche Perspektiven führen zu besseren Ergebnissen. Die Zusammenarbeit von Spezialisten aus den Bereichen Incident Response, Threat Intelligence und Security Operations schafft Synergien.

Der Sophos Active Adversary Report 2025 zeigt, dass Unternehmen mit aktiven MDR-Teams (Managed Detection and Response) Angreifer deutlich schneller erkennen und eindämmen. Die Verweildauer von Angreifern im Netzwerk sinkt messbar. Gemeinsame Analysen von MDR- und IR-Teams führen zu schnelleren Reaktionen und geringeren Schäden. Diese Ergebnisse unterstreichen, wie wichtig Expertenwissen und Teamarbeit für den Erfolg von Threat Hunting sind.

Kontinuierliche Weiterbildung bleibt ein Schlüsselfaktor. Die Bedrohungslage verändert sich ständig. Nur wer sich regelmäßig fortbildet, kann neue Angriffsmethoden erkennen und abwehren. Viele Unternehmen fördern daher den Austausch in Fachgruppen, die Teilnahme an Konferenzen und den Erwerb von Zertifikaten.

Hinweis: Erfolgreiches Threat Hunting lebt von der Kombination aus Technologie, Prozessen und menschlicher Expertise.

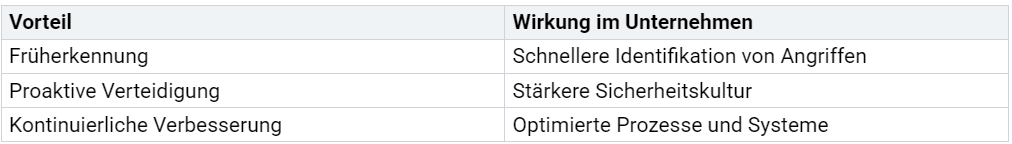

Vorteile für Unternehmen

Früherkennung

Threat Hunting verbessert die Fähigkeit von Unternehmen, versteckte Angreifer frühzeitig zu erkennen. Sicherheitsteams identifizieren ungewöhnliche Aktivitäten, bevor diese zu einem Sicherheitsvorfall führen. Sie analysieren kontinuierlich Netzwerkdaten und Endpunkt-Logs. Dadurch entdecken sie Bedrohungen, die klassische Sicherheitssysteme oft übersehen. Ein Beispiel: Ein Unternehmen bemerkt durch gezielte Analysen einen ungewöhnlichen Datenabfluss. Das Team kann sofort reagieren und den Angriff stoppen, bevor größerer Schaden entsteht.

Tipp: Eine regelmäßige Überprüfung der Baseline hilft, auch subtile Veränderungen im Netzwerk zu erkennen.

Proaktive Verteidigung

Unternehmen stärken durch Threat Hunting ihre Verteidigungsstrategie. Sie warten nicht auf Alarme, sondern suchen aktiv nach Schwachstellen und Angriffsmustern. Diese proaktive Haltung fördert eine Sicherheitskultur, in der Mitarbeitende Bedrohungen ernst nehmen und Verantwortung übernehmen. Teams optimieren bestehende Systeme, indem sie neue Erkenntnisse direkt in die Sicherheitsarchitektur einfließen lassen. So entstehen maßgeschneiderte Abwehrmechanismen, die auf die individuellen Risiken des Unternehmens zugeschnitten sind.

Kontinuierliche Verbesserung

Threat Hunting unterstützt die kontinuierliche Verbesserung der IT-Sicherheit. Jedes abgeschlossene Hunting-Projekt liefert wertvolle Erkenntnisse. Teams dokumentieren ihre Ergebnisse und passen Prozesse sowie Detektionsregeln an. Unternehmen reagieren dadurch schneller auf neue Bedrohungen und minimieren potenzielle Schäden. Die Zusammenarbeit zwischen verschiedenen Abteilungen fördert den Wissensaustausch und erhöht die Reaktionsgeschwindigkeit bei Vorfällen.

Herausforderungen und Erfolgsfaktoren

Typische Hürden

Viele Unternehmen stehen beim Aufbau eines effektiven Threat-Hunting-Programms vor ähnlichen Herausforderungen. Häufig fehlen ausreichende personelle und finanzielle Ressourcen. Teams arbeiten oft unter Zeitdruck und müssen Prioritäten setzen. Ein weiteres Problem stellt das fehlende Know-how dar. Nicht jeder Sicherheitsexperte verfügt über die speziellen Kenntnisse, die für Threat Hunting erforderlich sind. Die Qualität und Verfügbarkeit von Daten beeinflusst den Erfolg maßgeblich. Unvollständige oder fehlerhafte Logdaten erschweren die Analyse und führen zu blinden Flecken im Netzwerk.

Hinweis: Ohne eine solide Datenbasis und geschultes Personal bleibt das volle Potenzial von Threat Hunting ungenutzt.

Typische Hürden im Überblick:

Begrenzte Ressourcen (Personal, Budget)

Mangel an spezialisiertem Wissen

Unzureichende Datenqualität und -integration

Fehlende Standardisierung von Prozessen

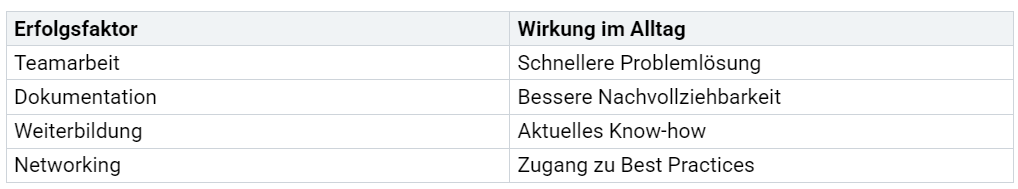

Erfolgsfaktoren

Erfolgreiches Threat Hunting basiert auf mehreren Schlüsselfaktoren. Soft Skills wie analytisches Denken, Kommunikationsfähigkeit und Teamgeist sind unverzichtbar. Experten, die offen für neue Ansätze bleiben und ihr Wissen teilen, erzielen bessere Ergebnisse. Networking hilft, aktuelle Trends zu erkennen und von Erfahrungen anderer zu profitieren. Zertifizierungen wie GIAC Cyber Threat Intelligence (GCTI) oder Microsoft SC-200 stärken das Fachwissen und erhöhen die Karrierechancen.

Eine strukturierte Dokumentation aller Schritte sorgt für Transparenz und Nachvollziehbarkeit. Teams, die ihre Erkenntnisse festhalten, können Prozesse kontinuierlich verbessern und Wissen weitergeben. Kontinuierliche Weiterbildung bleibt essenziell, um mit der dynamischen Bedrohungslage Schritt zu halten.

Tipp: Unternehmen, die auf Zusammenarbeit, Lernbereitschaft und klare Prozesse setzen, steigern die Effektivität ihres Threat-Hunting-Teams nachhaltig.

Threat Hunting hat sich als unverzichtbarer Bestandteil moderner IT-Sicherheit etabliert. Unternehmen profitieren von einer schnelleren Erkennung versteckter Angreifer, einer proaktiven Verteidigung und kontinuierlicher Verbesserung ihrer Sicherheitsprozesse.

Wer Threat Hunting in die eigene Strategie integriert, erhöht die Resilienz und bleibt zukünftigen Bedrohungen einen Schritt voraus. Jetzt ist der richtige Zeitpunkt, um diesen Ansatz fest im Unternehmen zu verankern.

FAQ

Was unterscheidet Threat Hunting von klassischen Sicherheitsmaßnahmen?

Threat Hunting verfolgt einen proaktiven Ansatz. Sicherheitsteams suchen gezielt nach unbekannten Bedrohungen. Klassische Maßnahmen reagieren meist nur auf bekannte Angriffe. Threat Hunting erkennt Angreifer oft früher und verhindert größere Schäden.

Welche Tools kommen beim Threat Hunting zum Einsatz?

Teams nutzen SIEM-Systeme, EDR- und XDR-Plattformen sowie SOAR-Lösungen. Threat Intelligence Feeds liefern aktuelle Informationen. Die Kombination dieser Tools erhöht die Sichtbarkeit und verbessert die Erkennung von Angriffen.

Wer eignet sich für eine Karriere im Threat Hunting?

Personen mit analytischem Denken, technischem Verständnis und Lernbereitschaft finden im Threat Hunting ideale Bedingungen. Teamfähigkeit und Kommunikationsstärke unterstützen den Erfolg. Zertifikate und kontinuierliche Weiterbildung fördern die Karriere.

Wie oft sollte Threat Hunting durchgeführt werden?

Regelmäßige Threat-Hunting-Aktivitäten erhöhen die Sicherheit. Viele Unternehmen setzen monatliche oder quartalsweise Zyklen ein. Die Häufigkeit hängt von der Bedrohungslage und den Ressourcen ab.

Welche Vorteile bringt Threat Hunting für Unternehmen?

Threat Hunting ermöglicht eine schnellere Erkennung von Angriffen. Unternehmen verbessern ihre Verteidigung und optimieren Prozesse. Die Sicherheitskultur wächst. Teams reagieren effektiver auf neue Bedrohungen und minimieren Risiken.