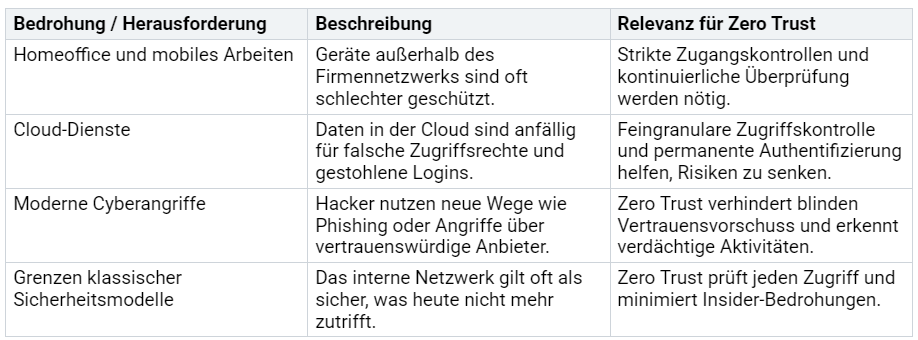

Zero Trust beschreibt ein Sicherheitskonzept, das niemandem automatisch vertraut – weder innerhalb noch außerhalb des Unternehmensnetzwerks. Klassische Modelle verlassen sich oft auf einen festen Schutzwall am Rand des Netzwerks. In modernen IT-Landschaften verschwimmen diese Grenzen jedoch. Eine Tabelle zeigt aktuelle Herausforderungen:

Wie schützt Zero Trust Unternehmen vor diesen Gefahren?

Wichtige Erkenntnisse

Zero Trust schützt Unternehmen, indem es jeden Zugriff genau prüft und niemandem automatisch vertraut.

Moderne Arbeitsweisen wie Homeoffice und Cloud erfordern strenge Sicherheitsregeln und ständige Kontrolle.

Das Prinzip der geringsten Rechte sorgt dafür, dass Nutzer nur das bekommen, was sie wirklich brauchen.

Mikrosegmentierung teilt das Netzwerk in kleine Bereiche, um Angriffe einzuschränken und Daten zu schützen.

Zero Trust hilft Unternehmen, sicherer, flexibler und gesetzeskonform zu arbeiten und sich besser vor Angriffen zu schützen.

Zero Trust Prinzipien

Never Trust, Always Verify

Das Prinzip „Never Trust, Always Verify“ steht im Mittelpunkt von Zero Trust. Niemand erhält automatisch Zugriff auf Ressourcen. Jede Anfrage wird einzeln geprüft. Nutzer und Geräte müssen ihre Identität immer wieder nachweisen. Unternehmen setzen dafür verschiedene Maßnahmen ein:

Zero Trust nutzt diese Methoden, um jede Aktivität zu kontrollieren. Die kontinuierliche Überprüfung schützt vor unbefugtem Zugriff. Unternehmen erkennen verdächtige Aktivitäten frühzeitig und können schnell reagieren.

Least Privilege

Das Least-Privilege-Prinzip bedeutet, dass jeder Nutzer und jedes Gerät nur die Rechte erhält, die für die jeweilige Aufgabe nötig sind. Niemand bekommt mehr Zugriff als unbedingt erforderlich. So bleibt die Angriffsfläche klein. In vielen Unternehmen haben Mitarbeitende oft zu viele Rechte. Das erhöht das Risiko für Datenverlust und Angriffe. Studien zeigen, dass im Finanzsektor ein durchschnittlicher Mitarbeiter Zugriff auf etwa 13 Prozent aller Unternehmensdateien hat. In 64 Prozent der Unternehmen können alle Mitarbeitenden auf mehr als 1.000 sensible Dateien zugreifen. Das stellt ein erhebliches Risiko dar.

Durch die konsequente Umsetzung von Least Privilege sinkt das Schadenspotenzial bei Angriffen. Schadsoftware kann sich nicht so leicht ausbreiten. Unternehmen erfüllen leichter Compliance-Anforderungen und behalten die Kontrolle über sensible Daten. Die Verwaltung der Zugriffsrechte wird effizienter. Mitarbeitende arbeiten produktiver, weil sie nur die nötigen Tools und Daten sehen. Die regelmäßige Überprüfung der Rechte hilft, Risiken frühzeitig zu erkennen.

Tipp: Unternehmen sollten Zugriffsrechte regelmäßig kontrollieren und veraltete Konten entfernen. So bleibt die Sicherheit dauerhaft hoch.

Mikrosegmentierung

Mikrosegmentierung teilt das Unternehmensnetzwerk in viele kleine, voneinander getrennte Bereiche. Jeder Bereich besitzt eigene Zugriffsregeln. Angreifer können sich nach einem erfolgreichen Angriff nicht frei im Netzwerk bewegen. Sie stoßen schnell auf Grenzen. Das verringert die Angriffsfläche deutlich. Mikrosegmentierung macht Ressourcen und Anwendungen für Unbefugte unsichtbar. So schützt sie vor Datenklau und verhindert, dass sich Schadsoftware ausbreitet.

Unternehmen setzen verschiedene Technologien für Mikrosegmentierung ein:

Agentenbasierte Lösungen: Software-Agenten auf Systemen segmentieren Workloads und Endpunkte.

Netzwerkbasierte Kontrollen: Virtuelle Netzwerke, Switches und Load Balancer setzen Regeln durch.

Integrierte Cloud-Kontrollen: Sicherheitsfunktionen von Cloud-Anbietern wie Amazon Security Groups.

Zero Trust nutzt Mikrosegmentierung, um jede Verbindung zu kontrollieren. Unternehmen können Regeln flexibel anpassen und so auch komplexe Cloud-Umgebungen sicher gestalten.

Schwächen klassischer Sicherheit

Perimeter-Modell

Das klassische Perimeter-Modell baut auf einem festen Schutzwall rund um das Unternehmensnetzwerk auf. Innerhalb dieses Bereichs vertraut das System allen Nutzern und Geräten. Dieses blinde Vertrauen öffnet jedoch Sicherheitslücken. Angreifer, die einmal den äußeren Schutz überwinden, bewegen sich oft ungehindert im internen Netzwerk. Zero Trust setzt hier an und prüft jeden Zugriff, egal ob intern oder extern. Das klassische Modell zeigt Schwächen bei dynamischen und verteilten IT-Umgebungen. Es fehlt an Mikrosegmentierung und kontinuierlicher Überprüfung. Die Skalierbarkeit bleibt begrenzt, wenn Unternehmen wachsen oder Cloud-Dienste nutzen. Echtzeit-Transparenz und Schutz vor Insider-Bedrohungen sind im klassischen Ansatz schwächer ausgeprägt.

Klassische Firewalls und Perimeter-Schutz reichen heute nicht mehr aus, weil sie keine Kontrolle über interne Bewegungen und moderne Angriffswege bieten.

Interne Bedrohungen

Viele Unternehmen unterschätzen die Gefahr durch interne Angriffe. Klassische Sicherheitsmodelle gehen davon aus, dass das interne Netzwerk sicher ist. Angreifer nutzen diese Annahme aus. Sie bewegen sich nach einem erfolgreichen Eindringen seitlich im Netzwerk und greifen auf sensible Daten zu. Ein bekanntes Beispiel ist der Ransomware-Angriff auf Oiltanking und Mabanaft im Jahr 2022. Trotz Perimeter-Schutz konnten Angreifer große Schäden verursachen. Schwachstellen wie ungepatchte Systeme, unsichere APIs oder Phishing werden von klassischen Modellen oft nicht ausreichend erkannt. Zero Trust prüft jeden Zugriff kontextbezogen und dynamisch. So sinkt das Risiko für interne Angriffe deutlich.

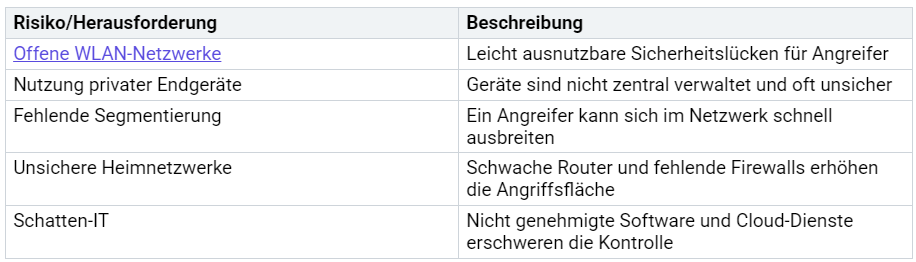

Offene Netzwerke

Offene oder unverschlüsselte Netzwerke stellen ein großes Risiko für Unternehmensdaten dar. Angreifer können leicht Zugang erhalten, Daten abgreifen oder Schadsoftware einschleusen. Fehlende Segmentierung erleichtert die Ausbreitung im Netzwerk. Schwache Passwörter und veraltete Verschlüsselung erhöhen das Risiko zusätzlich. Besonders im Homeoffice nutzen Mitarbeitende oft private Geräte und Heimnetzwerke, die weniger geschützt sind als Unternehmensnetzwerke. Cyberkriminelle greifen gezielt Smart-Home-Geräte, Router oder Drucker an, um Zugang zu erhalten. Kollaborationstools und Schatten-IT schaffen weitere Einfallstore.

Zero Trust begegnet diesen Risiken mit starker Verschlüsselung, kontinuierlicher Überprüfung und klaren Zugriffsregeln. So bleibt die Sicherheit auch in offenen und modernen Arbeitsumgebungen erhalten.

Zero Trust Vorteile

Schutz vor Angriffen

Zero Trust schützt Unternehmen vor Datenlecks und seitlichen Angriffen im Netzwerk. Das Modell begrenzt den Zugriff streng auf notwendige Ressourcen und prüft jede Anfrage kontinuierlich. Angreifer können sich nach einem erfolgreichen Angriff nicht einfach im Netzwerk bewegen. Mikrosegmentierung teilt das Netzwerk in kleine Zonen. So bleibt ein Angriff oft auf einen Bereich beschränkt. Das Prinzip der geringsten Privilegien sorgt dafür, dass Benutzer nur minimale Rechte erhalten. Multi-Faktor-Authentifizierung erschwert den Zugang, selbst wenn Zugangsdaten gestohlen wurden. Automatisierte Richtlinien passen sich laufend an und verhindern statische Schwachstellen. Mehrschichtige Erkennungstechniken wie Verhaltensanalyse und Netzwerküberwachung erkennen verdächtige Aktivitäten frühzeitig.

Zugriff bleibt auf das Nötigste beschränkt

Mikrosegmentierung isoliert Systeme

Multi-Faktor-Authentifizierung schützt Konten

Automatisierte Richtlinien verhindern Sicherheitslücken

Kontinuierliche Überwachung stoppt Angreifer schnell

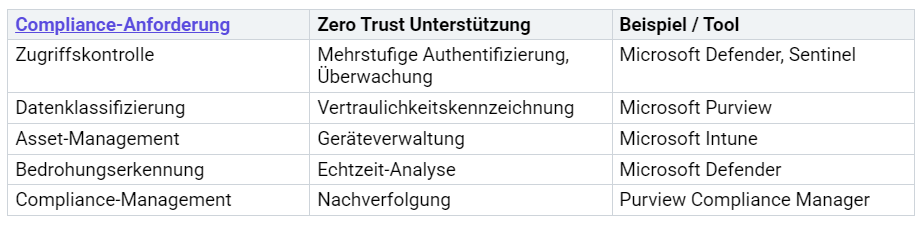

Kontrolle und Compliance

Zero Trust hilft Unternehmen, gesetzliche Vorgaben wie DSGVO oder ISO 27001 einzuhalten. Die Architektur bietet starke Zugriffskontrollen, kontinuierliche Überwachung und klare Protokollierung. Unternehmen können so sensible Daten besser schützen und nachweisen, wer wann auf welche Informationen zugegriffen hat. Moderne Tools unterstützen die Umsetzung:

Diese Maßnahmen erleichtern die Einhaltung von Standards und schaffen Transparenz.

Flexibilität

Zero Trust passt sich flexibel an neue Geschäftsmodelle und Arbeitsweisen an. Die Architektur löst feste Sicherheitsgrenzen auf und setzt auf dynamische, kontextabhängige Kontrollen. Nutzer und Geräte werden unabhängig vom Standort geprüft. Unternehmen können Cloud-Dienste, mobile Geräte und Homeoffice sicher integrieren. Die zentrale Steuerung erlaubt es, Zugriffsrechte schnell anzupassen. So bleibt die Zusammenarbeit auch in hybriden Teams sicher und effizient. Die modulare Einführung ermöglicht es, Zero Trust schrittweise und nach Bedarf umzusetzen. Unternehmen reagieren so schnell auf Veränderungen und bleiben agil.

Umsetzung von Zero Trust

Schrittweises Vorgehen

Viele Unternehmen starten mit einer Bewertung ihrer aktuellen Sicherheitsstrategie. Sie analysieren Schwachstellen und prüfen, wie gut ihre Systeme auf Homeoffice und Cloud vorbereitet sind. Danach wählen sie passende Technologien aus, zum Beispiel Lösungen für sicheren Fernzugriff oder Schutz von Endgeräten. Im nächsten Schritt definieren sie, welche Daten und Anwendungen besonders wichtig sind. Sie entwickeln klare Regeln, wer auf was zugreifen darf. Ein guter Start gelingt, wenn Unternehmen mit kleinen, messbaren Schritten beginnen. Sie konzentrieren sich zuerst auf Identitätsmanagement und sichere Remote-Zugänge. Regelmäßige Überprüfungen und Schulungen helfen, die Sicherheit stetig zu verbessern.

Tipp: Kleine und mittlere Unternehmen profitieren, wenn sie Zero Trust schrittweise einführen. So bleibt die Komplexität überschaubar und die Umsetzung gelingt auch mit wenig IT-Personal.

Bestehende Sicherheitsstrategie bewerten

Geeignete Technologien integrieren

Kritische Ressourcen und Zugriffsregeln definieren

Mit kleinen Projekten starten

Maßnahmen regelmäßig überprüfen und anpassen

Technische Hürden

Die Einführung von Zero Trust bringt technische Herausforderungen mit sich. Viele Unternehmen nutzen verschiedene Systeme, die sich schwer miteinander verbinden lassen. Alte Geräte und Programme passen oft nicht zu neuen Sicherheitslösungen. Die Verwaltung von Nutzerkonten und Zugriffsrechten wird schnell kompliziert. Multi-Faktor-Authentifizierung und genaue Berechtigungen erfordern viel Aufwand. Während der Umstellung kann es zu Problemen beim Zugriff kommen. Nutzer müssen sich an neue Abläufe gewöhnen. Unternehmen brauchen klare Übersicht über alle Geräte und Daten. Ohne diese Sichtbarkeit ist die Umsetzung schwierig.

Kultureller Wandel

Zero Trust verändert nicht nur Technik, sondern auch die Unternehmenskultur. Mitarbeitende müssen neue Sicherheitsregeln akzeptieren. Häufigere Anmeldungen oder neue Abläufe empfinden viele als störend. Unternehmen fördern die Akzeptanz, wenn sie offen über die Vorteile sprechen. Führungskräfte, IT-Teams und Mitarbeitende arbeiten gemeinsam an der Umsetzung. Schulungen und klare Kommunikation helfen, Unsicherheiten abzubauen. Ein Change-Management-Team unterstützt den Wandel. Zero Trust gelingt nur, wenn alle im Unternehmen mitziehen.

Hinweis: Zero Trust ist keine einmalige Maßnahme. Die Einführung ist ein fortlaufender Prozess, der Technik und Menschen gleichermaßen einbindet.

Zero Trust schützt Unternehmen durch strenge Zugangskontrollen, kontinuierliche Überwachung und minimale Rechtevergabe.

Moderne Bedrohungen wie Cloud-Nutzung und Homeoffice machen diesen Ansatz zum neuen Standard in der IT-Sicherheit.

Unternehmen profitieren von besserer Compliance, weniger Angriffen und flexibler Anpassung an neue Technologien.

Ein engagiertes Team, klare Strategien und regelmäßige Überprüfung helfen beim erfolgreichen Einstieg.

Wer früh beginnt, stärkt die Sicherheit und bleibt zukunftsfähig.

FAQ

Was bedeutet Zero Trust konkret für Unternehmen?

Zero Trust verlangt, dass Unternehmen jede Anfrage prüfen. Sie vertrauen keinem Nutzer oder Gerät automatisch. Jedes System erhält nur die Rechte, die es wirklich braucht. So schützt Zero Trust Daten und Anwendungen besser.

Welche Vorteile bringt Zero Trust im Alltag?

Zero Trust verhindert, dass Angreifer sich im Netzwerk ausbreiten. Mitarbeitende greifen nur auf notwendige Daten zu. Unternehmen erkennen verdächtige Aktivitäten schneller. Die Sicherheit bleibt auch bei Homeoffice und Cloud-Nutzung hoch.

Ist Zero Trust nur für große Firmen geeignet?

Nein, auch kleine und mittlere Unternehmen profitieren. Sie können Zero Trust schrittweise einführen. Viele Lösungen lassen sich einfach anpassen. So bleibt die Sicherheit bezahlbar und flexibel.

Wie startet ein Unternehmen mit Zero Trust?

Tipp: Unternehmen beginnen mit einer Analyse der wichtigsten Daten und Zugriffe. Sie setzen zuerst auf starke Passwörter und Multi-Faktor-Authentifizierung. Schritt für Schritt bauen sie weitere Sicherheitsmaßnahmen auf.