Regelmäßige Überprüfungen der Zugriffsrechte schützen deine IT-Umgebung vor Sicherheitsrisiken. Sie verhindern, dass ehemalige Mitarbeiter oder unbefugte Personen weiterhin Zugriff auf sensible Daten haben. Microsoft Azure AD bietet dafür Funktionen wie Privileged Identity Management, um Zugriffsrechte rollenbasiert zu verwalten. Mit der Access Review-Funktion kannst du sicherstellen, dass Berechtigungen nach Rollenwechseln, z. B. durch Abteilungswechsel, weiterhin relevant bleiben. Indem du Überprüfungen einplanen und konsequent durchführen lässt, stärkst du die Sicherheit und Compliance in deinem Unternehmen.

Wichtige Erkenntnisse

Regelmäßige Kontrollen der Zugriffsrechte schützen wichtige Daten vor Missbrauch.

Das Prinzip „nur nötige Rechte“ gibt Nutzern nur, was sie brauchen.

Automatische Programme wie Entra ID machen Zugriffsprüfungen schneller und einfacher.

Eine gute Aufzeichnung aller Änderungen hilft bei Prüfungen und zeigt alles klar.

Schulungen für Mitarbeiter stärken das Wissen über Sicherheit und vermeiden Fehler.

Überprüfungen einplanen: Was bedeutet das?

Definition und Zielsetzung

Du fragst dich vielleicht, was es bedeutet, Überprüfungen einzuplanen. Es geht darum, systematisch sicherzustellen, dass Zugriffsrechte regelmäßig überprüft und angepasst werden. Ziel ist es, nur autorisierten Personen Zugriff auf sensible Daten zu gewähren. Dabei spielen klare Definitionen und Prinzipien eine zentrale Rolle:

Definition der Zugriffsrechte: Du solltest genau festlegen, wer auf welche Daten zugreifen darf.

Need-to-know-Prinzip: Dieses Prinzip hilft dir, Berechtigungen auf das Nötigste zu beschränken.

Rollenkonzepte: Mit klaren Rollen kannst du die Übersichtlichkeit bewahren.

Überprüfung und Auditierung: Regelmäßige Anpassungen gewährleisten, dass du auch rechtliche Anforderungen wie die DSGVO erfüllst.

Indem du Überprüfungen einplanst, schaffst du eine Grundlage für Sicherheit und Compliance in deinem Unternehmen.

Warum regelmäßige Überprüfungen notwendig sind

Die dynamische Natur moderner Unternehmen macht regelmäßige Überprüfungen unverzichtbar. Mitarbeiter wechseln Abteilungen, externe Partner kommen und gehen, und Projekte verändern sich. Ohne eine kontinuierliche Kontrolle riskierst du, dass unbefugte Personen Zugriff auf sensible Daten behalten.

Ein Beispiel: Ein mittelständisches Finanzunternehmen führte Zugriffskontrollen ein, um Datenschutzvorschriften einzuhalten. Das Ergebnis? Sie vermieden Bußgelder und erhöhten die Datensicherheit. Ähnlich verbesserte ein Technologieunternehmen durch strenge Kontrollen den Schutz sensibler Forschungsdaten. Diese Beispiele zeigen, wie wichtig es ist, Überprüfungen einzuplanen.

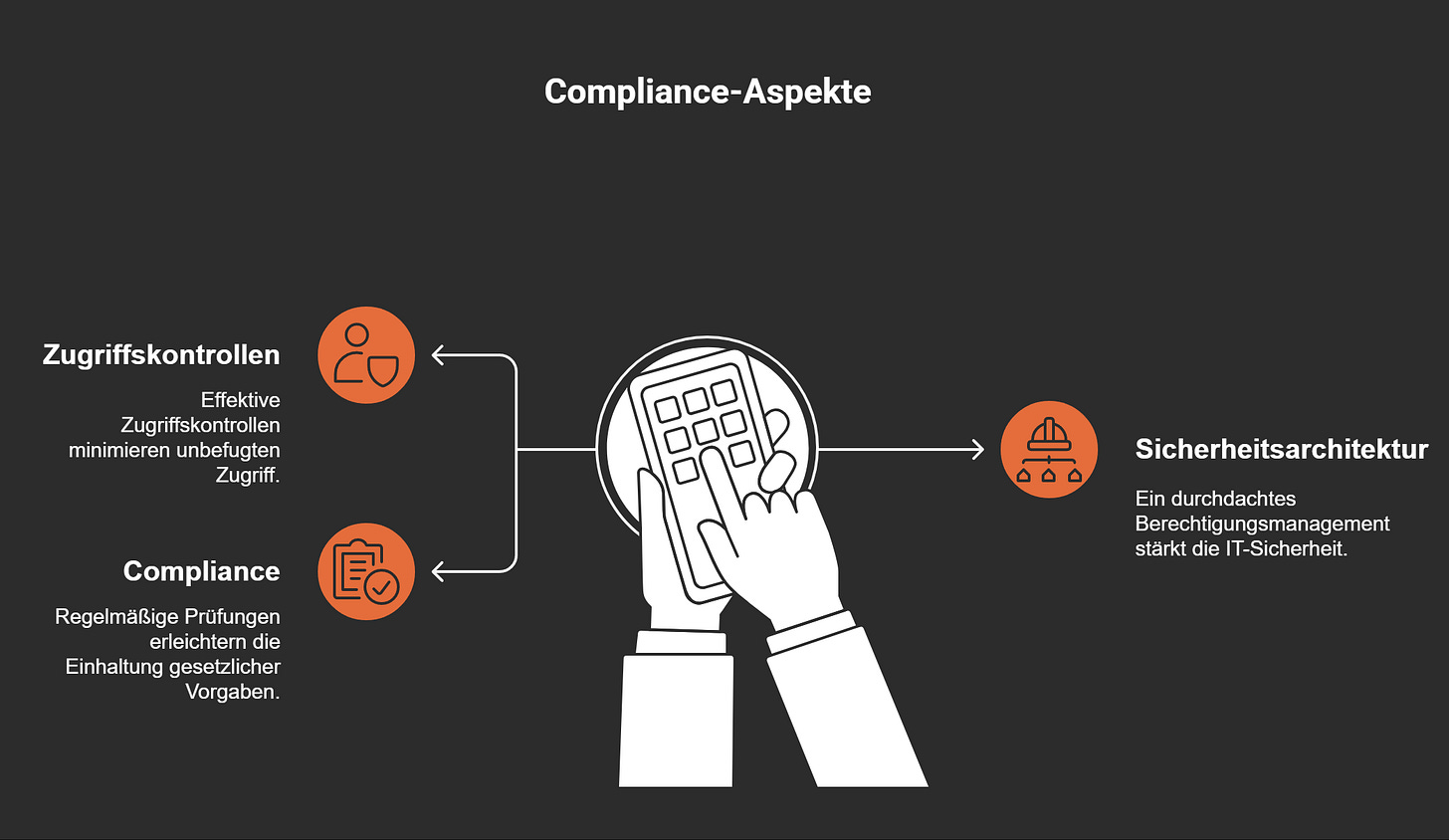

Zusammenhang zwischen Zugriffsrechten und Compliance

Zugriffsrechte und Compliance sind eng miteinander verbunden. Nur durch die Rezertifizierung von Zugriffsrechten kannst du sicherstellen, dass sensible Daten geschützt bleiben. Laut dem Insider Threat Report 2023 haben über die Hälfte der Unternehmen Insider-Bedrohungen erlebt. Regelmäßige Überprüfungen helfen dir, solche Risiken zu minimieren und regulatorische Vorgaben einzuhalten.

Ein geplanter Ansatz zur Überprüfung der Zugriffsrechte stärkt nicht nur die Sicherheit, sondern schützt dein Unternehmen auch vor rechtlichen Konsequenzen. Du kannst so sicherstellen, dass dein Unternehmen stets den aktuellen Compliance-Anforderungen entspricht.

Wichtige Bereiche für Zugriffsüberprüfungen

Benutzerberechtigungen und Rollen

Benutzerberechtigungen und Rollen bilden die Grundlage für ein effektives Zugriffsmanagement. Du solltest sicherstellen, dass jede Person nur auf die Daten zugreifen kann, die sie für ihre Arbeit benötigt. Dies minimiert Sicherheitsrisiken und schützt sensible Informationen. Regelmäßige Überprüfungen helfen dir, veraltete oder übermäßige Berechtigungen zu identifizieren und zu entfernen.

Unternehmen, die Zugriffskontrollen implementieren, berichten von einer verbesserten Compliance und einem geringeren Risiko von Datenschutzverletzungen. Vorschriften wie die DSGVO oder der Sarbanes-Oxley Act verlangen, dass Zugriffsrechte regelmäßig überprüft werden. Versäumnisse in diesem Bereich können zu rechtlichen und finanziellen Konsequenzen führen.

Gruppenmitgliedschaften und Teamzugriffe

Gruppenmitgliedschaften und Teamzugriffe sind ein weiterer kritischer Bereich. Du solltest regelmäßig prüfen, ob die Mitglieder einer Gruppe noch Zugriff auf die benötigten Ressourcen haben. Besonders bei Teamwechseln oder Projektabschlüssen ist es wichtig, die Berechtigungen anzupassen.

Audits zeigen, dass übermäßige Gruppenberechtigungen ein häufiges Problem darstellen. Eine klare Übersicht über die Teamzugriffe hilft dir, Schwachstellen zu erkennen und Sicherheitslücken zu schließen. Die Rezertifizierung von Gruppenmitgliedschaften stellt sicher, dass nur autorisierte Personen Zugriff auf wichtige Daten und Systeme haben.

System- und administrative Zugriffsrechte

System- und administrative Zugriffsrechte erfordern besondere Aufmerksamkeit. Diese Berechtigungen gewähren oft weitreichenden Zugriff auf kritische Systeme und Daten. Du solltest sicherstellen, dass nur vertrauenswürdige Mitarbeiter diese Rechte besitzen. Ein Berechtigungskonzept, das Passwortrichtlinien und klare Zugriffsdefinitionen umfasst, schützt vor Datenverletzungen.

Regelmäßige Überprüfungen dieser Rechte minimieren IT-Risiken und erhöhen die Vertraulichkeit. Mitarbeiter sollten nur Zugriff auf die Daten haben, die sie für ihre Aufgaben benötigen. Dies stärkt die Sicherheitsintegrität deines Unternehmens und schützt personenbezogene Daten effektiv.

Externe Zugriffe und Drittanbieter

Externe Zugriffe und Drittanbieter stellen oft eine unterschätzte Sicherheitslücke dar. Du solltest sicherstellen, dass externe Partner und Dienstleister nur Zugriff auf die Ressourcen haben, die sie tatsächlich benötigen. Regelmäßige Überprüfungen dieser Zugriffe helfen dir, Sicherheitsrisiken zu minimieren und die Kontrolle über sensible Daten zu behalten.

Warum externe Zugriffe kritisch sind

Externe Partner arbeiten häufig an Projekten, die Zugang zu vertraulichen Informationen erfordern. Sobald ein Projekt abgeschlossen ist, bleibt der Zugriff oft bestehen. Dies kann zu unbefugtem Datenzugriff führen. Du solltest externe Berechtigungen regelmäßig überprüfen, um sicherzustellen, dass sie aktuell und relevant sind.

Tipp: Nutze automatisierte Tools wie Access Reviews in Entra ID, um Teamverantwortliche daran zu erinnern, externe Zugriffe zu bestätigen oder zu entfernen. Diese Funktion spart Zeit und erhöht die Sicherheit.

Schritte zur Überprüfung von Drittanbieter-Zugriffen

Identifiziere alle externen Zugriffe: Erstelle eine Liste aller Drittanbieter, die Zugriff auf deine Systeme haben.

Prüfe die Notwendigkeit: Überlege, ob der Zugriff noch erforderlich ist. Entferne Berechtigungen, die nicht mehr gebraucht werden.

Dokumentiere Änderungen: Halte alle Anpassungen fest, um die Nachvollziehbarkeit zu gewährleisten.

Kommuniziere mit Partnern: Informiere Drittanbieter über Änderungen und stelle sicher, dass sie die neuen Richtlinien verstehen.

Vorteile einer regelmäßigen Überprüfung

Eine konsequente Kontrolle externer Zugriffe schützt deine Daten und erhöht die Transparenz. Du kannst sicherstellen, dass nur autorisierte Personen Zugriff auf sensible Informationen haben. Dies stärkt die IT-Sicherheit und hilft dir, Compliance-Vorschriften einzuhalten.

Hinweis: Vernachlässige externe Zugriffe nicht. Sie sind genauso wichtig wie interne Berechtigungen und sollten Teil deiner Sicherheitsstrategie sein.

Schritte zur effektiven Durchführung von Zugriffsüberprüfungen

Planung und Festlegung von Verantwortlichkeiten

Eine klare Planung ist der erste Schritt, um Zugriffsüberprüfungen effektiv durchzuführen. Du solltest Verantwortlichkeiten eindeutig definieren und sicherstellen, dass alle Beteiligten ihre Aufgaben verstehen. Dies schafft Transparenz und verhindert Missverständnisse.

Um die Planung zu erleichtern, kannst du Best-Practice-Dokumentationen nutzen. Diese helfen dir, die Rollen und Verantwortlichkeiten klar zu strukturieren. Hier sind einige Tipps, die du anwenden kannst:

Verwende eine klare und verständliche Sprache, um sicherzustellen, dass alle Mitarbeiter die Dokumentation nachvollziehen können.

Nutze Vorlagen für die Rollendefinition, um Konsistenz in der Planung zu gewährleisten.

Ergänze die Dokumentation mit visuellen Hilfsmitteln wie Flowcharts oder Organigrammen, um komplexe Prozesse zu verdeutlichen.

Fördere eine Feedback-Kultur, indem du Mitarbeiter ermutigst, Verbesserungsvorschläge zur Dokumentation einzubringen.

Indem du diese Ansätze umsetzt, kannst du die Grundlage für eine erfolgreiche Durchführung schaffen. Eine gut durchdachte Planung erleichtert es dir, Überprüfungen einplanen und effizient umsetzen zu können.

Einsatz geeigneter Technologien und Tools

Technologien und Tools spielen eine entscheidende Rolle bei der Durchführung von Zugriffsüberprüfungen. Sie helfen dir, Prozesse zu automatisieren und Fehler zu minimieren. Du solltest Tools auswählen, die deinen spezifischen Anforderungen entsprechen und eine einfache Integration in bestehende Systeme ermöglichen.

Ein Beispiel ist die Access Review-Funktion in Entra ID. Diese Funktion erinnert Teamverantwortliche automatisch daran, Zugriffsrechte zu überprüfen und anzupassen. Solche automatisierten Lösungen sparen Zeit und erhöhen die Genauigkeit. Darüber hinaus bieten viele Tools Berichts- und Analysefunktionen, die dir helfen, den Status der Zugriffsrechte zu überwachen.

Tipp: Wähle Tools, die benutzerfreundlich sind und eine intuitive Oberfläche bieten. Dies erleichtert die Schulung der Mitarbeiter und fördert die Akzeptanz neuer Technologien.

Durch den Einsatz geeigneter Technologien kannst du den gesamten Prozess effizienter gestalten und sicherstellen, dass keine wichtigen Schritte übersehen werden.

Durchführung der Überprüfung und Dokumentation

Die eigentliche Durchführung der Überprüfung erfordert Sorgfalt und Präzision. Du solltest zunächst alle relevanten Zugriffsrechte identifizieren und prüfen, ob sie noch notwendig sind. Dabei ist es wichtig, alle Änderungen und Entscheidungen zu dokumentieren. Eine lückenlose Dokumentation erhöht die Nachvollziehbarkeit und hilft dir, bei Audits oder Prüfungen vorbereitet zu sein.

Folgende Schritte können dir bei der Durchführung helfen:

Erstelle eine Liste aller Zugriffsrechte: Sammle alle relevanten Daten, um einen vollständigen Überblick zu erhalten.

Prüfe die Relevanz: Überlege, ob die bestehenden Berechtigungen noch benötigt werden. Entferne unnötige Zugriffe.

Dokumentiere jede Änderung: Halte alle Anpassungen schriftlich fest, um Transparenz zu gewährleisten.

Kommuniziere die Ergebnisse: Informiere alle Beteiligten über die Änderungen und stelle sicher, dass sie die neuen Richtlinien verstehen.

Eine gründliche Durchführung und Dokumentation stärkt die IT-Sicherheit und erleichtert die Einhaltung von Compliance-Vorschriften. Du kannst so sicherstellen, dass alle Zugriffsrechte aktuell und relevant bleiben.

Analyse der Ergebnisse und Ableitung von Maßnahmen

Die Analyse der Ergebnisse von Zugriffsüberprüfungen ist ein entscheidender Schritt, um die Sicherheit deines Unternehmens zu stärken. Sie hilft dir, Schwachstellen zu erkennen und gezielte Maßnahmen abzuleiten. Ohne eine gründliche Analyse riskierst du, dass Sicherheitslücken unentdeckt bleiben.

Identifiziere Schwachstellen: Überprüfe die Ergebnisse auf übermäßige Berechtigungen oder ungenutzte Zugriffe. Diese Bereiche erfordern sofortige Aufmerksamkeit.

Bewerte Benutzerzugriffsmuster: Analysiere, wie und wann Benutzer auf Systeme zugreifen. Ungewöhnliche Muster können auf potenzielle Sicherheitsrisiken hinweisen.

Priorisiere Maßnahmen: Lege fest, welche Probleme zuerst behoben werden müssen. Konzentriere dich auf kritische Zugriffsrechte, die sensible Daten betreffen.

Tipp: Nutze automatisierte Tools, um die Analyse zu erleichtern. Sie können dir helfen, Muster zu erkennen und Berichte zu erstellen, die dir die Entscheidungsfindung erleichtern.

Die Ergebnisse der Analyse geben dir eine klare Richtung vor. Du kannst Maßnahmen wie das Entfernen unnötiger Berechtigungen oder die Anpassung von Rollen und Richtlinien umsetzen. Dies verbessert nicht nur die Sicherheitslage, sondern erhöht auch die Effizienz deines Zugriffsmanagements.

Kommunikation der Ergebnisse und Berichterstattung

Die Kommunikation der Ergebnisse ist genauso wichtig wie die Analyse selbst. Sie stellt sicher, dass alle Beteiligten über die Änderungen informiert sind und die neuen Richtlinien verstehen. Eine klare Berichterstattung schafft Transparenz und stärkt das Vertrauen in deine Sicherheitsmaßnahmen.

Erstelle verständliche Berichte: Fasse die Ergebnisse in einer klaren und prägnanten Sprache zusammen. Vermeide Fachjargon, um die Verständlichkeit zu erhöhen.

Teile die Ergebnisse gezielt: Informiere die relevanten Teams und Abteilungen. Stelle sicher, dass alle Beteiligten die notwendigen Informationen erhalten.

Fördere den Dialog: Ermutige die Mitarbeiter, Fragen zu stellen und Feedback zu geben. Dies hilft dir, mögliche Missverständnisse zu klären und die Akzeptanz der Maßnahmen zu erhöhen.

Hinweis: Eine transparente Kommunikation stärkt die Zusammenarbeit zwischen den Teams und fördert eine Sicherheitskultur im Unternehmen.

Indem du die Ergebnisse effektiv kommunizierst, stellst du sicher, dass alle Maßnahmen erfolgreich umgesetzt werden. Dies trägt dazu bei, die IT-Sicherheit zu verbessern und die Einhaltung von Compliance-Vorschriften zu gewährleisten.

Best Practices für Zugriffsüberprüfungen

Umsetzung des Prinzips der geringsten Privilegien

Das Prinzip der geringsten Privilegien ist eine der effektivsten Methoden, um die Sicherheit in deinem Unternehmen zu stärken. Es stellt sicher, dass Benutzer nur die Berechtigungen erhalten, die sie für ihre Aufgaben benötigen. Dies reduziert das Risiko von Datenmissbrauch und unbefugtem Zugriff.

Analysiere die Aktionen, die ein Benutzer ausführen muss. Passe die Berechtigungen entsprechend an.

Gewähre Berechtigungen dynamisch. Berücksichtige dabei das Vertrauen in die Identität des Benutzers.

Überprüfe alle Transaktionen regelmäßig. Vermeide dauerhafte Berechtigungen ohne Kontrolle.

Tipp: Nutze Tools wie Access Reviews in Entra ID, um sicherzustellen, dass Berechtigungen regelmäßig überprüft und angepasst werden. Diese Automatisierung spart Zeit und erhöht die Sicherheit.

Durch die konsequente Umsetzung dieses Prinzips kannst du Sicherheitslücken schließen und die Einhaltung von Compliance-Vorschriften gewährleisten.

Automatisierung von Prozessen zur Effizienzsteigerung

Manuelle Überprüfungen von Zugriffsrechten sind zeitaufwendig und fehleranfällig. Automatisierte Prozesse bieten eine effiziente Lösung, um diese Herausforderungen zu bewältigen. Sie helfen dir, Zugriffsrechte schneller zu überprüfen und Fehler zu minimieren.

Setze auf Technologien wie Entra ID, die automatische Erinnerungen für Zugriffsüberprüfungen bieten.

Nutze Berichts- und Analysefunktionen, um den Status der Berechtigungen zu überwachen.

Implementiere Workflows, die Änderungen an Berechtigungen automatisch dokumentieren.

Hinweis: Automatisierung bedeutet nicht, dass du den Prozess vollständig aus den Augen verlierst. Überwache die Ergebnisse regelmäßig, um sicherzustellen, dass die Systeme korrekt arbeiten.

Mit automatisierten Prozessen kannst du nicht nur Zeit sparen, sondern auch die Genauigkeit und Effizienz deiner Zugriffsüberprüfungen steigern.

Regelmäßige Schulung und Sensibilisierung der Mitarbeiter

Mitarbeiter spielen eine zentrale Rolle bei der Sicherheit deines Unternehmens. Regelmäßige Schulungen und Sensibilisierungen helfen dir, menschliche Fehler zu minimieren und die Sicherheitslage zu verbessern.

Organisiere Workshops, um Mitarbeiter über die Bedeutung von Zugriffsrechten und deren Überprüfung aufzuklären.

Führe simulierte Phishing-Übungen durch. Diese stärken die Fähigkeit der Mitarbeiter, Schwachstellen zu erkennen.

Teile Erfolgsgeschichten, wie die eines Finanzunternehmens, das durch Zugriffskontrollen Bußgelder vermeiden konnte.

Tipp: Wiederhole Schulungen regelmäßig, um sicherzustellen, dass das Wissen aktuell bleibt. Dies fördert eine Sicherheitskultur in deinem Unternehmen.

Gut geschulte Mitarbeiter sind deine erste Verteidigungslinie gegen Sicherheitsbedrohungen. Sie tragen aktiv dazu bei, die Integrität deiner Daten und Systeme zu schützen.

Integration von Zugriffsüberprüfungen in bestehende Sicherheitsrichtlinien

Die Integration von Zugriffsüberprüfungen in deine bestehenden Sicherheitsrichtlinien ist ein entscheidender Schritt, um die IT-Sicherheit deines Unternehmens zu stärken. Du kannst dadurch sicherstellen, dass Zugriffsrechte nicht isoliert betrachtet werden, sondern Teil eines umfassenden Sicherheitskonzepts sind. Hier erfährst du, wie du diesen Prozess effektiv umsetzt.

1. Sicherheitsrichtlinien analysieren und aktualisieren

Beginne mit einer gründlichen Analyse deiner aktuellen Sicherheitsrichtlinien. Überprüfe, ob sie klare Vorgaben für die Verwaltung von Zugriffsrechten enthalten. Falls nicht, solltest du diese Richtlinien entsprechend erweitern.

Schritt-für-Schritt-Anleitung:

Sammle alle bestehenden Sicherheitsrichtlinien.

Identifiziere Lücken in Bezug auf Zugriffsrechte und deren Überprüfung.

Ergänze spezifische Vorgaben, z. B. wie oft Überprüfungen durchgeführt werden sollen und wer dafür verantwortlich ist.

Tipp: Dokumentiere jede Änderung an den Richtlinien. Dies erleichtert die Nachverfolgung und hilft bei Audits.

2. Zugriffsüberprüfungen als festen Bestandteil etablieren

Zugriffsüberprüfungen sollten nicht als einmalige Maßnahme betrachtet werden. Du solltest sie als festen Bestandteil deiner Sicherheitsrichtlinien verankern. Dies schafft eine klare Struktur und erhöht die Verbindlichkeit.

Best Practices:

Lege feste Zeitpläne für Überprüfungen fest, z. B. vierteljährlich oder halbjährlich.

Definiere Verantwortlichkeiten, damit jeder weiß, wer für die Durchführung zuständig ist.

Integriere die Überprüfungen in bestehende Prozesse wie Onboarding oder Offboarding.

Hinweis: Automatisierte Tools wie Entra ID können dir helfen, diese Prozesse effizienter zu gestalten.

3. Klare Rollen und Verantwortlichkeiten definieren

Eine klare Rollenverteilung ist entscheidend, um Zugriffsüberprüfungen erfolgreich in deine Sicherheitsrichtlinien zu integrieren. Du solltest sicherstellen, dass alle Beteiligten ihre Aufgaben und Verantwortlichkeiten kennen.

So gehst du vor:

Erstelle eine Liste aller relevanten Rollen, z. B. IT-Administratoren, Teamleiter oder Compliance-Beauftragte.

Weise jeder Rolle spezifische Aufgaben zu, z. B. die Überprüfung von Benutzerberechtigungen oder die Dokumentation von Änderungen.

Kommuniziere diese Rollen und Aufgaben klar an alle Beteiligten.

Tipp: Nutze Organigramme oder Flowcharts, um die Verantwortlichkeiten visuell darzustellen. Dies erleichtert das Verständnis.

4. Schulungen und Sensibilisierung durchführen

Mitarbeiter müssen die Bedeutung von Zugriffsüberprüfungen verstehen, um sie effektiv umzusetzen. Regelmäßige Schulungen helfen dir, das Bewusstsein für Sicherheitsrichtlinien zu schärfen.

Empfohlene Maßnahmen:

Organisiere Workshops, in denen du die neuen Richtlinien erklärst.

Führe praktische Übungen durch, z. B. simulierte Überprüfungen.

Stelle Schulungsmaterialien bereit, die jederzeit zugänglich sind.

Hinweis: Wiederhole die Schulungen regelmäßig, um sicherzustellen, dass das Wissen aktuell bleibt.

5. Kontinuierliche Verbesserung sicherstellen

Sicherheitsrichtlinien sollten niemals statisch sein. Du solltest sie regelmäßig überprüfen und anpassen, um neuen Herausforderungen gerecht zu werden.

Schritte zur Verbesserung:

Sammle Feedback von Mitarbeitern, die an den Überprüfungen beteiligt sind.

Analysiere die Ergebnisse der Zugriffsüberprüfungen, um Schwachstellen zu identifizieren.

Passe die Richtlinien basierend auf den gewonnenen Erkenntnissen an.

Tipp: Nutze Berichte und Analysen aus Tools wie Entra ID, um datenbasierte Entscheidungen zu treffen.

Fazit

Die Integration von Zugriffsüberprüfungen in deine Sicherheitsrichtlinien erfordert Planung und Engagement. Mit klaren Vorgaben, regelmäßigen Schulungen und der Nutzung geeigneter Tools kannst du sicherstellen, dass deine Sicherheitsrichtlinien robust und effektiv bleiben. So schützt du nicht nur sensible Daten, sondern erfüllst auch die Anforderungen an Compliance und IT-Sicherheit.

Vorteile regelmäßiger Überprüfungen der Zugriffsrechte

Stärkung der IT-Sicherheit und Schutz sensibler Daten

Regelmäßige Überprüfungen der Zugriffsrechte erhöhen die Sicherheit deiner IT-Systeme. Sie verhindern, dass unbefugte Personen auf sensible Daten zugreifen können. Du kannst sicherstellen, dass nur autorisierte Benutzer Zugriff auf wichtige Informationen haben. Dies schützt nicht nur personenbezogene Daten, sondern auch geschäftskritische Informationen.

Ein Beispiel: Ein Unternehmen, das regelmäßig Zugriffsrechte überprüft, reduziert die Wahrscheinlichkeit von Datenlecks erheblich. Du kannst durch diese Maßnahmen auch die Vertraulichkeit und Integrität deiner Daten wahren. Dies stärkt das Vertrauen deiner Kunden und Partner in dein Unternehmen.

Minimierung von Risiken und potenziellen Schwachstellen

Durch regelmäßige Überprüfungen kannst du Schwachstellen in deinem System frühzeitig erkennen. Dies verringert das Risiko von Datenverlusten und Datenschutzverletzungen. Du kannst sicherstellen, dass Benutzer nur Zugriff auf die Daten und Systeme haben, die sie tatsächlich benötigen.

Regelmäßige Überprüfungen sind ein wichtiger Bestandteil eines Cyberhygieneprogramms.

Sie helfen dir, unbefugten Zugriff zu erkennen und zu verhindern.

Du kannst sicherstellen, dass Vorschriften eingehalten werden.

Identifiziere Schwachstellen in deinen Zugriffsrechten.

Stelle sicher, dass alle Berechtigungen den aktuellen Anforderungen entsprechen.

Entferne unnötige oder veraltete Zugriffsrechte.

Mit diesen Schritten kannst du Risiken minimieren und die Sicherheit deiner Systeme erhöhen.

Erhöhung der Transparenz und Nachvollziehbarkeit

Regelmäßige Überprüfungen schaffen Transparenz in deinem Zugriffsmanagement. Du kannst genau nachvollziehen, wer Zugriff auf welche Daten hat und warum. Dies erleichtert dir die Einhaltung von Compliance-Vorschriften und verbessert die Zusammenarbeit zwischen Teams.

Eine klare Dokumentation aller Änderungen hilft dir, bei Audits oder Prüfungen vorbereitet zu sein. Du kannst auch potenzielle Sicherheitslücken schneller identifizieren und beheben. Transparenz stärkt nicht nur die Sicherheit, sondern auch die Effizienz deiner Prozesse.

Tipp: Nutze Tools wie Access Reviews in Entra ID, um die Nachvollziehbarkeit zu verbessern. Diese automatisierten Lösungen sparen Zeit und erhöhen die Genauigkeit.

Sicherstellung der Einhaltung gesetzlicher und regulatorischer Anforderungen

Regelmäßige Überprüfungen der Zugriffsrechte sind entscheidend, um gesetzliche und regulatorische Anforderungen zu erfüllen. Du kannst damit sicherstellen, dass dein Unternehmen die Vorgaben von Datenschutzgesetzen wie der DSGVO oder branchenspezifischen Standards einhält. Diese Maßnahmen schützen nicht nur sensible Daten, sondern auch den Ruf deines Unternehmens.

Audits spielen eine zentrale Rolle bei der Überwachung der Compliance-Leistung. Sie helfen dir, die Einhaltung von Vorschriften zu bewerten und Risiken frühzeitig zu erkennen. Durch kontinuierliches Monitoring kannst du proaktiv auf potenzielle Verstöße reagieren. Dies minimiert nicht nur rechtliche Konsequenzen, sondern stärkt auch das Vertrauen deiner Kunden und Partner.

Tipp: Plane regelmäßige Audits ein, um die Effektivität deiner Sicherheitsmaßnahmen zu überprüfen. Dies schafft eine solide Grundlage für die Einhaltung von Vorschriften.

Ein weiterer Vorteil von Zugriffsüberprüfungen liegt in der Dokumentation. Du kannst alle Änderungen und Entscheidungen festhalten, um bei Audits oder Prüfungen vorbereitet zu sein. Eine klare und nachvollziehbare Dokumentation zeigt, dass dein Unternehmen die Compliance ernst nimmt. Dies kann dir helfen, Bußgelder zu vermeiden und die Zusammenarbeit mit Aufsichtsbehörden zu erleichtern.

Wichtige Schritte zur Einhaltung von Vorschriften:

Führe regelmäßige Audits durch, um die Einhaltung von Standards zu überprüfen.

Dokumentiere alle Änderungen an Zugriffsrechten sorgfältig.

Nutze automatisierte Tools, um den Prozess effizienter zu gestalten.

Indem du diese Maßnahmen umsetzt, kannst du sicherstellen, dass dein Unternehmen stets den aktuellen gesetzlichen Anforderungen entspricht. Dies schützt nicht nur deine Daten, sondern auch die Integrität deines Unternehmens.

Regelmäßige Überprüfungen der Zugriffsrechte sind essenziell für die Sicherheit und Compliance deines Unternehmens. Sie verhindern unbefugten Zugriff und minimieren Risiken. Du kannst durch strukturierte Rezertifizierungsprozesse Sicherheitslücken schließen und gesetzliche Vorgaben erfüllen.

Indem du Zugriffsüberprüfungen als festen Bestandteil deiner Prozesse etablierst, stärkst du die Sicherheitsarchitektur und schützt sensible Daten nachhaltig.

FAQ

Wie oft sollten Zugriffsrechte überprüft werden?

Du solltest Zugriffsrechte mindestens vierteljährlich überprüfen. Für kritische Systeme empfiehlt sich eine monatliche Kontrolle. Häufige Überprüfungen minimieren Sicherheitsrisiken und stellen sicher, dass Berechtigungen aktuell bleiben.

Tipp: Automatisiere den Prozess mit Tools wie Entra ID, um Zeit zu sparen und die Genauigkeit zu erhöhen.

Welche Tools helfen bei der Durchführung von Zugriffsüberprüfungen?

Tools wie Entra ID und Microsoft Azure AD bieten Funktionen wie Access Reviews und Privileged Identity Management. Sie erleichtern dir die Automatisierung und Dokumentation von Überprüfungen.

🛠️ Empfehlung: Wähle benutzerfreundliche Tools, die sich leicht in deine bestehenden Systeme integrieren lassen.

Was ist das Prinzip der geringsten Privilegien?

Das Prinzip der geringsten Privilegien gewährt Benutzern nur die Berechtigungen, die sie für ihre Aufgaben benötigen. Es reduziert das Risiko von Datenmissbrauch und unbefugtem Zugriff.

Hinweis: Implementiere dieses Prinzip konsequent, um die Sicherheit deiner Systeme zu stärken.

Wie können externe Zugriffe sicher verwaltet werden?

Du solltest externe Zugriffe regelmäßig überprüfen und entfernen, wenn sie nicht mehr benötigt werden. Automatisierte Erinnerungen helfen dir, diesen Prozess effizient zu gestalten.

Tipp: Nutze Access Reviews in Entra ID, um Teamverantwortliche an die Überprüfung externer Berechtigungen zu erinnern.

Warum ist die Dokumentation von Änderungen wichtig?

Die Dokumentation schafft Transparenz und Nachvollziehbarkeit. Sie hilft dir, bei Audits vorbereitet zu sein und zeigt, dass dein Unternehmen die Compliance ernst nimmt.

📄 Hinweis: Halte jede Änderung schriftlich fest, um rechtliche und regulatorische Anforderungen zu erfüllen.