Zero-Day-Exploits sind eine der größten Bedrohungen in der digitalen Welt. Sie entstehen, wenn Hacker unbekannte Schwachstellen in Software oder Systemen ausnutzen, bevor Entwickler diese beheben können. Solche Angriffe treffen Unternehmen und Privatpersonen oft unvorbereitet und können erhebliche Schäden anrichten. Ohne ausreichenden Schutz riskierst du, dass sensible Daten gestohlen oder Systeme manipuliert werden. Die Gefahr liegt darin, dass diese Exploits schwer zu entdecken sind, da sie vor der Veröffentlichung einer Lösung auftreten. Deshalb ist es entscheidend, wachsam zu bleiben und Sicherheitsmaßnahmen zu ergreifen.

Wichtige Erkenntnisse

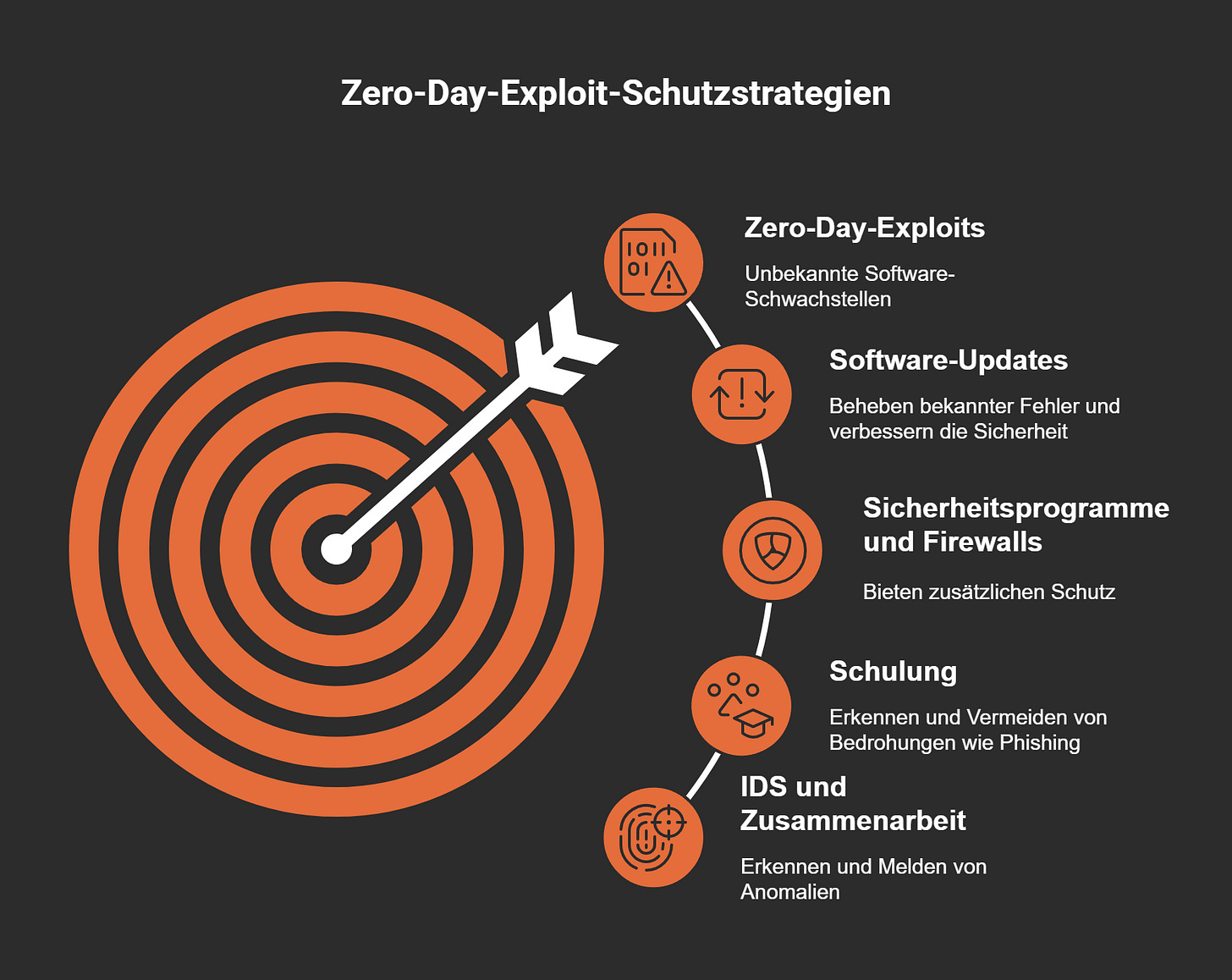

Zero-Day-Exploits nutzen unbekannte Fehler in Software, bevor sie behoben werden.

Software-Updates sind wichtig, um bekannte Fehler zu reparieren und sicherer zu sein.

Sicherheitsprogramme und Firewalls schützen zusätzlich und sollten aktuell bleiben.

Schulungen helfen, Gefahren wie Phishing zu erkennen und zu vermeiden.

Systeme wie IDS prüfen Netzwerke auf seltsame Aktivitäten und warnen früh.

Zusammenarbeit mit Experten durch Bug-Bounty-Programme hilft, Fehler schnell zu finden.

Zero-Day-Exploits werden häufiger, daher sind Vorsicht und Schutzstrategien wichtig.

Künstliche Intelligenz hilft, Angriffe zu erkennen und zu stoppen.

Was sind Zero-Day-Exploits?

Definition und Ursprung

Zero-Day-Exploits sind Angriffe, die unbekannte Schwachstellen in Software, Betriebssystemen oder Anwendungen ausnutzen. Der Begriff „Zero-Day“ beschreibt den Zeitraum, den Entwickler hatten, um die Sicherheitslücke zu schließen – nämlich null Tage. Solche Exploits sind besonders gefährlich, da es zu diesem Zeitpunkt keine Patches oder Sicherheitsupdates gibt, die den Angriff verhindern könnten. Du kannst dir vorstellen, dass diese Art von Angriffen wie ein geheimer Schlüssel funktioniert, der Türen öffnet, von denen niemand wusste, dass sie existieren.

Unterschied zu anderen Sicherheitslücken

Zero-Day-Exploits unterscheiden sich deutlich von anderen Sicherheitslücken. Während bekannte Schwachstellen oft durch Updates oder Patches behoben werden, bleiben Zero-Day-Exploits unentdeckt und können über Jahre hinweg aktiv sein. Eine Analyse zeigt, dass die durchschnittliche Lebensdauer eines Zero-Day-Exploits sieben Jahre beträgt, während der Median bei fünf Jahren liegt. Im Vergleich dazu werden viele andere Sicherheitslücken schneller entdeckt und behoben. Außerdem liegt die Wahrscheinlichkeit, dass ein anderer Angreifer dieselbe Schwachstelle innerhalb eines Jahres findet, bei nur 5,7 Prozent. Diese lange Lebensdauer macht Zero-Day-Exploits besonders gefährlich und schwer zu bekämpfen.

Beispiele für bekannte Zero-Day-Exploits

Einige der bekanntesten Zero-Day-Exploits haben weltweit für Schlagzeilen gesorgt:

Der Stuxnet-Wurm (2010) nutzte mehrere Zero-Day-Schwachstellen aus, um die Urananreicherung im Iran zu sabotieren. Dieser Angriff gilt als einer der ersten Cyberangriffe, der physische Schäden verursachte.

Der Angriff auf Norsk Hydro (2019) führte zu Produktionsausfällen und verursachte Schäden in Millionenhöhe. Eine unbekannte Schwachstelle ermöglichte es den Angreifern, das Unternehmen lahmzulegen.

Laut einer Google-Studie stieg die Zahl der Zero-Day-Angriffe im Jahr 2023 um über 50 Prozent im Vergleich zu 2022. Insgesamt wurden 97 Angriffe identifiziert, fast so viele wie der Rekord von 106 im Jahr 2021.

Diese Beispiele zeigen, wie gravierend die Auswirkungen solcher Exploits sein können. Sie betreffen nicht nur Unternehmen, sondern auch Regierungen und Privatpersonen.

Wie funktionieren Zero-Day-Exploits?

Der Lebenszyklus eines Zero-Day-Exploits

Zero-Day-Exploits durchlaufen mehrere Phasen, bevor sie Schaden anrichten. Zuerst entdecken Angreifer eine Schwachstelle in einer Software oder einem System. Diese Lücke bleibt den Entwicklern unbekannt, was sie besonders gefährlich macht. Danach entwickeln die Angreifer einen spezifischen Code, um die Schwachstelle auszunutzen. Dieser Code wird dann verbreitet, oft über Phishing-E-Mails, infizierte Webseiten oder manipulierte Software-Updates. Sobald der Exploit aktiv ist, beginnt der Angriff. Daten werden gestohlen, Malware installiert oder Systeme kompromittiert. Schließlich versuchen die Angreifer, ihre Spuren zu verwischen, indem sie Verschlüsselung und Tarntechniken einsetzen.

Wie Angreifer Sicherheitslücken ausnutzen

Angreifer nutzen verschiedene Methoden, um Zero-Day-Exploits in Systeme einzuschleusen:

E-Mail-Anhänge: Bösartige Anhänge in E-Mails enthalten oft kodierte Skripte oder ausführbare Dateien, die einen Exploit aktivieren.

Bösartige Webseiten: Einige Webseiten laden automatisch Malware herunter, die unbemerkt einen Zero-Day-Exploit auslöst.

Infizierte Software-Updates: Cyberkriminelle modifizieren legitime Updates, sodass Benutzer unwissentlich Bedrohungen herunterladen.

Ein typisches Angriffsmuster beginnt mit der gezielten Suche nach Schwachstellen. Sobald eine Lücke entdeckt wird, programmieren die Angreifer einen Exploit. Danach verbreiten sie diesen über verschiedene Kanäle. Nach der Infektion starten sie den eigentlichen Angriff, der oft mit Datendiebstahl oder Systemmanipulation endet. Schließlich nutzen sie Verschlüsselung und andere Techniken, um unentdeckt zu bleiben.

Warum sie schwer zu erkennen sind

Zero-Day-Exploits sind schwer zu erkennen, da sie auf unbekannten Schwachstellen basieren. Entwickler wissen oft nicht, dass diese Lücken existieren. Zeitdruck während der Softwareentwicklung führt dazu, dass Sicherheitsaspekte vernachlässigt werden. Die Komplexität moderner Systeme erschwert es zusätzlich, alle potenziellen Schwachstellen zu identifizieren. Diese Faktoren machen es Angreifern leicht, unbemerkt zuzuschlagen.

Die Unsichtbarkeit solcher Exploits stellt eine große Herausforderung dar. Ohne Wissen über die Schwachstelle können Entwickler keine Schutzmaßnahmen ergreifen. Deshalb ist es wichtig, Sicherheitssoftware zu nutzen und Systeme regelmäßig zu aktualisieren, um das Risiko zu minimieren.

Warum sind Zero-Day-Exploits gefährlich?

Auswirkungen auf Unternehmen und Privatpersonen

Zero-Day-Exploits stellen eine erhebliche Gefahr für Unternehmen und Privatpersonen dar. Sie können zu Datenverlust führen, der den Betrieb lahmlegt und finanzielle Verluste verursacht. Unternehmen riskieren zudem, ihr Ansehen zu verlieren, wenn ein Angriff öffentlich wird. Dies kann langfristige Auswirkungen auf den Umsatz haben. Du solltest auch wissen, dass rechtliche Konsequenzen drohen, wenn Sicherheitsmaßnahmen vernachlässigt werden.

Privatpersonen sind ebenfalls betroffen. Angreifer können persönliche Daten stehlen, Bankkonten kompromittieren oder Geräte manipulieren. Ein Beispiel aus dem Jahr 2017 zeigt, wie ein Zero-Day-Exploit im Online-Banking genutzt wurde, um Anmeldedaten zu stehlen. Solche Angriffe sind nicht nur finanziell belastend, sondern auch psychologisch belastend, da sie das Vertrauen in digitale Systeme erschüttern.

Datenschutz- und Sicherheitsrisiken

Zero-Day-Exploits gefährden den Datenschutz und die Sicherheit auf mehreren Ebenen. Angreifer können unbemerkt auf vertrauliche Informationen zugreifen, bevor ein Patch verfügbar ist. Laut einer Google-Studie stieg die Zahl der Angriffe auf Zero-Day-Schwachstellen im Jahr 2023 um mehr als 50 Prozent im Vergleich zu 2022. Dies zeigt, wie schnell sich die Bedrohung entwickelt.

Die Risiken betreffen nicht nur Unternehmen, sondern auch Regierungen und Privatpersonen. Du solltest daher immer wachsam bleiben und Sicherheitsmaßnahmen ergreifen, um dich zu schützen.

Beispiele für reale Angriffe

Einige reale Angriffe verdeutlichen die Gefährlichkeit von Zero-Day-Exploits:

Stuxnet (2010): Dieser Angriff sabotierte das iranische Atomprogramm, indem er Steuerungsprogramme manipulierte. Die Schwachstelle blieb fünf Jahre unentdeckt.

Online-Banking (2017): Ein Exploit ermöglichte es Angreifern, Anmeldedaten zu stehlen, indem sie Nutzer zur Erlaubnis eines Zugriffs aufforderten.

iOS-Geräte (2020): Eine Schwachstelle erlaubte es Angreifern, iOS-Geräte aus der Ferne zu manipulieren.

Diese Beispiele zeigen, wie vielseitig und gefährlich Zero-Day-Exploits sein können. Sie betreffen nicht nur einzelne Personen, sondern auch kritische Infrastrukturen und globale Sicherheit.

Wie können Sie sich vor Zero-Day-Exploits schützen?

Regelmäßige Updates und Patches

Regelmäßige Updates und Patches sind eine der effektivsten Maßnahmen, um sich vor Zero-Day-Exploits zu schützen. Softwareentwickler veröffentlichen Updates, um bekannte Schwachstellen zu schließen und die Sicherheit ihrer Produkte zu verbessern. Du solltest sicherstellen, dass alle Programme und Betriebssysteme auf dem neuesten Stand sind. Automatische Updates können dir dabei helfen, keine wichtigen Sicherheitsaktualisierungen zu verpassen.

Microsoft hat in der Vergangenheit gezeigt, wie wichtig zeitnahe Updates sind. Kritische Schwachstellen in Microsoft Office und Windows wurden durch regelmäßige Patches behoben. Diese Maßnahmen verhinderten potenzielle Angriffe, die Zero-Day-Exploits ausnutzen könnten. Die Installation solcher Updates schützt nicht nur dein System, sondern reduziert auch das Risiko, Opfer eines Angriffs zu werden.

Sicherheitssoftware und Firewalls

Sicherheitssoftware und Firewalls bieten eine zusätzliche Schutzschicht gegen Zero-Day-Exploits. Antivirenprogramme erkennen und blockieren verdächtige Aktivitäten, während Firewalls den Datenverkehr überwachen und unbefugte Zugriffe verhindern. Du solltest eine zuverlässige Sicherheitssoftware installieren und regelmäßig aktualisieren, um neue Bedrohungen wie Zero-Day-Malware zu erkennen.

Moderne Sicherheitslösungen nutzen künstliche Intelligenz, um potenzielle Angriffe zu analysieren und zu verhindern. Diese Technologien können Zero-Day-Exploits identifizieren, bevor sie Schaden anrichten. Eine gut konfigurierte Firewall schützt dein Netzwerk vor unerwünschtem Datenverkehr und minimiert das Risiko von Angriffen.

Schulung und Sensibilisierung

Die beste Technologie ist nutzlos, wenn du nicht weißt, wie du sie richtig einsetzt. Regelmäßige Schulungen und Sensibilisierungsmaßnahmen helfen dir, Sicherheitsrisiken zu erkennen und zu vermeiden. Du solltest lernen, wie du Phishing-E-Mails identifizierst, sichere Passwörter erstellst und verdächtige Aktivitäten meldest.

Unternehmen profitieren besonders von geschulten Mitarbeitern. Eine kontinuierliche Schulung reduziert das Risiko menschlicher Fehler, die oft die Ursache für erfolgreiche Angriffe sind. Du kannst auch von Zero-Trust-Architekturen profitieren, die sicherstellen, dass niemandem ohne Verifikation vertraut wird. Diese Maßnahmen stärken deine Verteidigung gegen Zero-Day-Exploits erheblich.

Intrusion-Detection-Systeme (IDS)

Intrusion-Detection-Systeme (IDS) sind wichtige Werkzeuge, um Zero-Day-Exploits zu erkennen und abzuwehren. Sie überwachen Netzwerke und Systeme auf verdächtige Aktivitäten oder unbefugte Zugriffe. Ein IDS funktioniert wie ein Wachhund, der Alarm schlägt, sobald etwas Ungewöhnliches passiert. Es analysiert den Datenverkehr und sucht nach Anzeichen von Angriffen, die auf unbekannten Schwachstellen basieren.

Arten von IDS

Es gibt zwei Haupttypen von Intrusion-Detection-Systemen, die du kennen solltest:

Netzwerkbasiertes IDS (NIDS): Dieses System überwacht den Datenverkehr in einem Netzwerk. Es erkennt Angriffe, die über das Internet oder andere Netzwerke erfolgen.

Hostbasiertes IDS (HIDS): Dieses System arbeitet auf einzelnen Geräten oder Servern. Es analysiert Aktivitäten wie Dateiänderungen oder ungewöhnliche Prozesse.

Vorteile eines IDS

Ein IDS bietet dir mehrere Vorteile:

Früherkennung von Angriffen: Es erkennt verdächtige Aktivitäten, bevor sie Schaden anrichten können.

Protokollierung von Vorfällen: Es dokumentiert alle verdächtigen Ereignisse, was bei der Analyse und Behebung von Sicherheitsproblemen hilft.

Ergänzung zu anderen Sicherheitsmaßnahmen: Es arbeitet gut mit Firewalls und Antivirenprogrammen zusammen, um eine umfassende Sicherheitsstrategie zu gewährleisten.

💡 Tipp: Kombiniere ein IDS mit regelmäßigen Updates und einer starken Firewall, um deine Systeme optimal zu schützen.

Grenzen eines IDS

Ein IDS kann Angriffe nicht immer verhindern. Es dient hauptsächlich zur Erkennung und Alarmierung. Du solltest es daher als Teil einer umfassenden Sicherheitsstrategie einsetzen. Ein gut konfiguriertes IDS kann jedoch die Wahrscheinlichkeit eines erfolgreichen Angriffs erheblich reduzieren.

Zusammenarbeit mit Sicherheitsforschern

Sicherheitsforscher spielen eine entscheidende Rolle im Kampf gegen Zero-Day-Exploits. Sie entdecken Schwachstellen, bevor Angreifer sie ausnutzen können. Ihre Arbeit hilft Entwicklern, Sicherheitslücken zu schließen und Systeme sicherer zu machen.

Warum ist die Zusammenarbeit wichtig?

Die Zusammenarbeit mit Sicherheitsforschern bietet dir mehrere Vorteile:

Frühzeitige Erkennung von Schwachstellen: Forscher identifizieren Sicherheitslücken, bevor sie öffentlich bekannt werden.

Schnelle Behebung: Entwickler können dank der Forschung schneller Patches und Updates bereitstellen.

Stärkung der Sicherheits-Community: Der Austausch von Wissen und Ressourcen verbessert die allgemeine Cybersicherheit.

Wie kannst du mit Forschern zusammenarbeiten?

Du kannst die Zusammenarbeit auf verschiedene Weise fördern:

Bug-Bounty-Programme: Diese Programme belohnen Forscher, die Schwachstellen melden. Sie motivieren Experten, ihre Fähigkeiten für den Schutz von Systemen einzusetzen.

Offene Kommunikation: Stelle sicher, dass Forscher Schwachstellen sicher und einfach melden können.

Transparenz: Informiere die Öffentlichkeit über behobene Schwachstellen, um Vertrauen aufzubauen.

🔍 Hinweis: Viele große Unternehmen wie Google und Microsoft nutzen Bug-Bounty-Programme, um ihre Systeme sicherer zu machen. Du kannst von diesen Ansätzen lernen und sie an deine Bedürfnisse anpassen.

Vorteile für dich und die Community

Die Zusammenarbeit mit Sicherheitsforschern schützt nicht nur deine Systeme, sondern trägt auch zur globalen Cybersicherheit bei. Du profitierst von neuen Erkenntnissen und stärkst gleichzeitig das Vertrauen in deine Produkte oder Dienstleistungen.

Die Rolle von Herstellern und Sicherheitsforschern

Identifikation und Behebung von Sicherheitslücken

Hersteller und Sicherheitsforscher spielen eine zentrale Rolle bei der Identifikation und Behebung von Sicherheitslücken. Du kannst dir ihre Arbeit wie ein Frühwarnsystem vorstellen, das potenzielle Gefahren erkennt, bevor sie Schaden anrichten. Hersteller setzen spezialisierte Teams ein, um Schwachstellen in Software und Systemen zu finden. Sicherheitsforscher ergänzen diese Bemühungen, indem sie unabhängig nach Schwachstellen suchen und diese melden.

Einige Beispiele zeigen, wie effektiv diese Zusammenarbeit sein kann:

Über 500 Expert:innen aus den Bereichen Computer- und Netzwerksicherheit wurden rekrutiert, um Schwachstellen zu identifizieren.

Unternehmen implementieren Programme wie Bug Bounty (BBP) und Vulnerability Disclosure (VDP), um proaktiv Sicherheitslücken zu entdecken.

Kosteneffiziente Methoden helfen, Schwachstellen in geschäftskritischen Anwendungen zu schließen.

Ein realer Fall verdeutlicht die Bedeutung dieser Maßnahmen. Das Unternehmen BerlinerLuft. Technik GmbH wurde Opfer eines Cyberangriffs. Dank eines Backup-Systems konnten die Daten wiederhergestellt werden. Anschließend setzte das Unternehmen eine neue IT-Infrastruktur mit umfassenden Sicherheitskonzepten auf. Diese Beispiele zeigen, wie wichtig es ist, Sicherheitslücken frühzeitig zu erkennen und zu beheben.

Bedeutung von Bug-Bounty-Programmen

Bug-Bounty-Programme sind ein effektives Werkzeug, um Zero-Day-Exploits zu entdecken. Sie belohnen Sicherheitsforscher, die Schwachstellen melden, und fördern so die Zusammenarbeit zwischen Unternehmen und der Sicherheits-Community. Du kannst dir diese Programme wie eine Art Wettbewerb vorstellen, bei dem Forscher für ihre Entdeckungen ausgezeichnet werden.

Die Veranstaltung Pwn2Own Automotive 2024 führte zur Entdeckung von 49 einzigartigen Schwachstellen. Sicherheitsforscher erhielten insgesamt 1.323.750 USD als Belohnung. Diese Programme zeigen, wie wichtig die frühzeitige Erkennung von Schwachstellen ist. Sie verbessern nicht nur die Sicherheit, sondern sparen auch Kosten, indem sie potenzielle Schäden verhindern.

Zusammenarbeit mit der Sicherheits-Community

Die Sicherheits-Community ist ein wichtiger Partner im Kampf gegen Zero-Day-Exploits. Du kannst von der Zusammenarbeit mit Forschern und anderen Experten profitieren, um deine Systeme sicherer zu machen. Der Austausch von Wissen und Ressourcen stärkt die Cybersicherheit und hilft, Schwachstellen schneller zu beheben.

Einige Maßnahmen, die du ergreifen kannst, um die Zusammenarbeit zu fördern:

Einführung von Bug-Bounty-Programmen, um Forscher zu motivieren.

Schaffung sicherer Kanäle, über die Schwachstellen gemeldet werden können.

Transparente Kommunikation über behobene Schwachstellen, um Vertrauen aufzubauen.

Große Unternehmen wie Google und Microsoft setzen auf diese Strategien, um ihre Systeme zu schützen. Du kannst von diesen Ansätzen lernen und sie an deine Bedürfnisse anpassen. Die Zusammenarbeit mit der Sicherheits-Community schützt nicht nur deine Systeme, sondern trägt auch zur globalen Cybersicherheit bei.

Zukunft von Zero-Day-Exploits

Trends in der Cyberkriminalität

Die Bedrohung durch Zero-Day-Exploits nimmt stetig zu. Laut einer Google-Studie stieg die Anzahl der Angriffe auf Zero-Day-Schwachstellen im Jahr 2023 um über 50 Prozent im Vergleich zum Vorjahr. Diese Entwicklung zeigt, dass Cyberkriminelle immer schneller neue Schwachstellen entdecken und ausnutzen. Der Bericht von Mandiant hebt hervor, dass 2023 insgesamt 58 Zero-Day-Schwachstellen analysiert wurden. Davon wurden 48 Angriffen zugeschrieben, die von staatlich unterstützten Spionageakteuren, insbesondere aus China, durchgeführt wurden.

Ein weiterer besorgniserregender Trend ist der zunehmende Einsatz von KI-Modellen. Diese generieren in 87 Prozent der Fälle erfolgreich Exploit-Code für Zero-Day-Schwachstellen. Gleichzeitig verzeichneten Unternehmen wie ein bedeutender Online-Händler eine Versiebenfachung der Angriffe innerhalb von nur sechs Monaten. Besonders Microsoft Office steht im Fokus: Der Anteil der Angriffe auf diese Plattform stieg von 16 Prozent im Jahr 2016 auf 70 Prozent im Jahr 2018.

💡 Hinweis: Diese Zahlen verdeutlichen, wie wichtig es ist, wachsam zu bleiben und Sicherheitsmaßnahmen kontinuierlich zu verbessern.

Fortschritte in der Prävention

Die Prävention von Zero-Day-Exploits hat in den letzten Jahren erhebliche Fortschritte gemacht. Moderne Technologien wie künstliche Intelligenz (KI) spielen eine zentrale Rolle. KI-gestützte Systeme analysieren große Datenmengen in Echtzeit und erkennen verdächtige Aktivitäten, bevor sie Schaden anrichten können. Diese Systeme sind besonders effektiv bei der Identifikation von Angriffen, die auf unbekannten Schwachstellen basieren.

Ein weiterer Fortschritt ist die Entwicklung von automatisierten Patch-Management-Systemen. Diese Systeme stellen sicher, dass Sicherheitsupdates schnell und effizient auf alle Geräte verteilt werden. Unternehmen setzen zudem verstärkt auf Threat-Intelligence-Plattformen, die Informationen über aktuelle Bedrohungen sammeln und teilen.

🔍 Tipp: Nutze Sicherheitslösungen, die KI und Automatisierung kombinieren, um dein System optimal zu schützen.

Proaktive Sicherheitsstrategien

Proaktive Sicherheitsstrategien sind entscheidend, um Zero-Day-Exploits zu verhindern. Du solltest regelmäßige Sicherheitsüberprüfungen durchführen und Schwachstellen frühzeitig identifizieren. Intrusion-Detection-Systeme (IDS) und Firewalls bieten zusätzlichen Schutz, indem sie verdächtige Aktivitäten überwachen und blockieren.

Eine weitere wichtige Maßnahme ist die Schulung von Mitarbeitern. Sensibilisiere dein Team für potenzielle Bedrohungen wie Phishing-Angriffe. Ermutige sie, verdächtige Aktivitäten sofort zu melden. Unternehmen profitieren auch von der Einführung von Bug-Bounty-Programmen. Diese Programme belohnen Sicherheitsforscher, die Schwachstellen melden, und fördern so die Zusammenarbeit mit der Sicherheits-Community.

✅ Fazit: Proaktive Maßnahmen wie Schulungen, IDS und Bug-Bounty-Programme stärken deine Verteidigung und minimieren das Risiko von Zero-Day-Angriffen.

Zero-Day-Exploits gehören zu den gefährlichsten Bedrohungen in der digitalen Welt. Sie nutzen unbekannte Schwachstellen aus, bevor Entwickler reagieren können. Du hast gelernt, wie diese Exploits funktionieren, warum sie gefährlich sind und welche Schutzmaßnahmen du ergreifen kannst.

🛡️ Tipp: Wachsamkeit ist der Schlüssel. Halte deine Software immer auf dem neuesten Stand und nutze Sicherheitslösungen wie Firewalls und IDS.

Regelmäßige Updates und Sensibilisierung schützen dich vor Angriffen. Du kannst durch Schulungen und die Zusammenarbeit mit Experten deine Verteidigung stärken. Proaktive Maßnahmen minimieren Risiken und erhöhen deine Sicherheit.

FAQ

Was ist ein Zero-Day-Exploit?

Ein Zero-Day-Exploit nutzt eine unbekannte Schwachstelle in Software aus, bevor Entwickler sie beheben können. Du kannst dir das wie einen Angriff vorstellen, der ohne Vorwarnung erfolgt.

Wie erkenne ich einen Zero-Day-Angriff?

Zero-Day-Angriffe sind schwer zu erkennen. Sicherheitssoftware mit KI und Intrusion-Detection-Systeme helfen dir, verdächtige Aktivitäten frühzeitig zu identifizieren.

Sind Zero-Day-Exploits nur für Unternehmen gefährlich?

Nein, sie betreffen auch Privatpersonen. Angreifer können persönliche Daten stehlen, Geräte manipulieren oder Bankkonten kompromittieren.

Wie oft sollte ich meine Software aktualisieren?

Du solltest Updates sofort installieren, sobald sie verfügbar sind. Automatische Updates helfen dir, keine wichtigen Sicherheitsaktualisierungen zu verpassen.

Was ist ein Bug-Bounty-Programm?

Bug-Bounty-Programme belohnen Sicherheitsforscher, die Schwachstellen melden. Sie fördern die Zusammenarbeit und verbessern die Sicherheit von Software und Systemen.

Kann ich mich vollständig vor Zero-Day-Exploits schützen?

Ein vollständiger Schutz ist schwierig. Du kannst das Risiko jedoch minimieren, indem du Sicherheitssoftware nutzt, Updates installierst und wachsam bleibst.

Warum sind Zero-Day-Exploits so schwer zu beheben?

Entwickler wissen oft nicht, dass die Schwachstelle existiert. Angreifer nutzen diese Unwissenheit aus, bevor ein Patch verfügbar ist.

Welche Rolle spielt KI bei der Prävention?

KI analysiert große Datenmengen in Echtzeit. Sie erkennt verdächtige Aktivitäten und hilft dir, Zero-Day-Angriffe frühzeitig zu verhindern.

Was sind Zero-Day-Exploits?

Zero-Day-Exploits sind Schwachstellen in Software oder Hardware, die von böswilligen Akteuren ausgenutzt werden, bevor der Hersteller Kenntnis davon hat und einen Patch bereitstellen kann. Diese Art von Exploits ist besonders gefährlich, da sie unentdeckt bleiben können und somit eine erhebliche Bedrohung darstellen.

Wie unterscheiden sich Zero-Day-Exploits von anderen Bedrohungen?

Im Gegensatz zu bekannten Schwachstellen, die durch Patches oder Updates behoben werden können, sind Zero-Day-Exploits neu und unentdeckt. Das bedeutet, dass es keine bestehenden Sicherheitsmaßnahmen gibt, um diese Bedrohung zu stoppen, was sie besonders schwerwiegend macht.

Wie kann man sich vor Zero-Day-Angriffen schützen?

Um sich vor Zero-Day-Angriffen zu schützen, sollten Organisationen eine Kombination aus signaturbasierter Erkennung und Technologien wie maschinellem Lernen verwenden. Der Einsatz einer Web Application Firewall kann ebenfalls helfen, verdächtigen Traffic zu blockieren und die Ausnutzung zu begrenzen.

Warum sind Zero-Day-Schwachstellen schwer zu erkennen?

Zero-Day-Schwachstellen sind schwer zu erkennen, weil sie neu und unbekannt sind. Ohne vorhandene Signaturen oder Muster, die von traditionellen Sicherheitssystemen erkannt werden können, bleibt die Bedrohung oft lange unentdeckt.

Welche Rolle spielt maschinelles Lernen bei der Erkennung von Zero-Day-Bedrohungen?

Maschinelles Lernen kann helfen, Zero-Day-Bedrohungen aufzuspüren, indem es Anomalien im Netzwerkverkehr erkennt, die auf böswillige Aktivitäten hinweisen könnten. Diese Algorithmen können Muster identifizieren, die von menschlichen Analysten übersehen werden könnten.

Was bedeutet der Begriff „Zero-Day“ genau?

Der Begriff „Zero-Day“ bezieht sich auf die Anzahl der Tage, die ein Hersteller Zeit hatte, um eine neu entdeckte Schwachstelle zu patchen. Bei Zero-Day-Exploits bedeutet dies, dass der Hersteller noch keinen einzigen Tag Zeit hatte, die Bedrohung zu beheben.

Wie haben sich Zero-Day-Angriffe in der Vergangenheit auf Unternehmen wie Sony ausgewirkt?

Im Gegensatz zu bekannten Schwachstellen, die durch Patches oder Updates behoben werden können, sind Zero-Day-Exploits neu und unentdeckt. Das bedeutet, dass es keine bestehenden Sicherheitsmaßnahmen gibt, um diese Bedrohung zu stoppen, was sie besonders schwerwiegend macht und Anwender anfällig macht.

Welche Maßnahmen können Organisationen ergreifen, um die Ausnutzung von Zero-Day-Schwachstellen zu begrenzen?

Organisationen können regelmäßige Sicherheitsüberprüfungen, Mitarbeiterschulungen und den Einsatz fortschrittlicher Sicherheitslösungen implementieren, um die Ausnutzung von Zero-Day-Schwachstellen zu begrenzen. Zudem sollte ein Notfallplan für den Fall eines Angriffs vorhanden sein.

Wie wichtig ist es, den Netzwerkverkehr zu überwachen, um Zero-Day-Angriffe zu verhindern?

Die Überwachung des Netzwerkverkehrs ist entscheidend, um Anomalien zu erkennen, die auf Zero-Day-Angriffe hindeuten könnten. Durch das frühzeitige Erkennen von verdächtigem Traffic können Maßnahmen ergriffen werden, um die Bedrohung abzuwenden, bevor sie Schaden anrichtet.