Wie konnte ein 15-jähriger Teenager hackte die mächtige CIA? Es mag unglaublich klingen, aber die Antwort liegt nicht in hochentwickelter Technologie. Stattdessen nutzte er Social Engineering – eine Methode, die menschliche Schwächen ausnutzt. Wusstest du, dass nur 53 Prozent der Unternehmen in Sicherheitsschulungen investieren? Das zeigt, wie unvorbereitet viele auf solche Angriffe sind. Und genau hier liegt das Problem: Menschen, nicht Maschinen, sind oft das schwächste Glied in der Cybersicherheit. Der Fall von Kane Gamble beweist, wie mächtig psychologische Tricks sein können, wenn sie geschickt eingesetzt werden.

Tiktok failed to load.

Tiktok failed to load.Enable 3rd party cookies or use another browser

Wichtige Erkenntnisse

Social Engineering ist eine Methode, um Menschen zu täuschen. Sei vorsichtig, wenn jemand nach wichtigen Daten fragt.

Viele Cyberangriffe passieren durch Fehler von Menschen. Schulungen helfen, solche Fehler zu vermeiden.

Technik allein reicht nicht gegen Cyberangriffe. Man braucht gute Programme und kluge Mitarbeiter für Sicherheit.

Kane Gamble zeigt, dass auch ein Teenager große Firmen herausfordern kann. Jeder kann helfen, indem er aufmerksam bleibt.

Datenlecks werden immer häufiger. Firmen müssen Geld für Schulungen und bessere Technik ausgeben, um sicherer zu werden.

Der Teenager hinter dem Hack

Wer war Kane Gamble?

Stell dir einen 15-jährigen Jungen vor, der in einem kleinen britischen Ort namens Coalville lebt. Kane Gamble war kein außergewöhnlicher Schüler. Er trug Hoodies, verbrachte Zeit online und führte ein scheinbar normales Teenagerleben. Doch hinter dieser Fassade verbarg sich ein brillanter Kopf, der die Welt der Cybersicherheit erschütterte. Kane war der Anführer einer Gruppe namens "Crackas With Attitude" (CWA). Diese Gruppe bestand aus jungen Menschen, die sich gegen das System auflehnten. Was ihn besonders machte, war nicht nur sein Mut, sondern auch seine Fähigkeit, Menschen zu manipulieren.

Seine Motivation und Ideologie

Warum hat Kane das getan? Seine Motivation war nicht Geld oder Ruhm. Er wollte die Schwächen eines Systems aufdecken, das er als korrupt und ungerecht empfand. Besonders die US-Regierung und ihre Geheimdienste waren für ihn Symbole dieser Ungerechtigkeit. Kane und seine Gruppe hatten eine klare Botschaft: Sie wollten zeigen, dass selbst die mächtigsten Institutionen nicht unantastbar sind. Mit jedem Schritt, den sie machten, wollten sie die Öffentlichkeit wachrütteln. Für Kane war es ein Akt des Protests, ein digitaler Kampf gegen die Mächtigen.

Technisches Wissen und Fähigkeiten

Du denkst vielleicht, dass Kane ein technisches Genie war. Doch das war nicht der Fall. Sein Erfolg basierte weniger auf komplexem Programmieren und mehr auf seiner Fähigkeit, Menschen zu täuschen. Er nutzte Social Engineering, um an vertrauliche Informationen zu gelangen. Mit einfachen Tricks überzeugte er Mitarbeiter von Unternehmen wie Verizon und AOL, ihm Zugang zu sensiblen Daten zu geben. Kane zeigte, dass man kein Experte sein muss, um ein System zu hacken. Man braucht nur Kreativität, Mut und ein tiefes Verständnis für menschliches Verhalten.

Methoden des Hacks

Social Engineering als Schlüsseltechnik

Hast du jemals darüber nachgedacht, wie leicht Menschen manipuliert werden können? Genau das hat Kane Gamble ausgenutzt. Social Engineering war sein mächtigstes Werkzeug. Statt komplizierte Codes zu schreiben, setzte er auf psychologische Tricks. Er überzeugte Mitarbeiter von Unternehmen wie Verizon und AOL, ihm vertrauliche Informationen zu geben. Das klingt einfach, oder? Aber es ist unglaublich effektiv.

Wusstest du, dass 98% aller Cyberangriffe auf sozialer Manipulation basieren? Und über 90% der Datenverletzungen passieren, weil Mitarbeiter gezielt manipuliert werden. Diese Zahlen zeigen, wie gefährlich Social Engineering sein kann. Hier ist eine Übersicht über die Erfolgsraten verschiedener Methoden:

Wie du siehst, ist Social Engineering keine Seltenheit. Es ist eine der häufigsten und erfolgreichsten Techniken, die Hacker wie Kane nutzen.

Phishing und Datenbeschaffung

Phishing ist eine der bekanntesten Methoden, um an sensible Daten zu gelangen. Kane nutzte diese Technik, um Zugang zu den Systemen der CIA zu bekommen. Er gab sich als Techniker aus und überzeugte Mitarbeiter, ihm Informationen wie Verifizierungscodes und Passwörter zu geben. Klingt das nicht wie ein Filmplot?

Phishing funktioniert, weil es auf Vertrauen basiert. Die Opfer glauben, dass sie mit einer vertrauenswürdigen Person sprechen. Kane war ein Meister darin, dieses Vertrauen zu gewinnen. Er nutzte einfache, aber effektive Tricks, um an die Daten zu kommen, die er brauchte.

Schwachstellen in der CIA-Infrastruktur

Du denkst vielleicht, dass die CIA unknackbar ist. Aber Kane Gamble hat das Gegenteil bewiesen. Er fand Schwachstellen in ihrer Infrastruktur, die er geschickt ausnutzte. Zum Beispiel nutzte er die Tatsache, dass John Brennan, der damalige CIA-Direktor, einen veralteten E-Mail-Dienst wie AOL verwendete.

Kane kombinierte diese Schwachstellen mit den Informationen, die er durch Social Engineering und Phishing gesammelt hatte. So konnte er sich Zugang zu Brennans E-Mail-Konto verschaffen. Dort fand er hochsensible Daten, die er später veröffentlichte.

Dieser Fall zeigt, dass selbst die mächtigsten Institutionen nicht unantastbar sind. Es braucht keinen Supercomputer, um ein System zu hacken. Manchmal reicht ein Teenager mit einem Plan.

Auswirkungen des Hacks

Kompromittierte Daten und Informationen

Der Hack von Kane Gamble hatte weitreichende Folgen. Die veröffentlichten Daten enthielten hochsensible Informationen, darunter Sicherheitsformulare, private E-Mails und sogar Kontaktdaten von CIA-Mitarbeitern. Diese Datenlecks waren nicht nur peinlich für die CIA, sondern auch ein Sicherheitsrisiko. Stell dir vor, wie es wäre, wenn deine persönlichen Daten plötzlich öffentlich zugänglich wären. Genau das passierte hier – nur auf einer viel größeren Ebene.

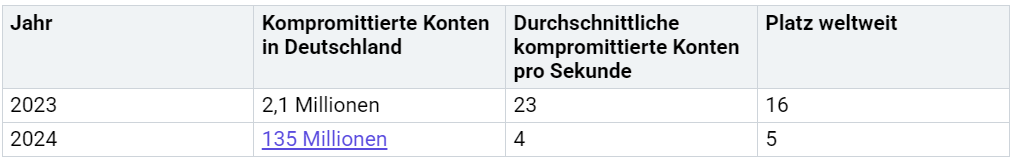

Die Zahlen sprechen für sich. Datenlecks sind ein wachsendes Problem, nicht nur in den USA, sondern weltweit. Hier sind einige erschreckende Statistiken:

Die Analyse zeigt, dass Datenlecks im Vergleich zum Vorjahr um das 7,6-fache zugenommen haben – von 731,1 Millionen im Jahr 2023 auf 5,6 Milliarden im Jahr 2024.

Deutschland hatte allein im Jahr 2024 135 Millionen kompromittierte Konten. Das ist ein Anstieg von 65-mal im Vergleich zu 2023! Durchschnittlich wurden vier Nutzerkonten pro Sekunde kompromittiert. Diese Zahlen verdeutlichen, wie gravierend die Folgen eines einzigen Hacks sein können.

Reaktion der CIA und der Öffentlichkeit

Die CIA war nach dem Angriff in Aufruhr. Stell dir vor, du bist eine der mächtigsten Geheimdienste der Welt, und ein Teenager hackte dein System. Die Reaktion war entsprechend heftig. Interne Untersuchungen wurden eingeleitet, Sicherheitsprotokolle überarbeitet und Mitarbeiter geschult. Doch der Schaden war bereits angerichtet.

Die Öffentlichkeit reagierte gemischt. Einige sahen Kane Gamble als modernen Robin Hood, der die Schwächen eines mächtigen Systems aufdeckte. Andere kritisierten ihn scharf und bezeichneten seine Aktionen als unverantwortlich und gefährlich. Die Medien berichteten ausführlich über den Fall, was den Druck auf die CIA weiter erhöhte.

Rechtliche Konsequenzen für Kane Gamble

Für Kane Gamble hatte der Hack ernste Konsequenzen. Die Behörden nahmen ihn in Großbritannien fest, und er wurde vor Gericht gestellt. Obwohl er erst 15 Jahre alt war, wurde er nicht als harmloser Teenager behandelt. Stattdessen sahen die Richter in ihm eine ernsthafte Bedrohung.

Das Urteil fiel hart aus: Zwei Jahre in einer Jugendhaftanstalt. Kane zeigte sich vor Gericht reumütig und erklärte, dass er keinen Schaden anrichten wollte. Er wollte lediglich die Schwächen des Systems aufzeigen. Doch das Gericht ließ sich davon nicht beeindrucken.

Dieser Fall zeigt, dass selbst ein scheinbar harmloser Hack schwerwiegende Konsequenzen haben kann. Es ist eine Warnung an alle, die glauben, dass sie im Internet anonym und unantastbar sind.

Lektionen aus dem Vorfall

Schwächen im menschlichen Faktor

Hast du jemals darüber nachgedacht, wie oft Menschen die Ursache für Sicherheitsprobleme sind? Es ist erschreckend, aber wahr: Ein einziger Fehler kann ein ganzes System gefährden. Stell dir vor, ein Mitarbeiter klickt auf einen falschen Link oder gibt sensible Informationen am Telefon preis. Genau das passiert täglich.

Studien zeigen, dass 98% der digitalen Angriffe auf menschlicher Manipulation basieren. Jeder Mitarbeiter ist ein potenzielles Sicherheitsrisiko. Warum? Weil Menschen leicht zu beeinflussen sind. Ein Hacker muss nicht einmal besonders technisch versiert sein. Es reicht, wenn er versteht, wie Menschen denken und handeln.

Tipp: Sei immer skeptisch, wenn jemand am Telefon oder per E-Mail nach vertraulichen Informationen fragt. Ein Moment der Vorsicht kann einen großen Schaden verhindern.

Hier sind einige Beispiele für Angriffe auf staatliche Institutionen, die durch menschliche Schwächen ermöglicht wurden:

Die jährlichen Schäden durch Cybercrime in Deutschland belaufen sich auf 178,6 Milliarden Euro. Das zeigt, wie gravierend die Folgen menschlicher Fehler sein können.

Bedeutung von Schulungen gegen Social Engineering

Du fragst dich vielleicht, wie man solche Angriffe verhindern kann. Die Antwort ist einfach: Schulungen. Wenn Mitarbeiter wissen, wie Social Engineering funktioniert, können sie sich besser schützen. Doch viele Unternehmen unterschätzen die Bedeutung solcher Trainings.

Fehlendes Sicherheitsbewusstsein ist die Hauptursache für viele Datenlecks. Mitarbeiter, die nicht geschult sind, erkennen die Gefahr oft nicht. Sie klicken auf Phishing-Mails oder geben Informationen am Telefon preis. Das muss nicht sein.

Hinweis: Regelmäßige Schulungen sind entscheidend. Sie helfen Mitarbeitern, Angriffe zu erkennen und richtig zu reagieren.

Hier sind einige wichtige Punkte, die du beachten solltest:

Schulungen müssen kontinuierlich stattfinden.

Psychologisches Verständnis ist entscheidend für Abwehrstrategien.

Jeder Mitarbeiter sollte wissen, wie er sich schützen kann.

Verbesserung der Sicherheitsmaßnahmen

Technologie allein reicht nicht aus, um dich zu schützen. Du brauchst eine Kombination aus technischen Lösungen und menschlichem Bewusstsein. Moderne Technologien wie IoT-Sensoren und Datenanalyse können helfen, Sicherheitslücken zu schließen.

Ein Beispiel: Ein mittelständisches Unternehmen konnte seine Unfallrate um 40% reduzieren, indem es IoT-Sensoren einsetzte. Diese Sensoren überwachten Maschinen in Echtzeit und erkannten Gefahren frühzeitig. Stell dir vor, wie effektiv solche Technologien in der Cybersicherheit sein könnten.

Tipp: Investiere in Technologien, die Echtzeitüberwachung ermöglichen. Sie können potenzielle Bedrohungen erkennen, bevor sie Schaden anrichten.

Doch Technologie allein ist nicht genug. Du musst auch sicherstellen, dass deine Mitarbeiter geschult sind. Die Kombination aus menschlichem Wissen und technischer Innovation ist der Schlüssel zu einer sicheren Zukunft.

Kane Gamble hat gezeigt, wie ein Teenager mit Mut und Kreativität selbst die mächtigsten Institutionen der Welt bloßstellen kann. Sein Hack der CIA war ein Weckruf für uns alle. Es ging nicht nur um Technik, sondern um die Schwächen, die wir Menschen oft übersehen.

Merke dir: Cybersicherheit beginnt bei dir. Sei wachsam, hinterfrage ungewöhnliche Anfragen und schütze deine Daten.

Technologie entwickelt sich rasant, aber sie ist nur so stark wie die Menschen, die sie nutzen. Du kannst die beste Firewall haben, doch ein Moment der Unachtsamkeit reicht aus, um alles zu gefährden. Denk daran: Sicherheit ist keine Option, sondern eine Verantwortung.

FAQ

Was ist Social Engineering, und warum ist es so effektiv?

Social Engineering ist eine Technik, bei der Hacker Menschen manipulieren, um an vertrauliche Informationen zu gelangen. Es funktioniert, weil Menschen oft vertrauensvoll handeln und nicht immer skeptisch genug sind. Ein Teenager hackte die CIA, indem er genau diese Schwäche ausnutzte.

Wie konnte ein Teenager die CIA hacken?

Kane Gamble nutzte Social Engineering, um Mitarbeiter zu täuschen und Zugang zu sensiblen Daten zu erhalten. Er kombinierte psychologische Tricks mit einfachen technischen Mitteln. Sein Erfolg zeigt, dass menschliche Schwächen oft gefährlicher sind als technische Sicherheitslücken.

Welche Daten wurden durch den Hack kompromittiert?

Der Hack legte private E-Mails, Sicherheitsformulare und Kontaktdaten von CIA-Mitarbeitern offen. Diese Informationen waren nicht nur peinlich für die CIA, sondern stellten auch ein erhebliches Sicherheitsrisiko dar.

Was können Unternehmen tun, um sich vor solchen Angriffen zu schützen?

Unternehmen sollten ihre Mitarbeiter regelmäßig in Cybersicherheit schulen. Besonders wichtig ist es, Social-Engineering-Angriffe zu erkennen. Zusätzlich helfen moderne Technologien wie Echtzeitüberwachung, um Bedrohungen frühzeitig zu erkennen.

Welche Lehren können wir aus diesem Vorfall ziehen?

Der Fall zeigt, dass Technologie allein nicht ausreicht. Menschliches Verhalten spielt eine entscheidende Rolle in der Cybersicherheit. Du solltest immer wachsam sein, ungewöhnliche Anfragen hinterfragen und deine Daten schützen.