Ein Krypto-Hack kann eine Plattform in Sekundenschnelle erschüttern. Am 21. Februar 2025 erlebte Bybit einen solchen Albtraum. Kryptowährungen im Wert von 1,5 Milliarden US-Dollar wurden gestohlen. In den darauffolgenden Stunden brach der Ethereum-Preis ein, und panische Investoren zogen über 4 Milliarden US-Dollar von der Börse ab. Dieser Vorfall war nicht nur ein finanzieller Schock. Er zeigte, wie verwundbar selbst hochmoderne Systeme sind. Besonders alarmierend: Cyberangriffe, die auf Benutzeridentitäten abzielen, stiegen weltweit um 71 Prozent. Du fragst dich, wie sicher Kryptowährungen wirklich sind? Diese Frage ist nun dringender denn je.

Tiktok failed to load.

Tiktok failed to load.Enable 3rd party cookies or use another browser

Wichtige Erkenntnisse

Krypto-Hacks können viel Geld kosten. Bybit verlor 1,5 Milliarden Dollar durch einen Angriff.

Fehler von Menschen sind oft das größte Problem bei der Cybersicherheit. Schulungen können solche Fehler verringern.

Ehrliche Infos nach einem Sicherheitsproblem machen Nutzer sicherer. Bybit erzählte offen von dem Hack.

Sicherheitsprüfungen sind wichtig, um Probleme früh zu finden und zu lösen.

Hacker nutzen oft Tricks wie Social Engineering. Pass auf bei komischen Nachrichten und Dateien.

Der Ablauf des Krypto-Hacks

Wer waren die Angreifer?

Die Angreifer hinter diesem Krypto-Hack gehören zu einer der gefährlichsten Hackergruppen der Welt: der Lazarus Group. Diese Gruppe wird von Nordkorea unterstützt und ist bekannt für ihre hochentwickelten Cyberangriffe. Ihr Ziel ist es, finanzielle Mittel für das Regime zu beschaffen, um internationale Sanktionen zu umgehen. Die Lazarus Group hat in der Vergangenheit bereits mehrere spektakuläre Angriffe durchgeführt, darunter den Angriff auf Sony Pictures im Jahr 2014 und den WannaCry-Ransomware-Angriff 2017.

Die Angreifer nutzen eine Kombination aus technischer Expertise und psychologischen Tricks. Sie setzen auf Social Engineering, um Vertrauen aufzubauen und Zugang zu sensiblen Systemen zu erhalten. In diesem Fall kontaktierten sie einen Entwickler über Telegram und überzeugten ihn, eine präparierte Datei zu öffnen. Diese Datei enthielt einen Remote Access Trojaner (RAT), der den Hackern vollständigen Zugriff auf das System des Entwicklers ermöglichte.

Wie wurde der Hack durchgeführt?

Der Angriff begann am 21. Februar 2025 und folgte einem präzisen Plan. Die Hacker nutzten eine Kombination aus Social Engineering und technischen Manipulationen, um die Sicherheitsmaßnahmen von Bybit zu umgehen. Der Ablauf lässt sich in mehreren Schritten zusammenfassen:

Datum des Hacks: 21. Februar 2025

Angriffsart: Kombination aus Social Engineering und technischen Manipulationen

Technische Manipulation: Die Hacker modifizierten einen Smart Contract, um Zugriff auf die Cold Wallets von Bybit zu erhalten.

Transfer der Gelder: Insgesamt 401.000 Ethereum-Token wurden unbemerkt transferiert und in kleinere Transaktionen aufgeteilt.

Die Angreifer nutzten eine Schwachstelle in der Signatur-Schnittstelle von Bybit. Sie klonten die Benutzeroberfläche (UI-Spoofing), sodass die Mitarbeiter von Bybit glaubten, sie würden eine legitime Transaktion durchführen. In Wirklichkeit unterschrieben sie jedoch eine manipulierte Transaktion, die den Hackern die Kontrolle über die Wallets gab.

Zusätzlich kauften die Hacker gestohlene Anmeldedaten auf dem Cyber-Markt und setzten diese ein, um Privilegien zu erlangen. Sie nutzten auch Techniken wie das Zurücksetzen von Passwörtern und die Exfiltration von Daten über verschiedene Plattformen. Diese Methoden zeigen, wie vielseitig und gefährlich moderne Cyberangriffe sein können.

Die Rolle von Social Engineering und menschlichen Fehlern

Social Engineering spielte eine zentrale Rolle bei diesem Angriff. Die Hacker nutzten psychologische Tricks, um das Vertrauen eines Entwicklers zu gewinnen. Sie kontaktierten ihn über Telegram und gaben sich als Partner aus. Mit einer scheinbar harmlosen Bitte – der Überprüfung eines fehlerhaften Projekts – brachten sie ihn dazu, eine präparierte Datei zu öffnen. Diese Datei installierte einen Remote Access Trojaner, der den Hackern Zugang zu sensiblen Daten verschaffte.

Menschliche Fehler sind oft die größte Schwachstelle in jedem Sicherheitssystem. Der Entwickler, der die Datei öffnete, handelte nicht aus böser Absicht, sondern aus Unachtsamkeit. Solche Fehler sind jedoch nicht selten. Beispiele aus der Vergangenheit zeigen, wie gravierend die Folgen sein können:

RSA Security Vorfall (2011): Phishing-E-Mails führten dazu, dass Angreifer sensible Informationen erlangten.

Capital One Vorfall (2019): Ein Ex-Mitarbeiter nutzte eine falsch konfigurierte Firewall, um auf Finanzdaten von über 100 Millionen Kunden zuzugreifen.

Twitter-Hack (2020): Social Engineering ermöglichte es Angreifern, Zugang zu internen Werkzeugen zu erhalten.

Diese Beispiele verdeutlichen, dass menschliche Fehler und Social Engineering oft Hand in Hand gehen. Sie zeigen auch, wie wichtig es ist, Mitarbeiter regelmäßig zu schulen und Sicherheitsprotokolle zu verbessern.

Sicherheitslücken und technische Details

Schwachstellen in der Cold-Wallet-Struktur

Cold Wallets gelten als sicher, da sie offline arbeiten. Doch der Bybit-Hack zeigte, dass auch diese Systeme anfällig sind. Du fragst dich vielleicht, wie das möglich ist. Die Antwort liegt in der Kombination aus menschlichen Fehlern und gezielten Täuschungen. Die Angreifer nutzten eine gefälschte Benutzeroberfläche, um die Verantwortlichen für Transaktionen zu täuschen. Dadurch genehmigten sie unwissentlich eine betrügerische Transaktion.

Dieser Vorfall verdeutlicht, dass technische Sicherheitsmaßnahmen allein nicht ausreichen. Unternehmen müssen ihre Mitarbeiter schulen, um solche Täuschungen zu erkennen. Ohne diese Schulungen bleiben selbst die besten Systeme verwundbar.

Wie ein Remote Access Trojaner (RAT) den Zugang ermöglichte

Ein Remote Access Trojaner (RAT) war der Schlüssel für die Hacker. Dieser Trojaner wurde durch eine präparierte Datei eingeschleust, die ein Entwickler über Telegram öffnete. Sobald die Datei aktiv war, installierte sich der RAT unbemerkt auf dem Rechner. Er verschaffte den Angreifern vollständigen Zugriff auf das System.

Stell dir vor, ein unsichtbarer Spion beobachtet jeden deiner Schritte. Genau das macht ein RAT. Er sammelt Daten, stiehlt Zugangstokens und ermöglicht es Hackern, Sicherheitsmechanismen zu umgehen. In diesem Fall nutzten die Angreifer den RAT, um auf die Amazon Web Services (AWS) des Entwicklers zuzugreifen. Mit einem aktiven Session Token konnten sie alle Schutzmaßnahmen umgehen.

Die Manipulation von Smart Contracts und Session Tokens

Smart Contracts sind das Herzstück vieler Krypto-Transaktionen. Doch sie sind nicht unfehlbar. Die Hacker manipulierten einen Smart Contract, um die Kontrolle über die Wallets von Bybit zu übernehmen. Sie nutzten eine Funktion namens Delegatecall, die es ermöglicht, externe Codes auszuführen. Dadurch konnten sie die Transaktionen umleiten, ohne dass es jemand bemerkte.

Session Tokens spielten ebenfalls eine entscheidende Rolle. Diese Tokens sind wie digitale Schlüssel. Ein aktives Token ermöglichte den Hackern, sich im System zu bewegen, als wären sie autorisierte Nutzer. Zwei-Faktor-Authentifizierung wurde dadurch nutzlos. Du siehst, wie wichtig es ist, solche Tokens zeitlich zu begrenzen und regelmäßig zu überprüfen.

Auswirkungen auf Bybit und die Krypto-Branche

Finanzielle Verluste und die 1,5-Milliarden-Dollar-Frage

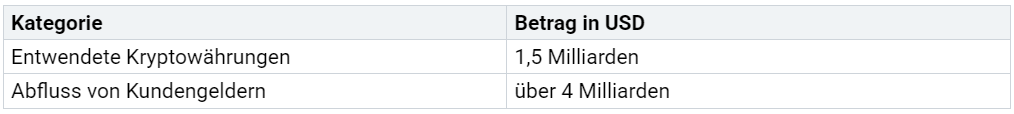

Der Krypto-Hack bei Bybit führte zu einem der größten finanziellen Verluste in der Geschichte der Kryptowährungsbranche. Du fragst dich vielleicht, wie sich diese enormen Zahlen zusammensetzen. Die gestohlenen Kryptowährungen hatten einen Gesamtwert von 1,5 Milliarden US-Dollar. Zusätzlich wurden über 4 Milliarden US-Dollar von Kunden abgezogen, die ihre Gelder aus Angst vor weiteren Angriffen zurückzogen. Die folgende Tabelle zeigt die finanziellen Auswirkungen im Detail:

Diese Zahlen verdeutlichen die Tragweite des Vorfalls. Solche Verluste sind nicht nur für Bybit, sondern für die gesamte Branche ein schwerer Schlag. Du siehst, wie ein einziger Angriff das Vertrauen in digitale Vermögenswerte erschüttern kann.

Auswirkungen auf das Vertrauen der Kunden und den Markt

Der Hack hatte weitreichende Folgen für das Vertrauen der Kunden und die Stabilität des Marktes. Viele Anleger verloren das Vertrauen in die Sicherheit von Kryptowährungsplattformen. Du fragst dich vielleicht, warum das Vertrauen so stark erschüttert wurde. Die Antwort liegt in der Unsicherheit, die durch technische Schwachstellen und unzureichende Sicherheitsmaßnahmen entsteht. Die folgenden Punkte zeigen die wichtigsten Faktoren, die das Vertrauen beeinflussen:

Der Markt für digitale Vermögenswerte zeigt eine zunehmende Reife und Nutzenorientierung.

Hohe Volatilität und Spekulation sind nach wie vor vorhanden.

Technische Schwachstellen und regionale Unterschiede in der Regulierung schaffen Unsicherheit.

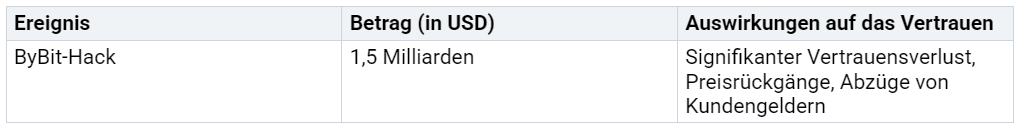

Zusätzlich zeigt die folgende Tabelle, wie der Bybit-Hack das Vertrauen und den Markt beeinflusst hat:

Du erkennst, dass solche Vorfälle nicht nur finanzielle Verluste verursachen, sondern auch die gesamte Branche destabilisieren. Anleger ziehen sich zurück, und die Preise für Kryptowährungen fallen. Dies zeigt, wie wichtig es ist, Sicherheitsmaßnahmen zu verbessern und das Vertrauen der Kunden wiederherzustellen.

Reaktionen der Krypto-Community und der Öffentlichkeit

Die Krypto-Community reagierte schnell auf den Vorfall. Du hast vielleicht bemerkt, dass solche Hacks oft zu einer Welle von Diskussionen und Maßnahmen führen. In diesem Fall gab es sowohl Kritik als auch Unterstützung. Viele Nutzer lobten die Transparenz von Bybit, während andere die Sicherheitslücken der Plattform kritisierten. Die Öffentlichkeit zeigte sich besorgt über die Sicherheit von Kryptowährungen und forderte strengere Regulierungen.

Einige Plattformen nutzten den Vorfall, um ihre eigenen Sicherheitsmaßnahmen zu verbessern. Du siehst, wie ein einzelner Hack die gesamte Branche beeinflussen kann. Die Diskussionen über Sicherheit und Vertrauen sind wichtiger denn je. Die Krypto-Community muss zusammenarbeiten, um solche Vorfälle in Zukunft zu verhindern.

Bybits Reaktion und Maßnahmen

Sofortige Schritte zur Schadensbegrenzung

Nach dem Angriff handelte Bybit schnell, um den Schaden zu begrenzen. Du fragst dich vielleicht, wie ein Unternehmen in einer solchen Krise reagiert. Bybit setzte sofort ein Krisenteam ein, das den Vorfall analysierte und erste Maßnahmen ergriff. Innerhalb weniger Stunden wurde ein Bridge Loan organisiert, um die Liquidität sicherzustellen. Dadurch konnten Kunden ihre Gelder weiterhin abheben, was einen Bankrun verhinderte.

Zusätzlich kontaktierte Bybit andere Kryptobörsen weltweit. Sie baten um Unterstützung, um verdächtige Transaktionen zu identifizieren und gestohlene Gelder einzufrieren. Diese Zusammenarbeit führte dazu, dass rund 45 Millionen US-Dollar zurückgeholt wurden. Gleichzeitig wurde die betroffene Infrastruktur isoliert, um weitere Zugriffe der Hacker zu verhindern. Du siehst, wie wichtig schnelle und koordinierte Maßnahmen in solchen Situationen sind.

Langfristige Sicherheitsmaßnahmen und Systemüberarbeitungen

Bybit investierte massiv in die Verbesserung seiner Sicherheitsarchitektur. Du wirst überrascht sein, wie viele neue Strategien eingeführt wurden, um zukünftige Angriffe zu verhindern:

Manipulationssichere Benutzeroberflächen: Neue UI/UX-Konzepte sollen verhindern, dass betrügerische Transaktionen unbemerkt genehmigt werden.

Mehrstufige Genehmigungsprozesse: Zusätzliche Sicherheitschecks und Offchain-Validierungen reduzieren das Risiko menschlicher Fehler.

Schulungen und Awareness-Programme: Mitarbeiter und Nutzer lernen, Social-Engineering-Angriffe frühzeitig zu erkennen.

Zusammenarbeit mit Behörden: Bybit arbeitet enger mit staatlichen Stellen zusammen, um Standards für die Sicherheit in der Krypto-Branche zu etablieren.

Diese Maßnahmen zeigen, dass Bybit aus dem Vorfall gelernt hat. Du erkennst, wie wichtig es ist, nicht nur auf Technik, sondern auch auf menschliche Faktoren zu achten.

Transparenz und Kommunikation mit den Nutzern

Bybit entschied sich für einen offenen Umgang mit dem Vorfall. Du hast vielleicht bemerkt, dass viele Unternehmen versuchen, solche Ereignisse zu vertuschen. Bybit wählte einen anderen Weg. Der CEO trat in einem Livestream vor die Öffentlichkeit und erklärte die Situation. Er übernahm die volle Verantwortung und versicherte, dass Kundengelder sicher seien.

Diese Transparenz stärkte das Vertrauen vieler Nutzer. Einige lobten sogar den offenen Umgang und blieben der Plattform treu. Bybit veröffentlichte zudem regelmäßige Updates, um die Community über Fortschritte bei der Wiederbeschaffung der gestohlenen Gelder zu informieren. Du siehst, wie wichtig ehrliche Kommunikation in Krisenzeiten ist. Sie kann den Unterschied zwischen einem Vertrauensverlust und einer gestärkten Kundenbindung ausmachen.

Lehren aus dem Krypto-Hack

Was andere Krypto-Plattformen aus dem Vorfall lernen können

Du fragst dich vielleicht, welche Lehren andere Plattformen aus dem Bybit-Hack ziehen können. Die Antwort liegt in der Verbesserung von Sicherheitsmaßnahmen und der Vorbereitung auf Krisen. Regelmäßige Sicherheitsaudits sind unerlässlich, um Schwachstellen frühzeitig zu erkennen. Verschlüsselung sensibler Daten sollte immer oberste Priorität haben. Wenn ein Vorfall auftritt, ist eine schnelle Reaktion entscheidend. Transparenz gegenüber den Nutzern kann das Vertrauen in schwierigen Zeiten stärken.

Hier sind einige wichtige Erkenntnisse:

Die Zahl dateiloser Bedrohungen stieg um 265%.

Exploit Kits nahmen um 136% zu.

Diese Zahlen zeigen, wie dynamisch die Bedrohungslage ist. Unternehmen müssen aus vergangenen Fehlern lernen, um den Schutz von Kundendaten zu verbessern. Datenschutzverletzungen haben erhebliche Folgen für das Vertrauen der Nutzer. Du siehst, dass proaktive Maßnahmen und kontinuierliche Anpassungen der Schlüssel zur Sicherheit sind.

Die Bedeutung von Cybersicherheit und Krisenmanagement

Cybersicherheit ist keine Option, sondern eine Notwendigkeit. Du kannst dir vorstellen, wie wichtig es ist, dass Plattformen auf Angriffe vorbereitet sind. Ein effektives Krisenmanagement kann den Unterschied zwischen einem kontrollierten Vorfall und einem katastrophalen Verlust ausmachen. Unternehmen sollten klare Protokolle für den Umgang mit Sicherheitsvorfällen haben. Dazu gehören die Isolierung betroffener Systeme, die Zusammenarbeit mit Behörden und die Kommunikation mit den Nutzern.

Ein starkes Krisenmanagement schützt nicht nur die Plattform, sondern auch die gesamte Branche. Es zeigt, dass Sicherheit ernst genommen wird. Du kannst sicher sein, dass gut vorbereitete Unternehmen das Vertrauen ihrer Kunden langfristig erhalten.

Warum menschliche Fehler die größte Schwachstelle bleiben

Menschliche Fehler sind oft die Ursache für erfolgreiche Cyberangriffe. Du denkst vielleicht, dass Technik die größte Schwachstelle ist, aber die Realität sieht anders aus. Phishing-E-Mails und infizierte Dateien sind häufige Einfallstore für Hacker. Ransomware-Angriffe nutzen oft menschliche Schwächen aus, um in Systeme einzudringen.

Angreifer setzen gezielt auf Reconnaissance-Methoden, um Schwachstellen zu identifizieren. Sie nutzen E-Mails oder andere Kanäle, um ihre Opfer zu täuschen. Neben menschlichen Fehlern spielen Sicherheitslücken eine große Rolle. Diese werden von Hackern schnell ausgenutzt. Du siehst, dass Schulungen und Sensibilisierung der Mitarbeiter entscheidend sind, um solche Fehler zu minimieren.

Tipp: Überprüfe immer die Quelle einer Datei oder E-Mail, bevor du darauf klickst. Ein Moment der Vorsicht kann einen großen Unterschied machen.

Der Bybit-Krypto-Hack hat gezeigt, wie entscheidend Cybersicherheit in der digitalen Welt ist. Du hast gelernt, dass menschliche Fehler oft die größte Schwachstelle darstellen. Transparenz und Verantwortung sind nicht nur moralische Verpflichtungen, sondern auch strategische Werkzeuge, um Vertrauen zu bewahren.

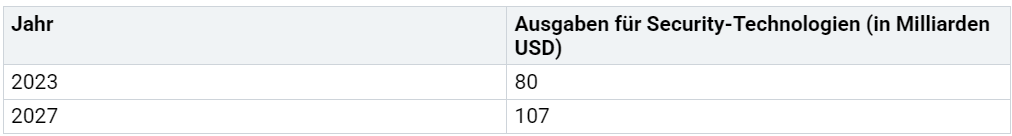

Die Zukunft der Cybersicherheit wird von steigenden Investitionen geprägt sein. Die Ausgaben für Security-Technologien werden laut Prognosen von 80 Milliarden USD im Jahr 2023 auf 107 Milliarden USD im Jahr 2027 steigen:

Du siehst, dass die Branche auf einem Weg der Verbesserung ist. Doch nur durch kontinuierliche Wachsamkeit und Innovation kann die Krypto-Industrie langfristig sicher bleiben.

FAQ

Was ist Social Engineering und warum ist es so gefährlich?

Social Engineering bezeichnet die Manipulation von Menschen, um vertrauliche Informationen zu erhalten. Hacker nutzen psychologische Tricks, um Vertrauen aufzubauen. Ein Beispiel ist das Versenden präparierter Dateien. Du kannst dich schützen, indem du verdächtige Nachrichten ignorierst und keine unbekannten Anhänge öffnest.

Tipp: Überprüfe immer die Absenderadresse und den Inhalt einer Nachricht, bevor du darauf reagierst.

Wie kann ich mich vor Remote Access Trojanern (RATs) schützen?

Ein RAT ist eine Schadsoftware, die Hackern Zugriff auf dein Gerät ermöglicht. Du kannst dich schützen, indem du Antivirenprogramme nutzt, Software regelmäßig aktualisierst und keine unbekannten Dateien herunterlädst. Achte darauf, dass dein Betriebssystem immer auf dem neuesten Stand ist.

Warum sind Cold Wallets nicht vollständig sicher?

Cold Wallets speichern Kryptowährungen offline und gelten als sicher. Doch menschliche Fehler, wie das Teilen von Zugangsdaten, können sie angreifbar machen. Hacker nutzen oft Social Engineering, um diese Schwachstellen auszunutzen. Du solltest deine Wallet-Zugänge niemals teilen und Sicherheitsprotokolle einhalten.

Welche Maßnahmen sollte eine Kryptobörse nach einem Hack ergreifen?

Eine Kryptobörse sollte sofortige Schritte einleiten, wie das Isolieren betroffener Systeme und das Informieren der Nutzer. Langfristig helfen Sicherheitsupdates, Schulungen und die Zusammenarbeit mit Behörden. Transparenz gegenüber Kunden stärkt das Vertrauen und minimiert Panik.

Wie erkenne ich verdächtige Transaktionen in meiner Wallet?

Verdächtige Transaktionen erkennst du an unbekannten Wallet-Adressen oder ungewöhnlich hohen Beträgen. Überprüfe regelmäßig deine Wallet-Historie. Nutze Tools, die dich über jede Transaktion benachrichtigen. So kannst du schnell reagieren, falls etwas Ungewöhnliches passiert.

Hinweis: Aktiviere Zwei-Faktor-Authentifizierung, um deine Wallet zusätzlich zu sichern.