NotPetya hat im Jahr 2017 die Welt erschüttert. Der Angriff verursachte einen wirtschaftlichen Schaden von geschätzten 10 Milliarden Dollar und betraf kritische Infrastrukturen sowie globale Unternehmen. Solche Zahlen verdeutlichen die Dimension dieses Ereignisses.

Die Auswirkungen von NotPetya reichten weit über die Ukraine hinaus. Sie trafen Unternehmen wie Merck, das Verluste von 870 Millionen US-Dollar erlitt, und Maersk, dessen 45.000 PCs und 4.000 Server unbrauchbar wurden. Dieser Angriff zeigte, wie vernetzte Systeme zur Waffe werden können.

NotPetya war nicht nur ein Angriff, sondern ein Wendepunkt. Es offenbarte die Verwundbarkeit moderner Technologien und machte Cyberkriegsführung zu einer realen Bedrohung.

Tiktok failed to load.

Tiktok failed to load.Enable 3rd party cookies or use another browser

Wichtige Erkenntnisse

NotPetya richtete 2017 große Schäden von 10 Milliarden Dollar an.

Die Schadsoftware nutzte gehackte Programme und Schwachstellen, um sich auszubreiten.

NotPetya wird Wiper genannt, da sie Daten für immer löscht.

Normale Ransomware verlangt Geld, aber NotPetya zerstört einfach alles.

Firmen sollten Backups machen und ihre Netzwerke besser absichern.

Länder müssen zusammenarbeiten, um Cyberangriffe zu stoppen und zu verstehen.

Ursprung von NotPetya

Die Rolle der Ukraine und der Software Medoc

Die Ukraine spielte eine zentrale Rolle im Ursprung von NotPetya. Der Angriff begann mit der Buchhaltungssoftware Medoc, die in vielen ukrainischen Unternehmen weit verbreitet war. Hacker kompromittierten den Update-Server dieser Software. Sie fügten schädlichen Code in ein reguläres Update ein. Unternehmen, die das Update installierten, infizierten ihre Systeme unwissentlich mit der Malware. Diese Methode nutzte das Vertrauen in eine etablierte Software aus. Es war ein trojanisches Pferd, das sich in den Netzwerken der Unternehmen ausbreitete.

Verbreitung durch EternalBlue und Mimikatz

NotPetya nutzte zwei mächtige Werkzeuge, um sich schnell zu verbreiten: EternalBlue und Mimikatz. EternalBlue, ein Exploit, der eine Schwachstelle in Windows-Systemen ausnutzte, ermöglichte es der Malware, sich ohne Benutzerinteraktion von einem Computer zum nächsten zu bewegen. Mimikatz, ein weiteres Tool, stahl Anmeldeinformationen aus dem Speicher infizierter Systeme. Mit diesen gestohlenen Daten konnte NotPetya auf weitere Geräte zugreifen. Diese Kombination machte den Angriff besonders effektiv. Innerhalb weniger Minuten infizierte die Malware ganze Netzwerke.

Der Beginn eines globalen Angriffs

Am 27. Juni 2017 begann der Angriff. NotPetya verbreitete sich zunächst in der Ukraine, griff jedoch schnell auf andere Länder über. Internationale Unternehmen wie Maersk und Merck wurden schwer getroffen. Die Malware verursachte Schäden in Milliardenhöhe. Die folgende Tabelle zeigt wichtige Ereignisse und ihre Auswirkungen:

Dieser Angriff zeigte, wie vernetzte Systeme globale Schäden verursachen können. NotPetya war nicht nur ein Angriff auf die Ukraine, sondern ein Angriff auf die digitale Welt.

Technische Details von NotPetya

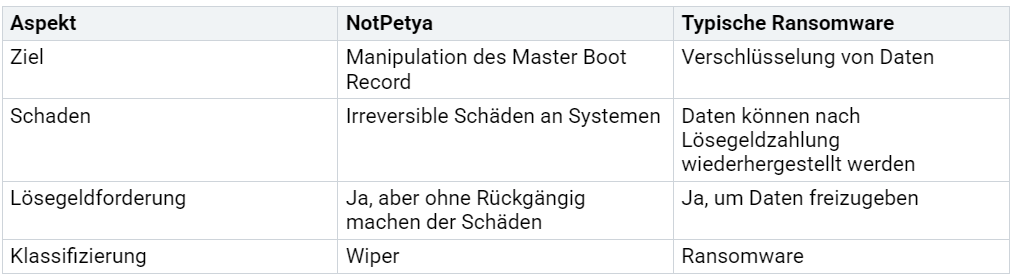

Warum NotPetya ein Wiper und keine Ransomware ist

NotPetya wird oft fälschlicherweise als Ransomware bezeichnet. Tatsächlich handelt es sich jedoch um einen sogenannten Wiper. Der entscheidende Unterschied liegt im Ziel der Malware. Während typische Ransomware Daten verschlüsselt, um Lösegeld zu erpressen, zerstört ein Wiper Daten unwiderruflich. NotPetya manipulierte den Master Boot Record (MBR) der infizierten Systeme. Dadurch wurden die Daten unzugänglich gemacht, ohne die Möglichkeit, sie wiederherzustellen.

Die folgende Tabelle verdeutlicht die Unterschiede zwischen NotPetya und typischer Ransomware:

Die Tabelle zeigt, dass NotPetya zwar eine Lösegeldforderung anzeigte, diese jedoch keinen Zweck erfüllte. Die Daten blieben zerstört, unabhängig davon, ob das Lösegeld gezahlt wurde. Dies macht NotPetya zu einem Werkzeug der Zerstörung, nicht der Erpressung.

Vergleich mit anderen Malware-Typen

NotPetya unterscheidet sich nicht nur von Ransomware, sondern auch von anderen Malware-Typen. Im Gegensatz zu Spyware, die Informationen heimlich sammelt, oder Trojanern, die sich als harmlose Software tarnen, verfolgt NotPetya ein einziges Ziel: maximale Zerstörung.

Ein weiterer Unterschied liegt in der Geschwindigkeit und Reichweite. NotPetya nutzte Exploits wie EternalBlue, um sich selbstständig in Netzwerken zu verbreiten. Diese Fähigkeit machte es besonders gefährlich. Andere Malware-Typen benötigen oft Benutzerinteraktionen, wie das Öffnen eines infizierten Anhangs, um aktiv zu werden. NotPetya hingegen agierte autonom und breitete sich innerhalb von Minuten aus.

Die gezielte Zerstörung von Daten und Systemen

Die Zerstörungskraft von NotPetya war beispiellos. Die Malware überschreibt den Master Boot Record, wodurch das Betriebssystem nicht mehr starten kann. Zusätzlich verschlüsselt sie Teile der Festplatte, ohne die Möglichkeit einer Entschlüsselung. Diese gezielte Zerstörung führte dazu, dass betroffene Unternehmen und Organisationen ihre Systeme komplett neu aufbauen mussten.

Ein Beispiel für die Auswirkungen ist die Reederei Maersk. Innerhalb weniger Minuten wurden 45.000 Computer und 4.000 Server unbrauchbar. Die Wiederherstellung der Systeme dauerte Wochen und verursachte Verluste in Milliardenhöhe. NotPetya zeigte, wie eine einzige Malware die digitale Infrastruktur eines Unternehmens vollständig lahmlegen kann.

Globale Auswirkungen von NotPetya

Wirtschaftliche Schäden und betroffene Unternehmen

NotPetya verursachte immense wirtschaftliche Schäden, die weltweit spürbar waren. Unternehmen wie Maersk, Merck und FedEx erlitten Verluste in Milliardenhöhe. Maersk, der größte Containerlogistiker der Welt, musste seine gesamte IT-Infrastruktur neu aufbauen. Dies führte zu einem geschätzten Verlust von 300 Millionen US-Dollar. Merck, ein führendes Pharmaunternehmen, meldete Verluste von 870 Millionen US-Dollar. FedEx, ein globaler Logistikriese, berichtete ebenfalls von massiven finanziellen Einbußen.

Die Auswirkungen beschränkten sich nicht nur auf große Konzerne. Auch kleine und mittelständische Unternehmen, die mit der Ukraine verbunden waren, litten unter den Folgen. Viele von ihnen konnten ihre Systeme nicht rechtzeitig wiederherstellen. Die Gesamtschäden durch NotPetya wurden auf etwa 10 Milliarden US-Dollar geschätzt. Diese Zahlen verdeutlichen, wie verheerend ein Cyberangriff für die globale Wirtschaft sein kann.

Auswirkungen auf kritische Infrastrukturen

NotPetya traf nicht nur Unternehmen, sondern auch kritische Infrastrukturen. In der Ukraine legte die Malware Krankenhäuser, Flughäfen und Banken lahm. Krankenhäuser konnten keine Patientendaten abrufen, was die medizinische Versorgung erheblich beeinträchtigte. Flughäfen mussten Flüge verschieben, da ihre Systeme nicht funktionierten. Banken konnten keine Transaktionen durchführen, was den Alltag der Menschen massiv störte.

Auch außerhalb der Ukraine waren kritische Infrastrukturen betroffen. In den USA meldeten einige Krankenhäuser Ausfälle ihrer IT-Systeme. Dies führte zu Verzögerungen bei der Patientenversorgung. Die folgende Tabelle zeigt die wichtigsten Auswirkungen von NotPetya auf kritische Infrastrukturen:

Diese Beispiele zeigen, wie ein Cyberangriff nicht nur wirtschaftliche, sondern auch soziale und humanitäre Folgen haben kann.

Langfristige Folgen für die globale Wirtschaft

Die langfristigen Folgen von NotPetya sind bis heute spürbar. Unternehmen und Regierungen mussten ihre Cybersicherheitsstrategien überdenken. Viele Organisationen investierten in bessere Sicherheitsmaßnahmen, um zukünftige Angriffe zu verhindern. Dies führte zu einem Anstieg der Ausgaben für IT-Sicherheit weltweit.

Ein weiterer Effekt war das gestiegene Bewusstsein für die Risiken der digitalen Vernetzung. Unternehmen begannen, ihre Netzwerke zu segmentieren und regelmäßige Backups durchzuführen. Dennoch bleibt die globale Wirtschaft verwundbar. Die Abhängigkeit von digitalen Systemen wächst weiter, was das Risiko für ähnliche Angriffe erhöht.

NotPetya hat gezeigt, dass Cyberangriffe nicht nur kurzfristige Schäden verursachen. Sie können das Vertrauen in digitale Technologien nachhaltig erschüttern. Dies stellt eine der größten Herausforderungen für die moderne Wirtschaft dar.

Cyberwarfare und geopolitische Dimensionen

Die Verbindung zu Russland und dem Ukraine-Konflikt

NotPetya steht im direkten Zusammenhang mit geopolitischen Spannungen zwischen Russland und der Ukraine. Die Regierungen der USA, des Vereinigten Königreichs und Australiens erklärten, dass Russland hinter dem Angriff steckte. Der Hauptzweck war die Destabilisierung der Ukraine durch gezielte Zerstörung von Daten und Systemen.

Die Malware wurde über eine gehackte Lieferkette eines ukrainischen Softwareanbieters verbreitet. Diese Methode unterstreicht die strategische Dimension des Angriffs. NotPetya nutzte Schwachstellen, die zuvor von der NSA entwendet wurden, um sich schnell auszubreiten. Die Angriffe beinhalteten auch Desinformation, um Verwirrung zu stiften und die Verantwortung zu verschleiern.

Im Jahr 2022 wurden erneut Cyberangriffe auf die Ukraine verübt, die an NotPetya erinnerten.

Die Malware agierte als Wiper und zielte auf maximale Zerstörung ab.

Der Schaden durch NotPetya wird auf mindestens 10 Milliarden US-Dollar geschätzt.

Cyberwarfare als neue Form der Kriegsführung

Cyberwarfare hat sich als moderne Kriegsform etabliert. Angriffe wie NotPetya zeigen, wie digitale Waffen eingesetzt werden, um Chaos zu stiften und wirtschaftliche Schäden zu verursachen. Unternehmen wie Maersk und TNT Express mussten ihre IT-Systeme komplett neu aufsetzen. Maersk arbeitete zehn Tage lang mit Papier und Stift, was die Abhängigkeit von digitalen Systemen verdeutlicht.

Die Auswirkungen solcher Angriffe gehen über wirtschaftliche Schäden hinaus. Sie beeinflussen die Wahrnehmung von Sicherheit und die Stabilität ganzer Länder. Viele Firmen, insbesondere in Deutschland, begannen nach NotPetya, die Bedrohung durch staatliche Cyberangriffe ernst zu nehmen.

NotPetya wurde als Wiper-Trojaner klassifiziert, dessen Ziel es war, Chaos zu stiften.

Der Angriff führte zu einem globalen Umdenken in der Cybersicherheit.

Unternehmen investierten verstärkt in Schutzmaßnahmen gegen staatliche Cyberangriffe.

Herausforderungen der Attribution und internationale Reaktionen

Die Attribution von Cyberangriffen wie NotPetya stellt eine große Herausforderung dar. Die Identifizierung der Verantwortlichen dauert oft lange und erfordert internationale Zusammenarbeit. NATO-Partner spielen eine entscheidende Rolle bei der Analyse solcher Angriffe.

Internationale Berichte betonen die Notwendigkeit klarer Regeln für Cyberwarfare. Die EU und andere Organisationen arbeiten daran, rechtliche Rahmenbedingungen zu schaffen, um die Attribution zu erleichtern. Dennoch bleibt die digitale Kriegsführung ein schwer regulierbares Feld.

Lehren aus NotPetya

Schutzmaßnahmen für Unternehmen und Regierungen

Unternehmen und Regierungen haben aus dem NotPetya-Angriff wichtige Lehren gezogen. Der Vorfall zeigte, wie entscheidend isolierte Backup-Infrastrukturen und klare Notfallpläne sind. Maersk, eines der größten Logistikunternehmen, musste über 50.000 Endgeräte manuell wiederherstellen. Diese Erfahrung unterstreicht die Bedeutung von präventiven Maßnahmen.

Einige Best Practices haben sich als besonders effektiv erwiesen:

Zero-Trust-Architektur: Kein Benutzer oder Gerät wird automatisch vertraut, was die Sicherheit erhöht.

Multi-Faktor-Authentifizierung (MFA): Zusätzliche Schutzmechanismen sichern Passwörter ab.

Incident Response Plan: Ein klar definierter Notfallplan mit Rollen und Verantwortlichkeiten ist entscheidend.

Darüber hinaus sollten Unternehmen regelmäßig Cyber-Drills und Simulationen durchführen, um ihre Reaktionsfähigkeit zu verbessern. Ein gut durchdachtes Business Continuity Management (BCM) hilft, den Betrieb nach einem Angriff schnell wieder aufzunehmen. Diese Maßnahmen minimieren die Auswirkungen zukünftiger Cyberangriffe und stärken die digitale Widerstandsfähigkeit.

Die Bedeutung von internationaler Zusammenarbeit

Die globale Vernetzung macht Cyberangriffe zu einer internationalen Herausforderung. NotPetya zeigte, wie ein lokal geplanter Angriff weltweite Schäden verursachen kann. Internationale Zusammenarbeit ist daher unverzichtbar, um solche Bedrohungen zu bekämpfen.

NATO-Partner und andere internationale Organisationen spielen eine Schlüsselrolle bei der Analyse und Abwehr von Cyberangriffen. Gemeinsame Cyber-Übungen und der Austausch von Informationen über Bedrohungen verbessern die kollektive Sicherheit. Staaten sollten zudem rechtliche Standards vereinheitlichen, um die Attribution von Angriffen zu erleichtern.

Ein Beispiel für erfolgreiche Zusammenarbeit ist die koordinierte Reaktion auf NotPetya durch Geheimdienste wie die Five Eyes. Diese Kooperation führte zur Identifizierung der Angreifer und setzte ein klares Zeichen gegen staatlich unterstützte Cyberkriminalität.

Die Notwendigkeit eines globalen Diskurses über Cybersicherheit

Ein globaler Diskurs über Cybersicherheit ist dringend erforderlich. Die Verfügbarkeit von Ransomware hat die Anzahl von Cyberangriffen erhöht. Auch weniger erfahrene Kriminelle können leistungsstarke Angriffswerkzeuge nutzen. Staaten könnten Ransomware-Dienste anmieten, um eigene Angriffe durchzuführen, wie es bei NotPetya der Fall war.

Ökonomisch benachteiligte Länder könnten Ransomware als Mittel zur Umgehung von Wirtschaftssanktionen einsetzen. Diese Entwicklungen zeigen, dass Cybersicherheit nicht nur eine technische, sondern auch eine politische und wirtschaftliche Herausforderung ist.

Ein globales Forum für Cybersicherheit könnte helfen, klare Regeln und Standards zu entwickeln. Es würde den Austausch von Wissen fördern und die Zusammenarbeit zwischen Staaten, Unternehmen und Organisationen stärken. Nur durch einen offenen Dialog können nachhaltige Lösungen gefunden werden, um die digitale Welt sicherer zu machen.

NotPetya hat die Welt auf die Schwächen der digitalen Infrastruktur aufmerksam gemacht. Der Angriff zeigte, wie wichtig Cybersicherheit für Unternehmen und Regierungen ist. Innovationen in der IT-Sicherheit und internationale Zusammenarbeit spielen eine entscheidende Rolle, um zukünftige Angriffe zu verhindern.

Die Zukunft der Cyberkriegsführung erfordert präventive Maßnahmen. Staaten und Organisationen müssen ihre Systeme widerstandsfähiger machen. Nur durch proaktive Strategien und globale Kooperation kann die digitale Welt sicherer werden.

FAQ

Was ist der Unterschied zwischen NotPetya und herkömmlicher Ransomware?

NotPetya zerstört Daten unwiderruflich, während herkömmliche Ransomware Daten verschlüsselt und Lösegeld fordert. Selbst bei Zahlung des Lösegelds bleiben die Daten bei NotPetya unzugänglich. Es handelt sich daher um einen sogenannten Wiper, der auf maximale Zerstörung abzielt.

Warum wurde NotPetya als Cyberwaffe bezeichnet?

NotPetya wurde gezielt entwickelt, um kritische Infrastrukturen und Unternehmen zu destabilisieren. Die Malware verbreitete sich autonom und verursachte Schäden in Milliardenhöhe. Diese Eigenschaften machen sie zu einer digitalen Waffe, die in geopolitischen Konflikten eingesetzt wurde.

Wie können Unternehmen sich vor ähnlichen Angriffen schützen?

Unternehmen sollten regelmäßige Backups erstellen und diese offline speichern. Eine Zero-Trust-Architektur und Multi-Faktor-Authentifizierung erhöhen die Sicherheit. Zudem helfen regelmäßige Sicherheitsupdates und Schulungen für Mitarbeitende, Schwachstellen zu minimieren.

Welche Rolle spielte die Ukraine bei der Verbreitung von NotPetya?

Die Ukraine war das primäre Ziel des Angriffs. Hacker nutzten die weit verbreitete Buchhaltungssoftware Medoc, um die Malware zu verbreiten. Über internationale Geschäftsverbindungen gelangte NotPetya jedoch auch in Netzwerke globaler Unternehmen.

Warum ist die Attribution von Cyberangriffen so schwierig?

Cyberangriffe verschleiern oft ihre Herkunft durch Proxy-Server und gefälschte Spuren. Internationale Zusammenarbeit und technische Expertise sind notwendig, um die Verantwortlichen zu identifizieren. Diese Prozesse erfordern Zeit und Ressourcen, was die Attribution erschwert.