Zero Trust Security: Architektur, Modelle und Prinzipien in Microsoft-Umgebungen

Erfahren Sie mehr über Zero Trust Security: Architektur, Modelle und Prinzipien. Schützen Sie Ihre Umgebung mit dem Zero-Trust-Modell vor Ransomware und Cybersicherheit.

Die Sicherheitslandschaft hat sich in den letzten Jahren drastisch verändert. Cyberangriffe treffen über 80 % der Unternehmen jährlich, mit steigender Tendenz. Gleichzeitig verursachen Angreifer Schäden in Milliardenhöhe, was den Bedarf an robusten Sicherheitsstrategien unterstreicht. Hier setzt Zero Trust an. Dieses Modell nimmt an, dass Bedrohungen bereits im Netzwerk existieren, und fordert strenge Zugriffskontrollen. Es reduziert Risiken durch menschliche Fehler und schützt sensible Daten. Für moderne Unternehmen ist Zero Trust unverzichtbar, um Sicherheitsanforderungen zu erfüllen und gleichzeitig Compliance und Governance zu gewährleisten.

Wichtige Erkenntnisse

Zero Trust bedeutet, niemandem zu vertrauen und alles zu prüfen. Das senkt Risiken.

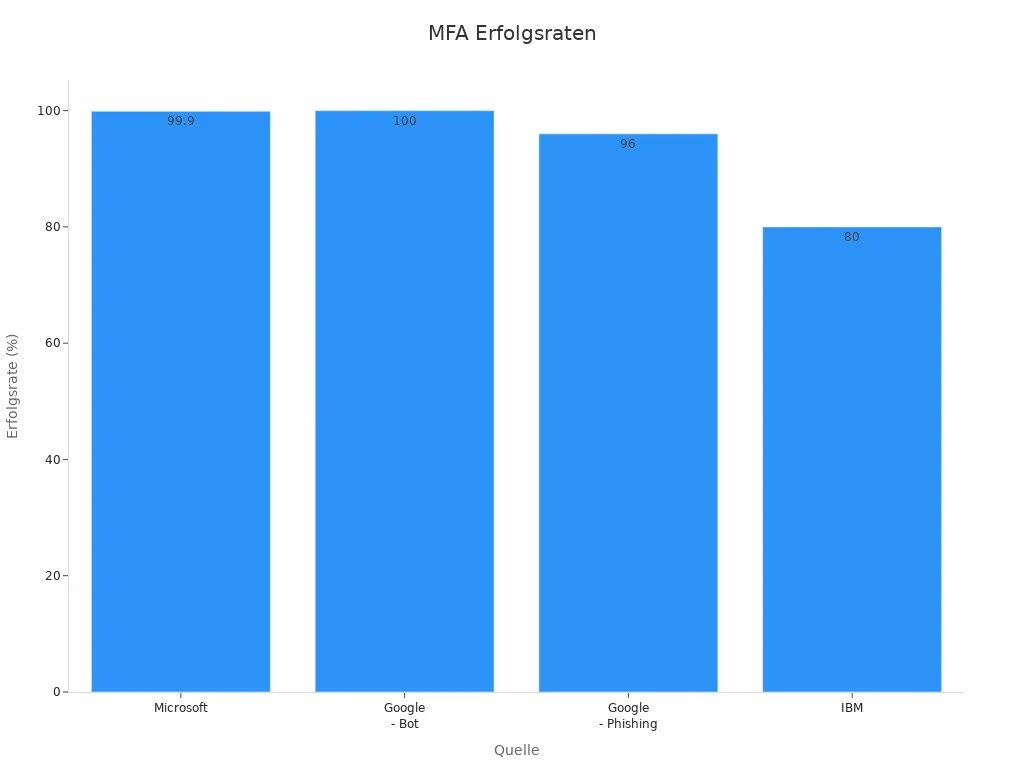

Multi-Faktor-Authentifizierung (MFA) schützt Konten und stoppt 99,9 % Angriffe.

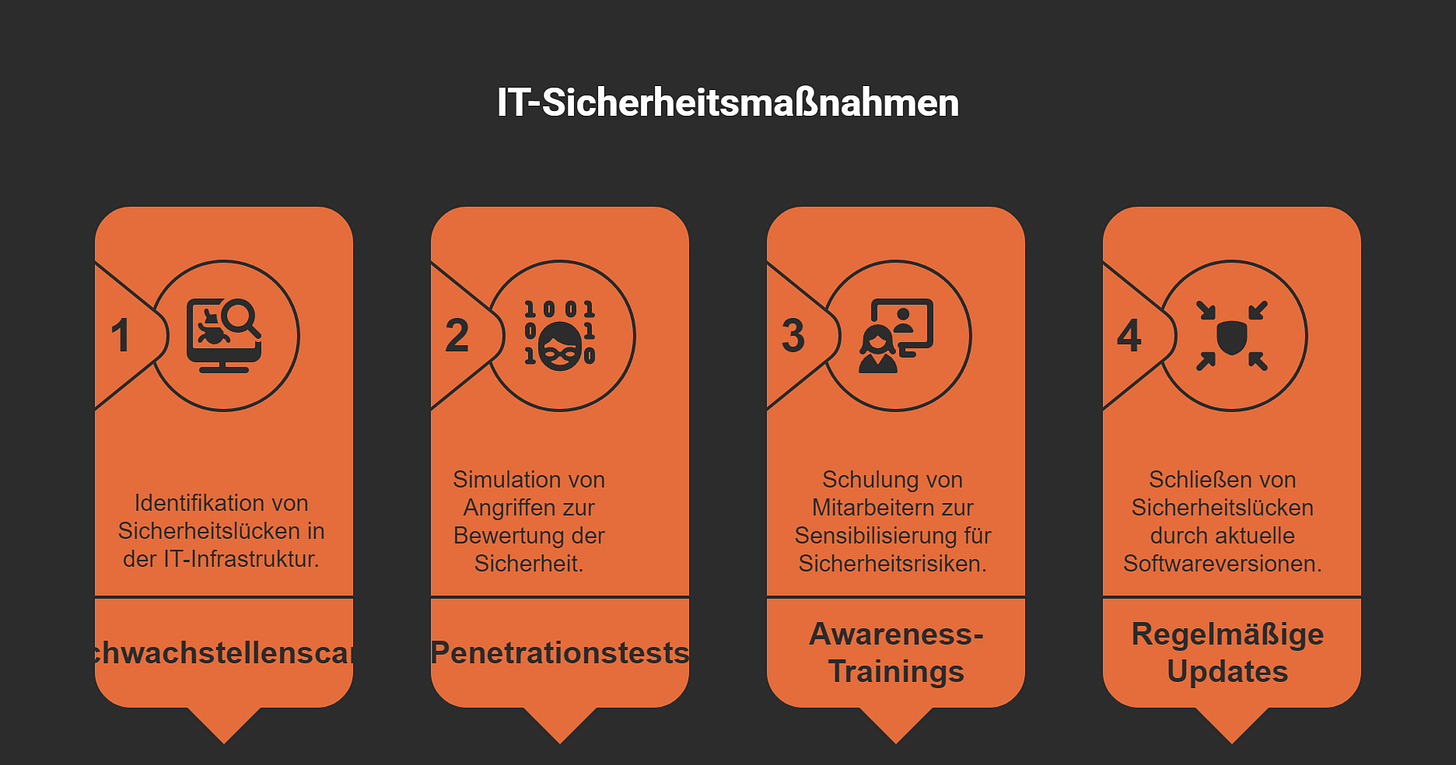

Schwachstellenscans und Tests helfen, Sicherheitslücken zu finden und zu beheben.

Microsoft-Tools wie Azure AD und Defender bieten starken Schutz.

Mit Microsoft Information Protection (MIP) bleiben wichtige Daten sicher.

Netzwerksegmentierung verhindert, dass Angreifer sich im Netzwerk ausbreiten.

Schulungen machen Mitarbeiter sicherer und verringern Fehler.

Drittanbieter-Tools können mehr Schutz bieten und Bedrohungen abwehren.

Grundlagen von Zero Trust

Definition und Prinzipien von Zero Trust

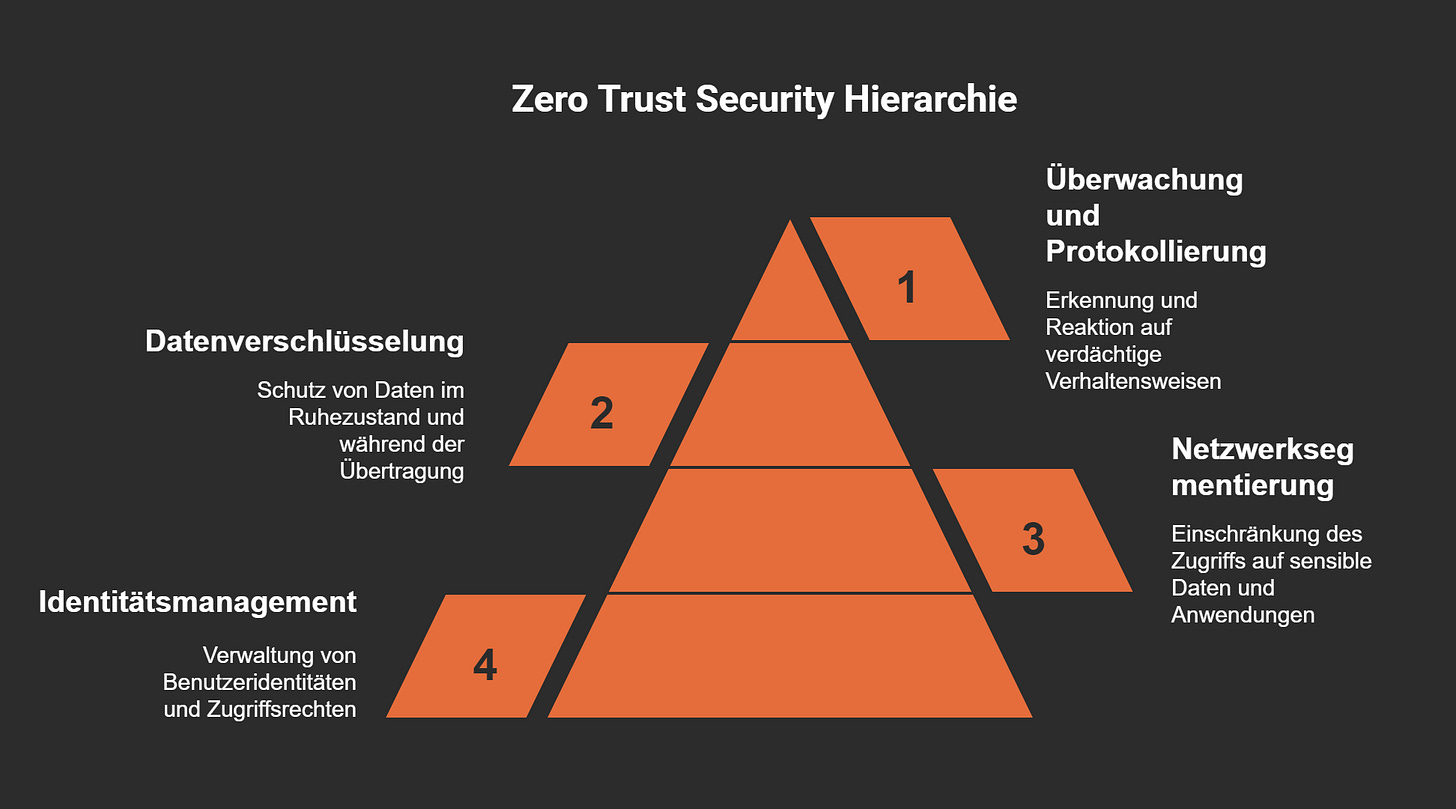

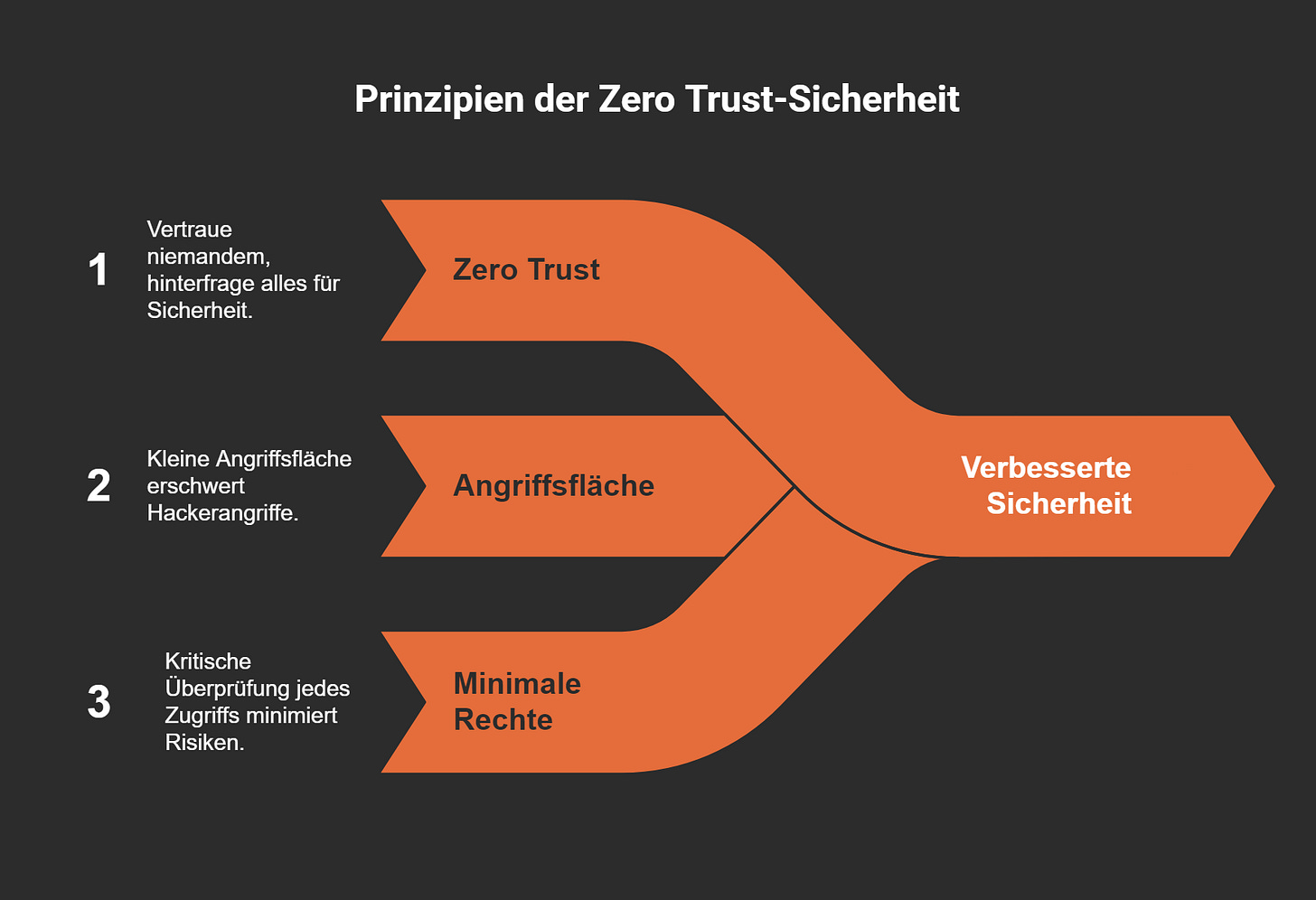

Zero Trust ist ein Sicherheitsmodell, das auf einem einfachen, aber entscheidenden Prinzip basiert: Vertraue niemandem, hinterfrage alles. Es bedeutet, dass weder Benutzer noch Geräte oder Netzwerke automatisch als vertrauenswürdig gelten. Stattdessen überprüfst du kontinuierlich jede Anfrage, bevor du Zugriff gewährst. Dieses Modell minimiert Risiken, indem es die Angriffsfläche reduziert und den Zugriff auf das Nötigste beschränkt.

Die Prinzipien von Zero Trust helfen dir, eine widerstandsfähige Sicherheitsstruktur aufzubauen. Du kannst integrierte Kontrollen implementieren und Compliance-Anforderungen proaktiv erfüllen. Diese Strategie ist besonders wichtig in einer Welt, in der Cyberbedrohungen immer dynamischer werden.

Warum Zero Trust notwendig ist

Die Notwendigkeit von Zero Trust ergibt sich aus der heutigen Bedrohungslage. Ransomware-Angriffe treten weltweit alle 11 Sekunden auf. Kleine Unternehmen, die Opfer solcher Angriffe werden, schließen in 60 % der Fälle innerhalb von sechs Monaten. Zudem umgehen 80 % der modernen Cyberbedrohungen traditionelle Sicherheitsmaßnahmen. Diese Zahlen zeigen, dass herkömmliche Sicherheitsansätze nicht mehr ausreichen.

Zero Trust bietet dir eine Lösung, um Netzwerke zu sichern, die immer mehr Remote-Zugriffe und externe Geräte umfassen. Es schützt nicht nur vor externen, sondern auch vor internen Bedrohungen. Schwachstellenscans, Penetrationstests und regelmäßige Updates sind essenziell, um Sicherheitslücken zu schließen. Awareness-Trainings für Mitarbeiter minimieren menschliche Fehler, die oft ein Einfallstor für Angriffe darstellen.

Zero Trust in Microsoft-Umgebungen: Ein Überblick

Microsoft-Umgebungen bieten dir eine ideale Plattform, um Zero Trust umzusetzen. Tools wie Azure AD, Microsoft Defender und Endpoint Manager unterstützen dich dabei, die Prinzipien von Zero Trust effektiv anzuwenden. Diese Tools ermöglichen dir, Benutzeridentitäten zu schützen, Geräte zu sichern und Netzwerke zu segmentieren. Sie helfen dir auch, GDPR- und ISO 27001-Compliance zu erreichen.

Zero Trust in Microsoft-Umgebungen geht davon aus, dass Bedrohungen sowohl von außerhalb als auch von innerhalb der Organisation kommen können. Es schützt deine Daten über alle Endpunkte und Netzwerke hinweg. Mit der nativen Integration der Microsoft Security Suite kannst du Sicherheitsmaßnahmen nahtlos umsetzen und Insider- sowie externe Bedrohungen eliminieren.

✓ Insider- und externe Bedrohungen eliminieren – Kontinuierliche Verifizierung verhindert unbefugten Zugang.

✓ Remote- und Cloud-Zugriff schützen – Daten über alle Endpunkte und Netzwerke hinweg sichern.

✓ GDPR- und ISO 27001-Compliance – Regulatorische Anforderungen mühelos erfüllen.

Mit Zero Trust in Microsoft-Umgebungen kannst du eine robuste Sicherheitsstrategie entwickeln, die den Anforderungen moderner IT-Infrastrukturen gerecht wird.

Identitätsschutz im Zero-Trust-Modell

Multi-Faktor-Authentifizierung (MFA) mit Azure AD

Die Multi-Faktor-Authentifizierung (MFA) ist ein zentraler Bestandteil des Zero-Trust-Modells. Sie schützt Benutzerkonten, indem sie eine zusätzliche Sicherheitsebene hinzufügt. Mit Azure AD kannst du MFA einfach implementieren und so die Wahrscheinlichkeit von Kontoübernahmen drastisch reduzieren. Angreifer nutzen oft kompromittierte Anmeldedaten, um Zugriff auf Netzwerke zu erhalten. Über 80 % aller erfolgreichen Hackerangriffe basieren auf gestohlenen Zugangsdaten. MFA bietet eine effektive Lösung, um diese Schwachstelle in der Sicherheitsarchitektur zu schließen.

Microsoft berichtet, dass MFA 99,9 % aller automatisierten Angriffe blockiert. Google bestätigt, dass MFA 100 % der Bot-Angriffe und 96 % der gezielten Phishing-Versuche stoppt. IBM zeigt, dass MFA die Wahrscheinlichkeit einer Datenschutzverletzung um 80 % senkt. Diese Zahlen verdeutlichen die Wirksamkeit von MFA.

Mit Azure AD kannst du MFA flexibel anpassen. Du kannst Benutzer basierend auf ihrem Standort, Gerät oder Verhalten authentifizieren. Diese dynamische Anpassung erhöht die Sicherheit, ohne die Benutzererfahrung zu beeinträchtigen. Du schützt nicht nur sensible Daten, sondern erfüllst auch Compliance-Anforderungen wie GDPR oder ISO 27001.

Bedrohungserkennung und -prävention mit Azure AD Identity Protection

Azure AD Identity Protection bietet dir leistungsstarke Tools zur Erkennung und Prävention von Bedrohungen. Es analysiert kontinuierlich Benutzeraktivitäten und erkennt verdächtiges Verhalten in Echtzeit. Mithilfe von Machine Learning identifiziert es Anomalien wie ungewöhnliche Anmeldeversuche oder riskante IP-Adressen. Diese proaktive Überwachung hilft dir, potenzielle Angriffe frühzeitig zu stoppen.

Ein Beispiel: Wenn ein Benutzer sich plötzlich von einem unbekannten Standort anmeldet, markiert Azure AD diese Aktivität als riskant. Du kannst dann automatisch Maßnahmen ergreifen, wie das Zurücksetzen des Passworts oder die Anforderung einer zusätzlichen Authentifizierung. Diese automatisierten Prozesse minimieren das Risiko von Sicherheitsverletzungen.

Azure AD Identity Protection integriert sich nahtlos in andere Microsoft-Sicherheitslösungen. Du kannst Bedrohungsdaten zentral verwalten und Sicherheitsrichtlinien effizient umsetzen. Diese Integration erleichtert dir die Verwaltung und erhöht die Effektivität deiner Sicherheitsmaßnahmen.

Mit diesen Tools kannst du Identitäten schützen, Bedrohungen abwehren und die Prinzipien von Zero Trust in deiner Organisation umsetzen. Du stärkst nicht nur die Sicherheit, sondern auch das Vertrauen deiner Mitarbeiter und Kunden.

Schutz von Informationen und Daten

Microsoft Information Protection (MIP) für Datenklassifizierung

Die Klassifizierung von Daten ist ein zentraler Bestandteil des Zero-Trust-Modells. Mit Microsoft Information Protection (MIP) kannst du sensible Informationen identifizieren, kategorisieren und schützen. Dieses Tool hilft dir, Daten basierend auf ihrer Sensibilität zu klassifizieren, sei es vertraulich, intern oder öffentlich. Durch diese Klassifizierung kannst du sicherstellen, dass nur autorisierte Personen Zugriff auf kritische Informationen erhalten.

MIP bietet dir die Möglichkeit, automatische Richtlinien zu erstellen. Diese Richtlinien erkennen sensible Daten wie Kreditkartennummern oder personenbezogene Informationen und schützen sie vor unbefugtem Zugriff. Du kannst auch benutzerdefinierte Labels erstellen, um spezifische Anforderungen deines Unternehmens zu erfüllen. Diese Labels werden direkt in Microsoft-Anwendungen wie Word, Excel und Outlook integriert, was die Benutzerfreundlichkeit erhöht.

Die Bedeutung der Datenklassifizierung zeigt sich besonders in der Cloud. Laut Berichten richteten sich 94 Prozent der Cyberangriffe im Jahr 2023 gegen Cloud Tenants, und 62 Prozent dieser Angriffe waren erfolgreich. Mit einer Zero-Trust-Architektur und Tools wie MIP kannst du das Risiko solcher Angriffe erheblich reduzieren. Die Verwaltung und Überwachung von Geräten wie Druckern, die oft übersehen werden, ist ebenfalls entscheidend. Drucker sind wichtige Knotenpunkte im Informations-Ökosystem eines Unternehmens und müssen in die Sicherheitsstrategie einbezogen werden.

Verschlüsselung und sichere Datenübertragung

Die Verschlüsselung von Daten ist eine der effektivsten Methoden, um Informationen zu schützen. Sie stellt sicher, dass sensible Daten selbst bei einem Sicherheitsvorfall unlesbar bleiben. Microsoft bietet dir leistungsstarke Verschlüsselungstools, die in die gesamte Microsoft 365-Suite integriert sind. Diese Tools verschlüsseln Daten sowohl im Ruhezustand als auch während der Übertragung.

Eine sichere Datenübertragung ist besonders wichtig, wenn du mit Cloud-Diensten arbeitest. Der Zwischenfall bei CrowdStrike hat gezeigt, wie anfällig die Datensicherheit in der Cloud sein kann. Regelmäßige Sicherheitsaudits helfen dir, Schwachstellen in deiner IT-Infrastruktur zu identifizieren und zu beheben. Mit Zero Trust kannst du sicherstellen, dass jede Datenübertragung überprüft und geschützt wird.

Zusätzlich zur Verschlüsselung solltest du Multi-Faktor-Authentifizierung und andere Sicherheitsmaßnahmen implementieren. Diese Maßnahmen, wie sie auch von Rubrik angeboten werden, sind entscheidend, um die Sicherheit von Daten in der Cloud zu gewährleisten. Sie verhindern unbefugten Zugriff und schützen sensible Informationen vor Cyberangriffen.

Die Kombination aus Datenklassifizierung, Verschlüsselung und sicheren Übertragungsmethoden bildet eine starke Grundlage für den Schutz von Informationen. Mit diesen Maßnahmen kannst du die Prinzipien von Zero Trust effektiv umsetzen und die Sicherheit deiner Daten gewährleisten.

Geräteschutz und Endpoint-Sicherheit

Verwaltung und Schutz mit Microsoft Endpoint Manager

Die Verwaltung und der Schutz von Geräten spielen eine zentrale Rolle im Zero-Trust-Modell. Microsoft Endpoint Manager bietet dir eine umfassende Lösung, um Geräte zu verwalten und Sicherheitsrichtlinien durchzusetzen. Mit diesem Tool kannst du sicherstellen, dass alle Endgeräte, die auf dein Netzwerk zugreifen, den Sicherheitsanforderungen entsprechen. Dies reduziert die Angriffsfläche erheblich und schützt sensible Daten.

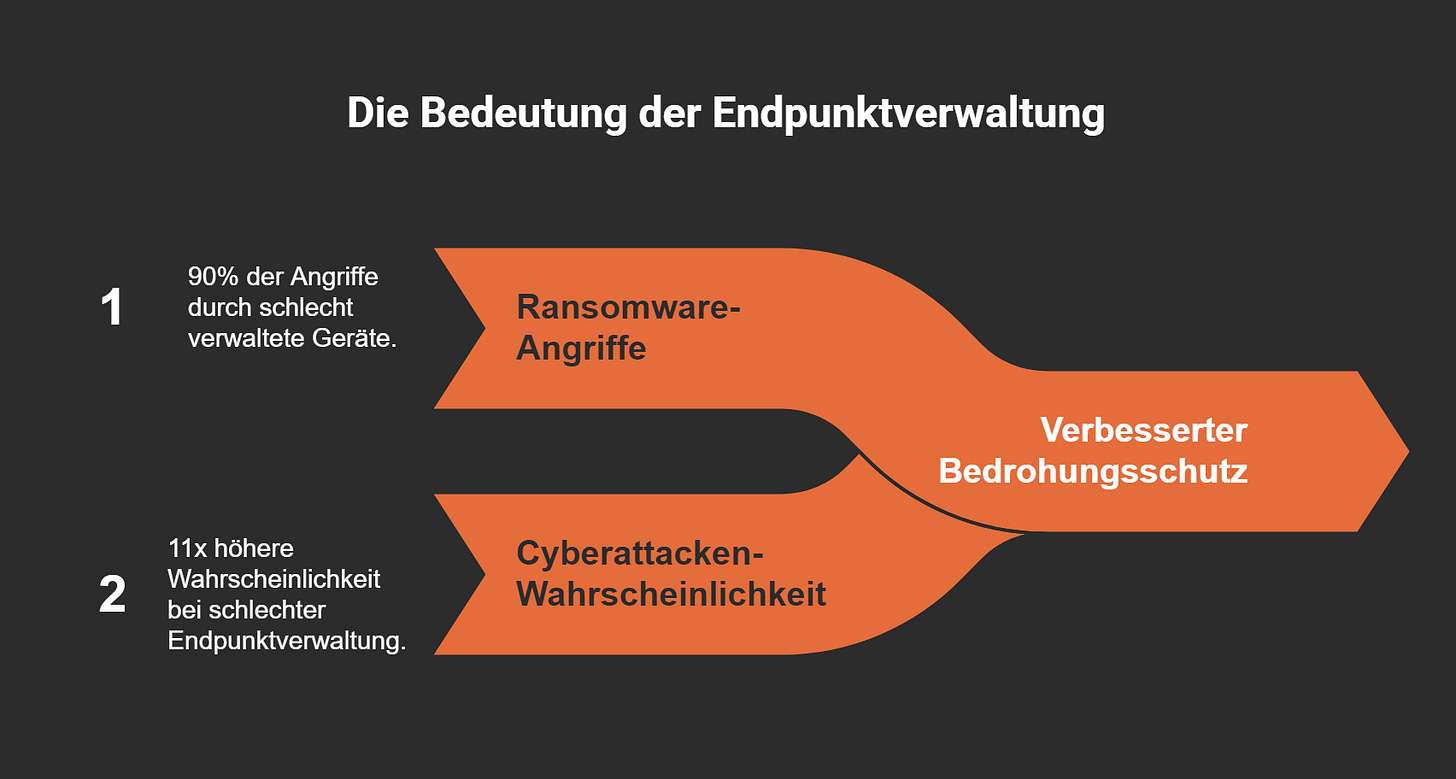

Endpoint Manager ermöglicht dir, Geräte zentral zu überwachen und zu konfigurieren. Du kannst Sicherheitsrichtlinien automatisieren und sicherstellen, dass nur konforme Geräte Zugriff auf Unternehmensressourcen erhalten. Dies ist besonders wichtig, da schlecht verwaltete Geräte ein erhebliches Risiko darstellen. Laut Berichten stammen 90 % aller erfolgreichen Ransomware-Angriffe von schlecht oder nicht verwalteten Geräten. Mit Endpoint Manager kannst du dieses Risiko minimieren.

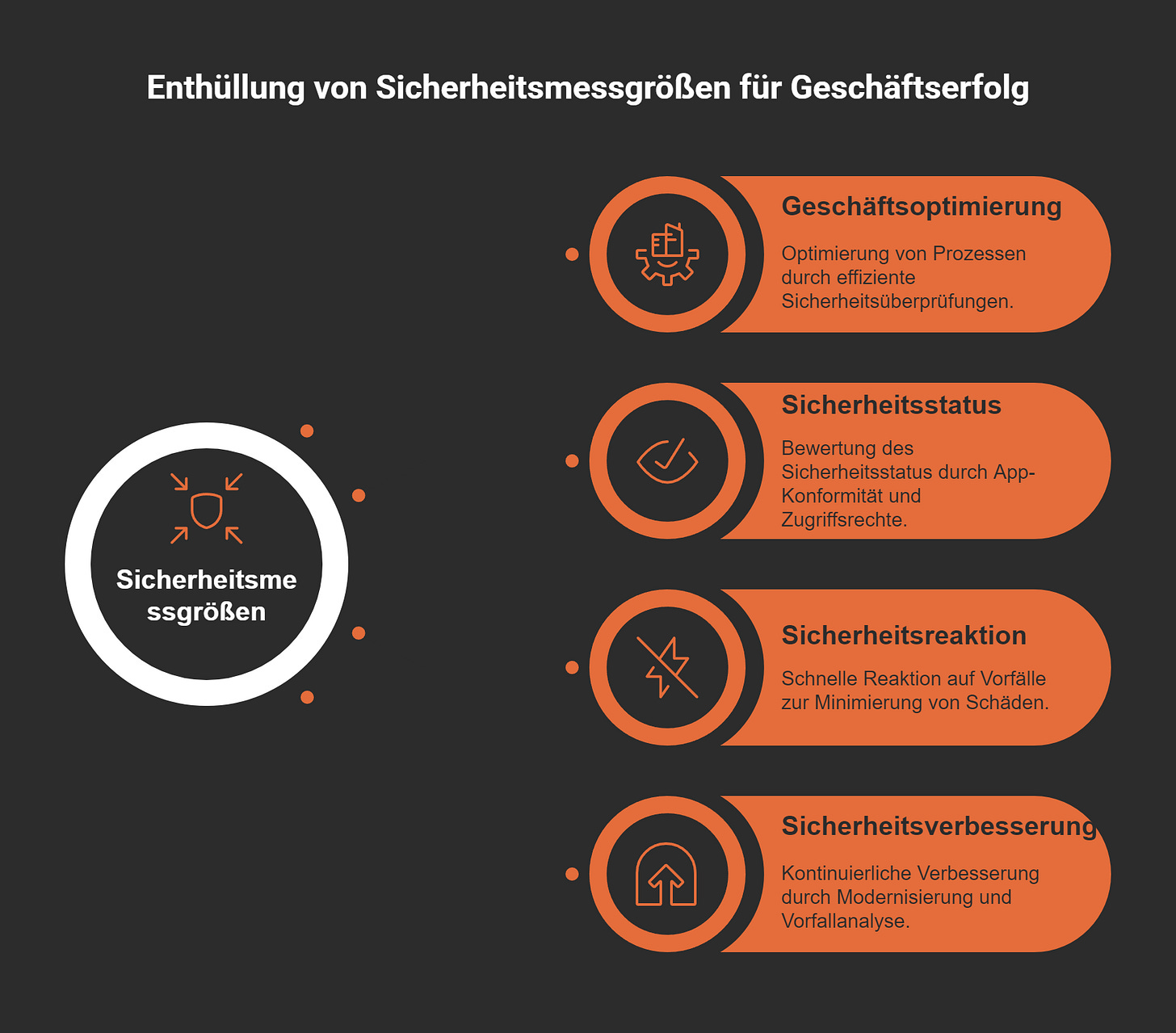

Die Vorteile der Gerätesicherheit lassen sich anhand verschiedener Messgrößen belegen:

Bedrohungsschutz durch Microsoft Defender for Endpoint

Microsoft Defender for Endpoint bietet dir einen leistungsstarken Schutz vor Bedrohungen. Dieses Tool erkennt und blockiert Cyberangriffe in Echtzeit. Es analysiert kontinuierlich das Verhalten von Geräten und identifiziert verdächtige Aktivitäten. Dies ist entscheidend, da Unternehmen mit mehr als 20 % schlecht verwalteten Geräten eine 11-mal höhere Wahrscheinlichkeit für Cyberangriffe haben.

Defender for Endpoint integriert fortschrittliche Technologien wie Machine Learning und Verhaltensanalysen. Es erkennt Anomalien, bevor sie zu Sicherheitsvorfällen führen. Wenn ein Angriff erkannt wird, leitet das Tool automatisch Gegenmaßnahmen ein. Dies reduziert die mittlere Wiederherstellungszeit (MTTR) und minimiert die Auswirkungen von Angriffen.

Die Bedeutung eines effektiven Bedrohungsschutzes zeigt sich in den folgenden Statistiken:

Mit Defender for Endpoint kannst du die Prinzipien von Zero Trust effektiv umsetzen und deine Sicherheitsarchitektur stärken. Du schützt nicht nur deine Geräte, sondern auch die Daten und Netzwerke deines Unternehmens. Dies stärkt das Vertrauen deiner Mitarbeiter und Kunden in die Transparenz der Sicherheit deiner IT-Infrastruktur.

Netzwerksegmentierung und Zugriffskontrolle

Zero-Trust-Netzwerkzugriff (ZTNA) mit Azure

Ein sicherer Netzwerkzugriff ist ein zentraler Bestandteil des Zero-Trust-Modells. Mit Azure kannst du Zero-Trust-Netzwerkzugriff (ZTNA) effektiv umsetzen. Dieses Konzept stellt sicher, dass Benutzer und Geräte nur auf die Ressourcen zugreifen können, die sie tatsächlich benötigen. Dabei überprüfst du jede Anfrage, unabhängig davon, ob sie aus deinem internen Netzwerk oder von außerhalb kommt.

Azure bietet dir Tools wie Azure AD Conditional Access, um den Zugriff zu steuern. Du kannst Richtlinien erstellen, die den Zugriff basierend auf Benutzeridentität, Standort oder Gerätestatus erlauben oder verweigern. Zum Beispiel kannst du den Zugriff von unbekannten oder nicht konformen Geräten automatisch blockieren. Diese Maßnahmen reduzieren das Risiko von Sicherheitsverletzungen erheblich.

ZTNA mit Azure ermöglicht dir auch, den Zugriff auf Anwendungen zu isolieren. Anstatt das gesamte Netzwerk freizugeben, gewährst du nur Zugriff auf spezifische Anwendungen oder Dienste. Dadurch minimierst du die Angriffsfläche und schützt sensible Daten besser. Diese Methode ist besonders nützlich für hybride Arbeitsumgebungen, in denen Mitarbeiter von verschiedenen Standorten aus arbeiten.

Tipp: Nutze Azure Monitor, um den Netzwerkverkehr zu überwachen. So kannst du verdächtige Aktivitäten frühzeitig erkennen und Gegenmaßnahmen einleiten.

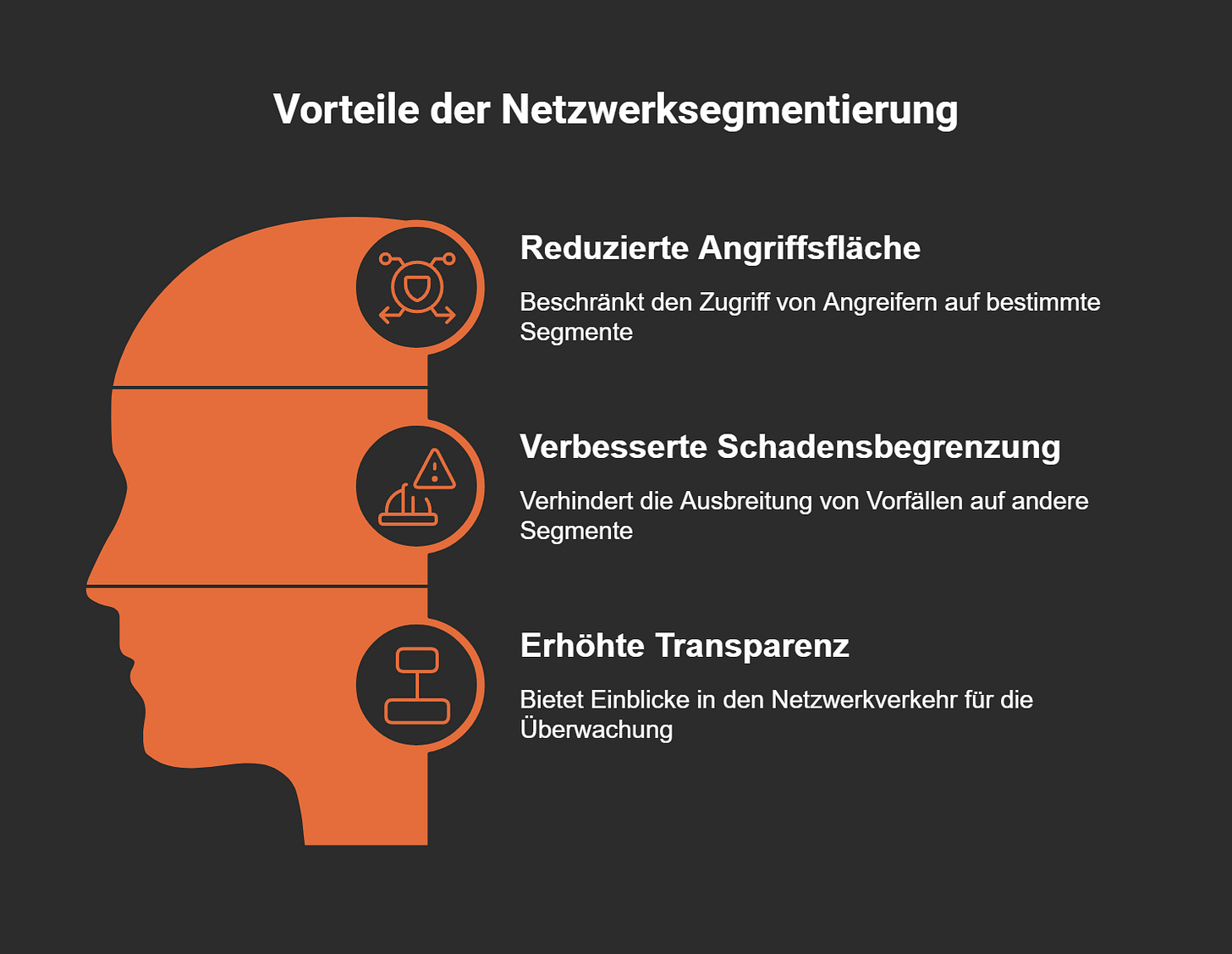

Minimierung von lateralem Bewegungsraum durch Segmentierung

Netzwerksegmentierung ist eine bewährte Methode, um die Sicherheit in deinem Unternehmen zu erhöhen. Sie teilt dein Netzwerk in kleinere, isolierte Segmente auf. Dadurch verhinderst du, dass Angreifer sich lateral, also seitlich, innerhalb deines Netzwerks bewegen können.

Mit Azure kannst du Netzwerksegmentierung einfach umsetzen. Nutze Azure Virtual Network (VNet), um verschiedene Segmente zu erstellen. Jedes Segment kann eigene Sicherheitsrichtlinien haben. Zum Beispiel kannst du sensible Datenbanken in einem Segment isolieren und den Zugriff nur autorisierten Benutzern erlauben. Diese Trennung erschwert es Angreifern, von einem kompromittierten Bereich in andere Bereiche vorzudringen.

Ein weiterer Vorteil der Segmentierung ist die bessere Kontrolle über den Datenverkehr. Du kannst Firewalls und Netzwerksicherheitsgruppen (NSGs) verwenden, um den Datenfluss zwischen den Segmenten zu überwachen und zu steuern. So stellst du sicher, dass nur legitimer Verkehr zugelassen wird.

Durch die Kombination von ZTNA und Netzwerksegmentierung kannst du eine robuste Sicherheitsstrategie entwickeln. Diese schützt nicht nur deine Daten, sondern stärkt auch das Vertrauen deiner Kunden und Mitarbeiter in deine IT-Infrastruktur.

Integration der Microsoft Security Suite

Zusammenspiel der Microsoft-Tools für Zero Trust

Microsoft bietet eine umfassende Palette an Sicherheitslösungen, die perfekt aufeinander abgestimmt sind. Dieses Zusammenspiel der Tools ermöglicht es dir, die Prinzipien von Zero Trust nahtlos umzusetzen. Jedes Tool erfüllt eine spezifische Funktion, die zusammen eine ganzheitliche Sicherheitsstrategie ergibt. Azure AD schützt Identitäten, während Microsoft Defender for Endpoint Endgeräte absichert. Gleichzeitig sorgt Microsoft Information Protection für den Schutz sensibler Daten.

Die Stärke dieser Integration liegt in der zentralen Verwaltung. Du kannst alle Sicherheitsmaßnahmen über eine einzige Plattform steuern. Dies reduziert die Komplexität und erhöht die Effizienz. Zum Beispiel kannst du mit Azure AD Conditional Access Richtlinien erstellen, die automatisch auf alle verbundenen Tools angewendet werden. Dadurch sparst du Zeit und minimierst Fehler.

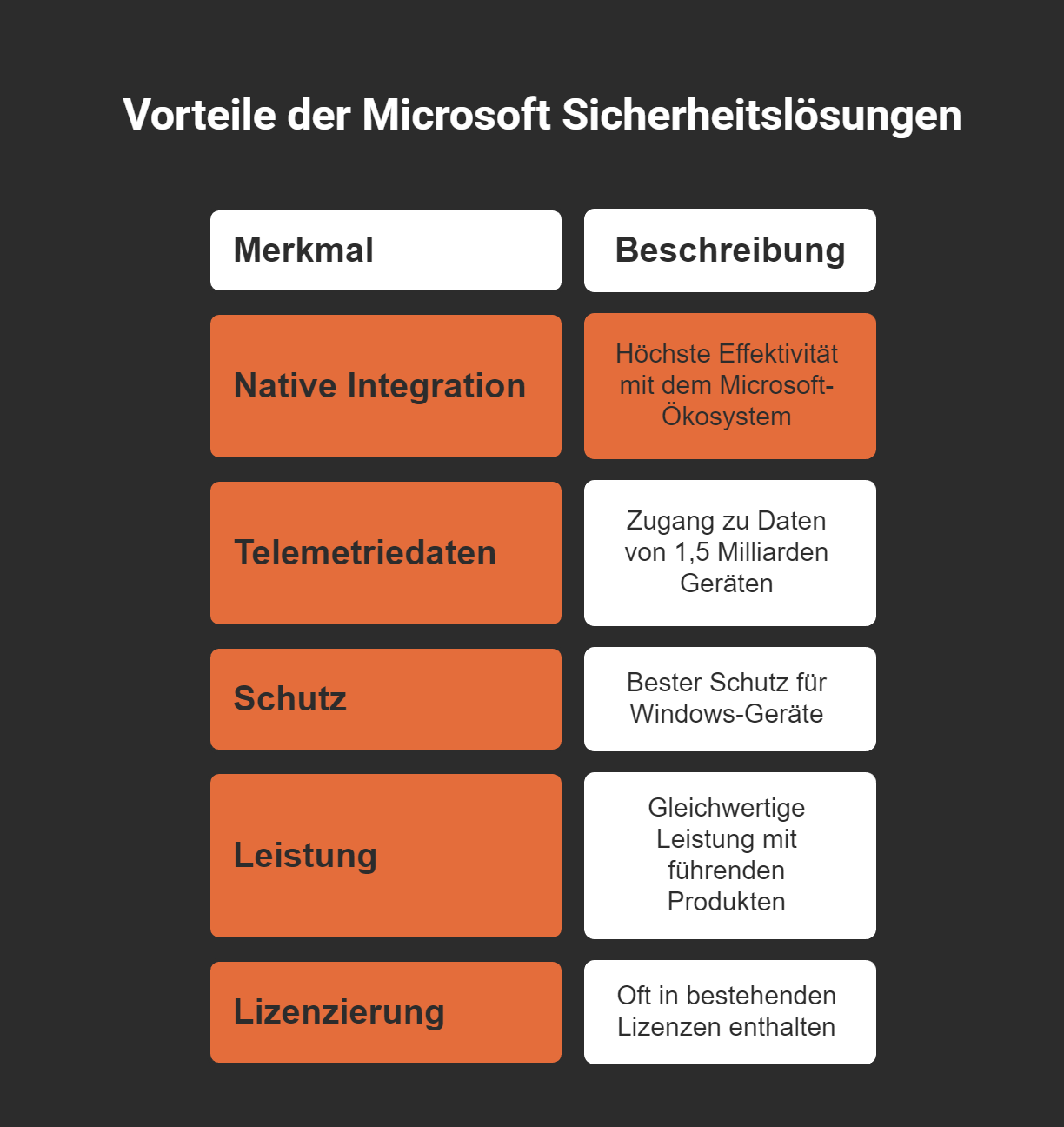

Ein weiterer Vorteil ist die gemeinsame Nutzung von Telemetriedaten. Microsoft-Tools greifen auf Daten von über 1,5 Milliarden Geräten weltweit zu. Diese Datenbasis ermöglicht eine präzise Bedrohungserkennung und -prävention in deiner Sicherheitsarchitektur. Du profitierst von Echtzeit-Updates und kannst Sicherheitslücken schneller schließen.

Hinweis: Die Kombination aus Identitätsschutz, Gerätesicherheit und Datenklassifizierung bildet die Grundlage für eine effektive Zero-Trust-Strategie.

Vorteile der nativen Integration in Microsoft-Umgebungen

Die native Integration der Microsoft-Tools bietet dir zahlreiche Vorteile, die speziell auf Zero Trust abgestimmt sind. Diese Vorteile gehen weit über die reine Funktionalität hinaus und umfassen Aspekte wie Effektivität, Schutz und Kostenersparnis.

Die native Integration ermöglicht dir eine Defense-in-Depth-Strategie, die alle Ebenen deiner IT-Infrastruktur abdeckt. Du kannst Bedrohungen in Echtzeit erkennen und verhindern. Dies ist entscheidend, um die Sicherheit deiner Daten und Geräte zu gewährleisten.

Ein weiterer Vorteil ist die Kostenersparnis. Viele Microsoft-Sicherheitslösungen sind bereits in bestehenden Lizenzen enthalten und unterstützen die Sicherheitsarchitektur. Du musst keine zusätzlichen Tools kaufen, um Zero Trust umzusetzen. Dies macht die Microsoft Security Suite zu einer wirtschaftlichen Wahl für Unternehmen jeder Größe.

Tipp: Nutze die integrierten Dashboards von Microsoft, um den Sicherheitsstatus deines Netzwerks in Echtzeit zu überwachen. So kannst du schnell auf potenzielle Bedrohungen reagieren.

Die Kombination aus Effektivität, Schutz und Kosteneffizienz macht die Microsoft Security Suite zur idealen Wahl für die Umsetzung von Zero Trust. Du erhältst eine leistungsstarke Sicherheitslösung, die einfach zu verwalten ist und gleichzeitig höchste Standards erfüllt.

Erweiterte Sicherheitsmaßnahmen und Best Practices

Einbindung von Drittanbieter-Tools für zusätzliche Sicherheit

Microsoft bietet eine starke Sicherheitsbasis, aber manchmal reichen die integrierten Tools nicht aus, um alle Anforderungen zu erfüllen. Drittanbieter-Tools können zusätzliche Schutzebenen hinzufügen und spezifische Sicherheitslücken schließen. Du kannst beispielsweise Lösungen wie CrowdStrike oder Palo Alto Networks einsetzen, um erweiterte Bedrohungserkennung und -abwehr zu ermöglichen. Diese Tools ergänzen die Microsoft-Sicherheitslösungen und bieten dir eine umfassendere Abdeckung.

Ein weiterer Vorteil von Drittanbieter-Tools ist ihre Spezialisierung. Einige Anbieter konzentrieren sich auf bestimmte Bedrohungen wie Ransomware oder Phishing, während andere eine umfassendere Sicherheitsarchitektur bieten. Diese Spezialisierung kann dir helfen, gezielte Angriffe effektiver abzuwehren. Außerdem bieten viele Drittanbieter-Tools detaillierte Berichte und Analysen, die dir helfen, fundierte Entscheidungen zu treffen.

Tipp: Wähle Drittanbieter-Tools, die sich nahtlos in deine bestehende Microsoft-Umgebung integrieren lassen. So vermeidest du Kompatibilitätsprobleme und erhöhst die Effizienz deiner Sicherheitsmaßnahmen.

Umgang mit AI-gestützten Bedrohungen

Künstliche Intelligenz (KI) verändert die Bedrohungslandschaft. Angreifer nutzen KI, um gezielte Angriffe zu starten, die schwer zu erkennen sind. Du kannst jedoch KI auch zu deinem Vorteil nutzen. Moderne Sicherheitslösungen wie Microsoft Defender for Endpoint verwenden Machine Learning, um Anomalien zu erkennen und Bedrohungen in Echtzeit zu stoppen.

Quantitative Analysen spielen eine wichtige Rolle im Umgang mit AI-gestützten Bedrohungen. Risikomanager können spezifische Risiken bewerten und Entscheidern klare Zahlen liefern. Szenarien wie Ransomware-Angriffe zeigen, wie wichtig es ist, Sicherheitsarchitekturen kontinuierlich anzupassen. Quantitative Risiko-Assessments helfen dir, hohe Investitionen in Sicherheitsmaßnahmen zu rechtfertigen und die Effektivität deiner Strategie zu belegen.

Risikobewertungen liefern dir harte Zahlen, um fundierte Entscheidungen zu treffen.

Szenarienanalysen zeigen, wie sich Bedrohungen auf deine Infrastruktur auswirken könnten.

Investitionsrechtfertigung wird durch klare Daten erleichtert.

Hinweis: Nutze Tools wie Azure Sentinel, um Bedrohungen zu überwachen und KI-gestützte Angriffe frühzeitig zu erkennen.

Schulung und Sensibilisierung der Mitarbeiter

Mitarbeiter sind oft die erste Verteidigungslinie gegen Cyberangriffe. Schulungen und Sensibilisierungsmaßnahmen können das Sicherheitsbewusstsein erhöhen. Du kannst Phishing-Simulationen und interaktive Trainings einsetzen, um deine Mitarbeiter auf potenzielle Bedrohungen vorzubereiten.

Eine Studie der ETH Zürich mit 14.000 Teilnehmern zeigt jedoch, dass viele Schulungsmaßnahmen keine signifikanten Verbesserungen im Verhalten der Mitarbeiter bewirken. Oft dienen diese Maßnahmen eher dazu, messbare Ergebnisse zu präsentieren, als die tatsächliche Sicherheit zu erhöhen. Dies bedeutet, dass du deine Schulungsstrategien regelmäßig überprüfen und anpassen solltest, um ihre Wirksamkeit zu maximieren.

Phishing-Simulationen können Schwachstellen im Verhalten deiner Mitarbeiter aufdecken.

Interaktive Trainings fördern ein besseres Verständnis für Sicherheitsrisiken.

Regelmäßige Anpassungen der Schulungsinhalte erhöhen die Effektivität.

Tipp: Kombiniere Schulungen mit technischen Maßnahmen wie MFA, um menschliche Fehler auszugleichen und die Sicherheit zu erhöhen.

Mit diesen erweiterten Sicherheitsmaßnahmen und Best Practices kannst du deine Zero-Trust-Strategie auf ein neues Niveau heben. Du stärkst nicht nur die Sicherheit deiner IT-Infrastruktur, sondern auch das Vertrauen deiner Mitarbeiter und Kunden.

Die Umsetzung von Zero Trust in Microsoft-Umgebungen erfordert klare Schritte. Du solltest mit der Absicherung von Identitäten durch MFA und Bedrohungserkennung beginnen. Danach schützt du Daten durch Klassifizierung und Verschlüsselung. Geräte und Netzwerke sicherst du mit Endpoint Manager und Segmentierung.

Vorteile: Zero Trust erhöht die Sicherheit, erfüllt Compliance-Anforderungen und verbessert die Governance.

Als IT-Entscheidungsträger solltest du regelmäßig Sicherheitsrichtlinien überprüfen, Mitarbeiter schulen und Microsoft-Tools optimal nutzen. So stärkst du die Resilienz deiner IT-Infrastruktur und schützt dein Unternehmen vor modernen Bedrohungen.

FAQ

Warum ist Zero Trust besser als herkömmliche Sicherheitsmodelle?

Zero Trust schützt dich besser, da es keine automatischen Vertrauensannahmen macht und die Zugriffsrechte streng kontrolliert. Es überprüft jede Anfrage und reduziert so die Angriffsfläche. Herkömmliche Modelle vertrauen oft internen Netzwerken, was Angreifern mehr Möglichkeiten bietet.

Wie hilft Zero Trust bei der Einhaltung von Compliance-Vorgaben?

Zero Trust unterstützt dich, indem es Daten klassifiziert, Zugriffe kontrolliert und Aktivitäten überwacht. Diese Maßnahmen erfüllen Anforderungen wie GDPR oder ISO 27001. Du kannst so Sicherheits- und Datenschutzrichtlinien einfacher umsetzen.

Welche Microsoft-Tools sind für Zero Trust besonders wichtig?

Azure AD, Microsoft Defender und Endpoint Manager sind zentrale Tools. Sie schützen Identitäten, Geräte und Netzwerke. Diese Lösungen arbeiten nahtlos zusammen und ermöglichen dir eine effektive Umsetzung der Zero-Trust-Prinzipien.

Kann ich Zero Trust auch in hybriden Arbeitsumgebungen einsetzen?

Ja, Zero Trust eignet sich ideal für hybride Arbeitsmodelle. Es schützt Remote-Zugriffe und Cloud-Dienste, indem es jede Anfrage überprüft. Du kannst so sicherstellen, dass nur autorisierte Benutzer und Geräte Zugriff erhalten.

Wie lange dauert die Implementierung von Zero Trust?

Die Dauer hängt von deiner IT-Infrastruktur ab. Mit Microsoft-Tools kannst du jedoch schrittweise vorgehen. Beginne mit Identitätsschutz und erweitere auf Geräte- und Netzwerksicherheit. Ein gut geplanter Ansatz spart dir Zeit.

Ist Zero Trust teuer in der Umsetzung?

Viele Microsoft-Sicherheitslösungen sind in bestehenden Lizenzen enthalten. Du kannst Zero Trust oft ohne zusätzliche Kosten umsetzen. Dies macht es zu einer wirtschaftlichen Wahl für Unternehmen jeder Größe.

Warum ist Multi-Faktor-Authentifizierung (MFA) so wichtig?

MFA schützt Benutzerkonten durch eine zusätzliche Sicherheitsebene. Es blockiert 99,9 % automatisierter Angriffe auf deine Assets. Du kannst so gestohlene Zugangsdaten unwirksam machen und die Sicherheit deiner IT-Infrastruktur erheblich erhöhen.

Wie kann ich meine Mitarbeiter auf Zero Trust vorbereiten?

Schule deine Mitarbeiter regelmäßig. Phishing-Simulationen und interaktive Trainings erhöhen das Sicherheitsbewusstsein. Kombiniere Schulungen mit technischen Maßnahmen wie MFA, um menschliche Fehler auszugleichen und die Sicherheit zu maximieren.

Was ist Zero Trust Security und wie wird es in Microsoft-Umgebungen implementiert?

Zero Trust Security ist ein Sicherheitsansatz, der davon ausgeht, dass Bedrohungen sowohl innerhalb als auch außerhalb des Netzwerks existieren. In Microsoft-Umgebungen wird dieser Ansatz durch die Implementierung von Zero Trust-Architekturen und -Modellen realisiert, die Mikrosegmentierung, Zugriffskontrollen und kontinuierliche Authentifizierung und Autorisierung beinhalten.

Welche Rolle spielt die Cloud in der Zero Trust-Architektur?

Die Cloud spielt eine zentrale Rolle in der Zero Trust-Architektur, da viele Anwendungen und Daten in Cloud-Umgebungen gehostet werden. Zero Trust Network Access (ZTNA) ermöglicht einen sicheren Zugriff auf diese Cloud-Ressourcen, unabhängig davon, wo sich der Benutzer befindet, und schützt gleichzeitig vertrauliche Daten vor unbefugtem Zugriff.

Was sind die Hauptprinzipien der Zero Trust-Sicherheitsarchitektur?

Die Hauptprinzipien der Zero Trust-Sicherheitsarchitektur umfassen die Verifizierung jedes Zugriffsversuchs, die Minimierung von Zugriffsrechten durch mikrosegmentierung, die Anwendung von Zero Trust-Richtlinien zur Kontrolle des Zugriffs auf Ressourcen und die kontinuierliche Überwachung und Anpassung der Sicherheitsmaßnahmen.

Wie unterstützt Zero Trust Network Access (ZTNA) die Cybersicherheit?

Zero Trust Network Access (ZTNA) verbessert die Cybersicherheit, indem es den Zugriff auf Anwendungen und Daten nur autorisierten Benutzern und Geräten ermöglicht, auch wenn sie sich außerhalb des Netzwerkperimeters befinden. Dies minimiert das Risiko von Kompromittierungen, da nur die minimal notwendigen Berechtigungen gewährt werden.

Welche Technologien werden häufig in einer Zero Trust-Architektur eingesetzt?

Zu den häufig eingesetzten Technologien in einer Zero Trust-Architektur gehören biometrische Daten für die Authentifizierung, VPNs für sicheren Zugriff, sowie Secure Access Service Edge (SASE) für die Bereitstellung von Sicherheitsdiensten in einem integrierten Ansatz.

Wie hilft die Mikrosegmentierung in der Zero Trust-Sicherheitsarchitektur?

Mikrosegmentierung hilft, das Unternehmensnetzwerk in kleinere, isolierte Segmente zu unterteilen, wodurch die lateral Bewegungen von Angreifern innerhalb des Netzwerks eingeschränkt werden. Dies trägt dazu bei, dass selbst wenn ein Bereich kompromittiert wird, die Auswirkungen auf andere Bereiche minimiert werden.

Was sind die Herausforderungen bei der Implementierung von Zero Trust in Unternehmen?

Zu den Herausforderungen bei der Implementierung von Zero Trust gehören die Notwendigkeit, bestehende Systeme und Prozesse zu überarbeiten, die Komplexität der Zugriffsverwaltung und die Notwendigkeit, alle Geräte und Anwendungen innerhalb und außerhalb des Netzwerks zu berücksichtigen. Eine klare Strategie und das Engagement des Managements sind entscheidend für den Erfolg.

Wie bewertet Forrester Research den Zero Trust-Ansatz?

Forrester Research hat den Zero Trust-Ansatz als eine der effektivsten Methoden zur Verbesserung der Cybersicherheit bewertet, da er die Annahme von Vertrauen in interne und externe Netzwerke in Frage stellt und stattdessen einen umfassenden Ansatz zur Sicherstellung des Zugriffs auf vertrauliche Daten propagiert.

Was ist der Unterschied zwischen Zero Trust und traditionellen Sicherheitsmodellen?

Der Hauptunterschied zwischen Zero Trust und traditionellen Sicherheitsmodellen liegt in der Annahme, dass Bedrohungen überall existieren können. Während traditionelle Modelle oft auf einen starken Netzwerkperimeter setzen, basiert Zero Trust auf dem Prinzip, dass alle Zugriffsversuche unabhängig von ihrem Ursprung überprüft werden müssen.