Hacking-Tools sind in der IT-Sicherheit unverzichtbar. Sie helfen dir, Schwachstellen zu finden, bevor Angreifer sie ausnutzen können. Angesichts von täglich 250.000 neuen Schadprogramm-Varianten und Schäden von über 266 Milliarden Euro allein im Jahr 2024 wird die Bedeutung dieser Tools deutlich. Über 40 Prozent der deutschen Unternehmen wurden bereits angegriffen, oft mit gravierenden Folgen. Dein Wissen über diese Werkzeuge stärkt nicht nur deine Fähigkeiten, sondern schützt auch Systeme effektiv. Mit dem richtigen Know-how und dem ultimativen Toolkit kannst du Sicherheitslücken schließen und Bedrohungen abwehren, bevor sie entstehen.

Tiktok failed to load.

Tiktok failed to load.Enable 3rd party cookies or use another browser

Wichtige Erkenntnisse

Hacking-Tools helfen, Schwächen in IT-Systemen zu finden und zu beheben.

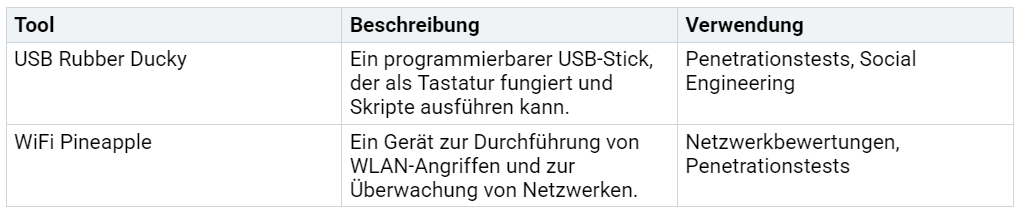

Geräte wie Raspberry Pi, USB Rubber Ducky und WiFi Pineapple sind nützlich für Tests und Überwachung.

Programme wie Metasploit, Nmap und Burp Suite finden Fehler in Netzwerken und Webseiten.

Tools wie Wireshark und Aircrack-ng prüfen den Datenverkehr und WLAN-Sicherheit.

Mit diesen Tools kann man Systeme schützen, wenn man sie richtig nutzt.

Hardware-Tools im ultimativen Toolkit

Raspberry Pi

Der Raspberry Pi ist ein vielseitiger Mini-Computer, der in deinem ultimativen Toolkit nicht fehlen darf. Mit seiner kompakten Größe und leistungsstarken Hardware eignet er sich perfekt für verschiedene Hacking- und Sicherheitsprojekte. Du kannst ihn als Plattform für Penetrationstests, Netzwerküberwachung oder sogar als Server für spezifische Aufgaben nutzen. Dank seiner Unterstützung für Linux-basierte Betriebssysteme wie Kali Linux kannst du zahlreiche Sicherheitswerkzeuge direkt darauf installieren.

Ein Beispiel für seine Anwendung ist die Einrichtung eines Honeypots, um Angreifer in einem kontrollierten Umfeld zu überwachen. Du kannst auch mit einem Raspberry Pi ein eigenes VPN erstellen, um deine Online-Aktivitäten zu schützen. Seine Vielseitigkeit macht ihn zu einem unverzichtbaren Werkzeug für jeden, der sich mit IT-Sicherheit beschäftigt.

USB Rubber Ducky

Der USB Rubber Ducky sieht aus wie ein gewöhnlicher USB-Stick, ist aber ein mächtiges Werkzeug für Penetrationstests und Social Engineering. Er fungiert als programmierbare Tastatur, die Skripte ausführen kann, sobald sie an einen Computer angeschlossen wird. Du kannst damit automatisierte Angriffe simulieren, um Sicherheitslücken in Systemen aufzudecken.

Ein typisches Szenario ist das Testen der Sicherheit eines Unternehmensnetzwerks. Du kannst den USB Rubber Ducky verwenden, um zu prüfen, ob Mitarbeiter auf unbekannte USB-Geräte reagieren und wie gut ihre Systeme gegen automatisierte Angriffe geschützt sind. Seine Fähigkeit, komplexe Skripte auszuführen, macht ihn zu einem wichtigen Bestandteil deines ultimativen Toolkits.

WiFi Pineapple

Das WiFi Pineapple ist ein spezialisiertes Gerät, das dir hilft, drahtlose Netzwerke zu analysieren und Schwachstellen aufzudecken. Es wurde entwickelt, um WLAN-Angriffe durchzuführen und Netzwerkaktivitäten zu überwachen. Mit diesem Tool kannst du Sicherheitslücken in WLAN-Netzwerken identifizieren und zeigen, wie Angreifer Daten abfangen oder manipulieren könnten.

Ein Beispiel für seine Anwendung ist die Durchführung eines Man-in-the-Middle-Angriffs in einem Testnetzwerk. Du kannst damit prüfen, ob sensible Daten unverschlüsselt übertragen werden oder ob Benutzer auf gefälschte Access Points hereinfallen. Das WiFi Pineapple ist besonders nützlich für Penetrationstests und Netzwerkbewertungen.

Tipp: Kombiniere den USB Rubber Ducky und das WiFi Pineapple, um umfassende Tests durchzuführen. Beide Tools ergänzen sich perfekt und bieten dir eine breite Palette an Möglichkeiten, Sicherheitslücken zu erkennen.

Vergleich der Tools

Mit diesen Hardware-Tools kannst du dein ultimatives Toolkit erweitern und gezielt Sicherheitslücken aufdecken. Sie bieten dir die Möglichkeit, sowohl technische als auch menschliche Schwachstellen zu testen und so die Sicherheit deiner Systeme zu verbessern.

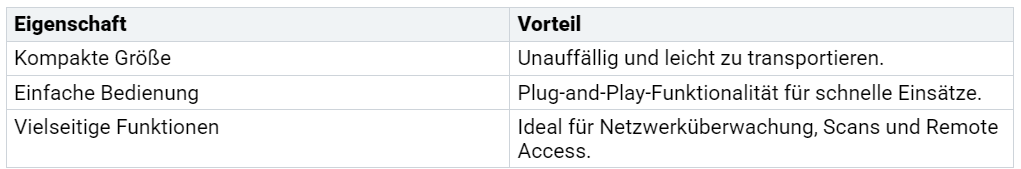

LAN Turtle

Der LAN Turtle ist ein unscheinbares, aber äußerst mächtiges Werkzeug für Netzwerktests und Sicherheitsanalysen. Auf den ersten Blick sieht er aus wie ein gewöhnlicher Ethernet-Adapter, doch in Wirklichkeit verbirgt sich darin ein vielseitiges Hacking-Tool. Du kannst ihn direkt an einen Netzwerkanschluss anschließen, um verdeckte Tests durchzuführen oder Netzwerkdaten zu analysieren.

Funktionen und Einsatzmöglichkeiten

Der LAN Turtle bietet dir eine Vielzahl von Funktionen, die speziell für Penetrationstests und Netzwerküberwachung entwickelt wurden:

Remote Access: Du kannst den LAN Turtle so konfigurieren, dass er eine Verbindung zu einem Remote-Server herstellt. Dadurch erhältst du Zugriff auf das Netzwerk, selbst wenn du nicht vor Ort bist.

Man-in-the-Middle-Angriffe: Mit diesem Tool kannst du den Datenverkehr zwischen Geräten abfangen und analysieren. Das hilft dir, Schwachstellen in der Netzwerkkommunikation zu identifizieren.

Netzwerk-Scanning: Der LAN Turtle kann Netzwerke scannen, um offene Ports, aktive Geräte und potenzielle Schwachstellen zu finden.

Automatisierte Skripte: Du kannst benutzerdefinierte Skripte erstellen, um wiederkehrende Aufgaben zu automatisieren.

Beispielanwendung

Stell dir vor, du führst einen Penetrationstest in einem Unternehmensnetzwerk durch. Du schließt den LAN Turtle an einen ungesicherten Netzwerkanschluss an. Innerhalb weniger Minuten kannst du den Netzwerkverkehr überwachen, Schwachstellen identifizieren und Berichte erstellen.

Hinweis: Der LAN Turtle ist besonders nützlich für Tests in physischen Netzwerken. Er zeigt dir, wie leicht ein Angreifer ungesicherte Anschlüsse ausnutzen könnte.

Vorteile auf einen Blick

Mit dem LAN Turtle kannst du Sicherheitslücken in Netzwerken effektiv aufdecken. Dieses Tool gehört in jedes professionelle Toolkit für Penetrationstests.

Proxmark3

Der Proxmark3 ist ein unverzichtbares Werkzeug für die Analyse und Manipulation von RFID- und NFC-Systemen. Dieses Gerät wurde speziell für Sicherheitsforscher entwickelt, die Schwachstellen in kontaktlosen Zugangssystemen und Karten aufdecken möchten.

Funktionen und Einsatzmöglichkeiten

Der Proxmark3 bietet dir eine breite Palette an Funktionen, die dir bei der Arbeit mit RFID- und NFC-Technologien helfen:

Lesen und Schreiben von RFID-Daten: Du kannst RFID-Tags auslesen, analysieren und sogar klonen.

Protokollanalyse: Der Proxmark3 unterstützt verschiedene Protokolle wie ISO 14443 und ISO 15693. Damit kannst du die Kommunikation zwischen Karten und Lesegeräten untersuchen.

Simulation von Karten: Du kannst den Proxmark3 als virtuelle Karte verwenden, um Zugangssysteme zu testen.

Angriffe auf Zugangssysteme: Mit diesem Tool kannst du Schwachstellen in Zutrittskontrollsystemen aufdecken, etwa durch Replay-Angriffe oder das Klonen von Karten.

Beispielanwendung

Angenommen, du möchtest die Sicherheit eines kontaktlosen Zugangssystems in einem Bürogebäude testen. Mit dem Proxmark3 kannst du die RFID-Karten der Mitarbeiter analysieren. Du findest heraus, ob die verwendete Verschlüsselung sicher ist oder ob die Karten leicht geklont werden können.

Tipp: Der Proxmark3 eignet sich hervorragend für die Schulung von Sicherheitsteams. Du kannst damit zeigen, wie Angreifer RFID-Systeme ausnutzen könnten und welche Maßnahmen dagegen helfen.

Vorteile auf einen Blick

Mit dem Proxmark3 kannst du die Sicherheit von RFID- und NFC-Systemen umfassend bewerten. Dieses Tool ist ein Muss für jeden, der sich mit Zugangskontrollsystemen und deren Schwachstellen beschäftigt.

Software-Tools für Penetration Testing

Metasploit Framework

Das Metasploit Framework ist eines der bekanntesten Tools für Penetration Testing. Es bietet dir eine umfassende Plattform, um Schwachstellen in Systemen zu identifizieren und zu testen. Mit Metasploit kannst du gezielt Exploits ausführen, um Sicherheitslücken zu simulieren und deren Auswirkungen zu analysieren.

Funktionen und Vorteile

Modularer Aufbau: Metasploit enthält hunderte Module, die du für verschiedene Szenarien nutzen kannst.

Payloads und Exploits: Du kannst Payloads erstellen, die dir Zugang zu Systemen verschaffen, und Exploits testen, um Schwachstellen zu bewerten.

Automatisierung: Das Framework ermöglicht dir, wiederkehrende Aufgaben zu automatisieren und Zeit zu sparen.

Beispielanwendung

Stell dir vor, du führst einen Penetrationstest durch und entdeckst ein System mit einer veralteten Softwareversion. Mit Metasploit kannst du gezielt prüfen, ob diese Schwachstelle ausgenutzt werden kann. Du wählst einen passenden Exploit aus, führst ihn aus und analysierst die Ergebnisse.

Tipp: Metasploit ist besonders nützlich, wenn du Schwachstellen praktisch demonstrieren möchtest. Es zeigt dir, wie ein Angreifer vorgehen könnte und hilft dir, effektive Gegenmaßnahmen zu entwickeln.

Nmap

Das Network Mapper Tool (Nmap) ist ein unverzichtbares Werkzeug für die Netzwerkanalyse. Es hilft dir, Netzwerke zu scannen und detaillierte Informationen über Hosts, Dienste und offene Ports zu sammeln. Nmap ist schnell, flexibel und wird weltweit von Sicherheitsexperten eingesetzt.

Funktionen und Vorteile

Port-Scanning: Nmap zeigt dir, welche Ports auf einem Gerät geöffnet sind und welche Dienste darauf laufen.

Betriebssystem-Erkennung: Du kannst herausfinden, welches Betriebssystem ein Host verwendet.

Skripting-Engine: Mit der NSE (Nmap Scripting Engine) kannst du benutzerdefinierte Scans durchführen und spezifische Schwachstellen testen.

Beispielanwendung

Du möchtest die Sicherheit eines Unternehmensnetzwerks bewerten. Mit Nmap scannst du das Netzwerk und identifizierst Geräte mit offenen Ports. Du findest einen Server, der auf einem unsicheren Protokoll läuft. Diese Information hilft dir, gezielte Maßnahmen zur Verbesserung der Sicherheit vorzuschlagen.

Hinweis: Nmap ist ein essenzieller Bestandteil deines ultimativen Toolkits. Es liefert dir die Grundlage für weitere Analysen und Tests.

Burp Suite

Die Burp Suite ist ein leistungsstarkes Tool für das Testen von Webanwendungen. Sie hilft dir, Schwachstellen wie SQL-Injections, Cross-Site-Scripting und unsichere Authentifizierungen aufzudecken. Mit ihrer flexiblen Benutzeroberfläche kannst du sowohl automatisierte als auch manuelle Tests durchführen.

Funktionen und Vorteile

Proxy-Funktion: Burp Suite ermöglicht dir, den Datenverkehr zwischen Browser und Server zu analysieren und zu manipulieren.

Scanner: Der integrierte Scanner identifiziert Schwachstellen in Webanwendungen.

Erweiterbarkeit: Du kannst Plugins hinzufügen, um die Funktionalität zu erweitern.

Beispielanwendung

Du testest die Sicherheit einer E-Commerce-Website. Mit Burp Suite analysierst du den Login-Prozess und entdeckst, dass die Anwendung anfällig für SQL-Injections ist. Du dokumentierst die Schwachstelle und schlägst Maßnahmen zur Behebung vor.

Tipp: Burp Suite ist ideal für detaillierte Tests von Webanwendungen. Es hilft dir, Sicherheitslücken zu finden, bevor sie von Angreifern ausgenutzt werden.

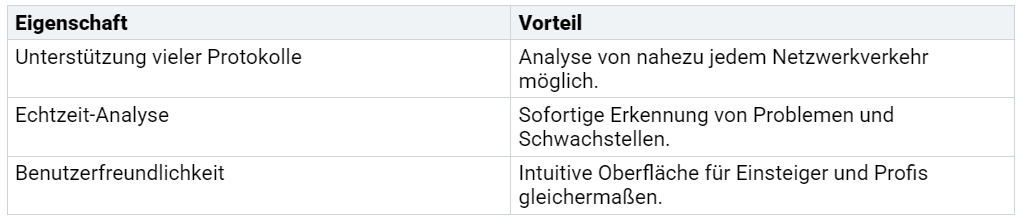

Wireshark

Wireshark ist eines der bekanntesten Tools für die Analyse von Netzwerkverkehr. Es ermöglicht dir, Datenpakete in Echtzeit mitzuschneiden und detailliert zu untersuchen. Dieses Tool wird weltweit von Sicherheitsexperten, Netzwerkadministratoren und IT-Forensikern genutzt. Mit Wireshark kannst du Schwachstellen in Netzwerken aufdecken, verdächtige Aktivitäten erkennen und die Sicherheit deiner Systeme verbessern.

Funktionen und Vorteile

Wireshark bietet dir eine Vielzahl von Funktionen, die es zu einem unverzichtbaren Werkzeug machen:

Echtzeit-Analyse: Du kannst den gesamten Netzwerkverkehr in Echtzeit überwachen.

Protokoll-Unterstützung: Das Tool unterstützt hunderte Protokolle wie TCP, UDP, HTTP und viele mehr.

Filteroptionen: Mit leistungsstarken Filtern kannst du gezielt nach bestimmten Datenpaketen suchen.

Grafische Darstellung: Wireshark bietet dir eine übersichtliche Benutzeroberfläche, die komplexe Daten leicht verständlich macht.

Export-Funktion: Du kannst die analysierten Daten speichern und Berichte erstellen.

Beispielanwendung

Stell dir vor, ein Netzwerk in deinem Unternehmen zeigt ungewöhnliches Verhalten. Mit Wireshark kannst du den Datenverkehr mitschneiden und analysieren. Du entdeckst, dass ein Gerät regelmäßig Daten an eine unbekannte IP-Adresse sendet. Diese Information hilft dir, die Ursache des Problems zu finden und Sicherheitsmaßnahmen zu ergreifen.

Tipp: Nutze die Filterfunktion von Wireshark, um gezielt nach verdächtigen Aktivitäten zu suchen. Zum Beispiel kannst du nach unverschlüsselten HTTP-Datenpaketen filtern, um potenzielle Sicherheitsrisiken zu identifizieren.

Vorteile auf einen Blick

Mit Wireshark kannst du Netzwerke bis ins kleinste Detail analysieren. Dieses Tool ist ein Muss für jeden, der die Sicherheit von Netzwerken verbessern möchte.

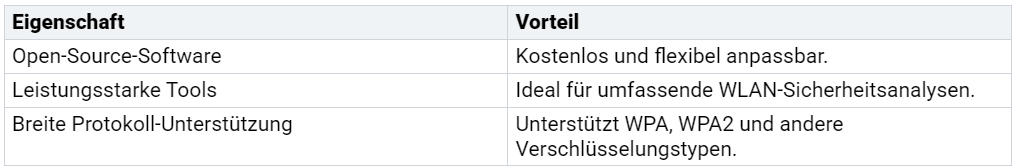

Aircrack-ng

Aircrack-ng ist ein leistungsstarkes Toolkit für die Analyse und das Knacken von WLAN-Verschlüsselungen. Es wird häufig von Sicherheitsexperten genutzt, um Schwachstellen in drahtlosen Netzwerken zu identifizieren. Mit Aircrack-ng kannst du testen, wie sicher ein WLAN-Netzwerk wirklich ist.

Funktionen und Vorteile

Aircrack-ng bietet dir eine breite Palette an Funktionen, die speziell für die Sicherheitsbewertung von WLANs entwickelt wurden:

Handshake-Capturing: Du kannst Verbindungsversuche zwischen Geräten und Access Points aufzeichnen.

Passwort-Cracking: Das Tool ermöglicht dir, WPA- und WPA2-Passwörter zu knacken.

Netzwerk-Scanning: Du kannst drahtlose Netzwerke scannen und Informationen wie SSIDs, Signalstärke und Verschlüsselungstypen sammeln.

Replay-Angriffe: Mit Aircrack-ng kannst du gezielte Angriffe simulieren, um Schwachstellen in der Konfiguration eines Netzwerks aufzudecken.

Beispielanwendung

Angenommen, du möchtest die Sicherheit eines WLANs in deinem Büro testen. Mit Aircrack-ng kannst du den Handshake des Netzwerks aufzeichnen und prüfen, ob das verwendete Passwort sicher genug ist. Du stellst fest, dass das Passwort leicht zu erraten ist. Diese Erkenntnis hilft dir, die Sicherheit des Netzwerks zu verbessern.

Hinweis: Aircrack-ng sollte nur in Netzwerken verwendet werden, für die du die Erlaubnis hast. Unbefugtes Eindringen in fremde Netzwerke ist illegal.

Vorteile auf einen Blick

Aircrack-ng ist ein unverzichtbares Werkzeug für die Sicherheitsbewertung von drahtlosen Netzwerken. Es zeigt dir, wie sicher ein WLAN wirklich ist und hilft dir, potenzielle Schwachstellen zu beheben.

Tipp: Kombiniere Aircrack-ng mit Tools wie Wireshark, um eine umfassende Analyse von Netzwerken durchzuführen. Beide Tools ergänzen sich perfekt und bieten dir tiefgehende Einblicke in die Sicherheit deiner Systeme.

Tools für Passwort-Cracking

John the Ripper

John the Ripper ist eines der ältesten und bekanntesten Tools für Passwort-Cracking. Es wurde ursprünglich für Unix-Systeme entwickelt, unterstützt heute jedoch viele Plattformen und Hash-Algorithmen. Dieses Tool hilft dir, die Sicherheit von Passwörtern zu testen und Schwachstellen im Passwortmanagement aufzudecken.

Funktionen und Vorteile:

Wörterbuchangriffe: John the Ripper nutzt Wörterbücher, um gängige Passwörter schnell zu knacken.

Regelbasierte Angriffe: Es kann Passwörter durch Kombinationen und Variationen von Wörtern erraten.

Hybride Methoden: Das Tool kombiniert Wörterbuch- und Brute-Force-Angriffe für maximale Effizienz.

Tipp: Nutze John the Ripper, um schwache Passwörter in deinem System zu identifizieren und durch stärkere zu ersetzen.

Hashcat

Hashcat ist ein leistungsstarkes Tool, das speziell für das Cracking von Hashes entwickelt wurde. Es nutzt die Rechenleistung von GPUs, um Passwörter schneller zu entschlüsseln als CPU-basierte Tools.

Funktionen und Vorteile:

Unterstützung vieler Algorithmen: Hashcat arbeitet mit MD5, SHA-1, NTLM und vielen weiteren Hash-Typen.

Hohe Geschwindigkeit: Dank GPU-Unterstützung kannst du Millionen von Kombinationen pro Sekunde testen.

Flexibilität: Du kannst verschiedene Angriffsmodi wie Wörterbuch-, Masken- oder Brute-Force-Angriffe nutzen.

Beispielanwendung:

Du möchtest die Sicherheit eines Active Directory prüfen. Mit Hashcat analysierst du die Passwort-Hashes der Benutzer und findest heraus, wie viele davon schwache Muster verwenden.

Hinweis: Hashcat ist ideal für groß angelegte Tests in Unternehmensumgebungen.

Hydra

Hydra ist ein vielseitiges Tool, das sich auf das Cracking von Passwörtern über Netzwerkprotokolle spezialisiert hat. Es eignet sich besonders für Penetrationstests, bei denen du die Sicherheit von Login-Systemen überprüfen möchtest.

Funktionen und Vorteile:

Breite Protokollunterstützung: Hydra unterstützt FTP, SSH, HTTP, RDP und viele weitere Protokolle.

Schnelligkeit: Das Tool kann mehrere Login-Versuche gleichzeitig durchführen.

Anpassbarkeit: Du kannst benutzerdefinierte Wörterbücher und Parameter verwenden.

Beispielanwendung:

Du testest die Sicherheit eines Webportals. Hydra prüft, ob das System gegen Brute-Force-Angriffe geschützt ist. Es zeigt dir, ob Rate-Limiting oder andere Schutzmaßnahmen aktiv sind.

Tipp: Verwende Hydra nur in autorisierten Testszenarien. Unbefugte Nutzung ist illegal.

Tools für Web Application Hacking

OWASP ZAP

Das OWASP Zed Attack Proxy (ZAP) ist ein unverzichtbares Tool für das Testen von Webanwendungen. Es wurde speziell für Sicherheitsexperten entwickelt, um Schwachstellen in Webanwendungen zu identifizieren. Mit ZAP kannst du automatisierte und manuelle Tests durchführen, um Sicherheitslücken wie SQL-Injections, Cross-Site-Scripting (XSS) oder unsichere Authentifizierungen aufzudecken.

Funktionen und Vorteile:

Proxy-Funktion: ZAP analysiert den Datenverkehr zwischen deinem Browser und dem Server.

Automatisierte Scans: Das Tool durchsucht deine Webanwendung nach bekannten Schwachstellen.

Manuelle Tests: Du kannst gezielt Anfragen manipulieren und Sicherheitslücken aufdecken.

Tipp: Nutze ZAP, um regelmäßig die Sicherheit deiner Webanwendungen zu überprüfen. Es hilft dir, Schwachstellen frühzeitig zu erkennen und zu beheben.

Beispielanwendung:

Du testest eine neue Webanwendung. Mit ZAP führst du einen automatisierten Scan durch und entdeckst, dass die Anwendung anfällig für XSS-Angriffe ist. Diese Information ermöglicht dir, die Sicherheitslücke zu schließen, bevor sie ausgenutzt wird.

SQLmap

SQLmap ist ein leistungsstarkes Open-Source-Tool, das speziell für die Identifizierung und Ausnutzung von SQL-Injections entwickelt wurde. Es automatisiert den Prozess und spart dir wertvolle Zeit bei der Sicherheitsbewertung von Datenbanken.

Funktionen und Vorteile:

Automatische Erkennung: SQLmap erkennt verschiedene Arten von SQL-Injections.

Datenbank-Extraktion: Du kannst Datenbanken auslesen und analysieren.

Bypass-Techniken: Das Tool umgeht Sicherheitsmechanismen wie Firewalls.

Beispielanwendung:

Du möchtest die Sicherheit einer Datenbank testen. SQLmap zeigt dir, dass eine unsichere Eingabe in einem Formular zu einer SQL-Injection führen kann. Diese Erkenntnis hilft dir, die Eingabevalidierung zu verbessern.

Hinweis: SQLmap ist ein mächtiges Werkzeug. Verwende es nur in autorisierten Testszenarien.

Nikto

Nikto ist ein Webserver-Scanner, der dir hilft, Schwachstellen in Webservern und deren Konfigurationen zu finden. Es ist einfach zu bedienen und liefert dir schnelle Ergebnisse.

Funktionen und Vorteile:

Erkennung von Schwachstellen: Nikto prüft auf veraltete Software, unsichere Konfigurationen und bekannte Sicherheitslücken.

Unterstützung vieler Protokolle: Das Tool arbeitet mit HTTP, HTTPS und anderen Protokollen.

Berichtsfunktion: Du erhältst klare Berichte über die gefundenen Schwachstellen.

Beispielanwendung:

Du analysierst einen Webserver und stellst fest, dass eine veraltete Apache-Version verwendet wird. Nikto zeigt dir, welche Sicherheitslücken dadurch entstehen könnten.

Tipp: Kombiniere Nikto mit anderen Tools wie OWASP ZAP, um eine umfassende Sicherheitsbewertung durchzuführen.

Netzwerk-Analyse im ultimativen Toolkit

Tcpdump

Tcpdump ist ein leistungsstarkes Kommandozeilen-Tool, das dir hilft, Netzwerkverkehr in Echtzeit zu analysieren. Es eignet sich besonders für schnelle und präzise Analysen in komplexen Netzwerken. Mit Tcpdump kannst du Datenpakete mitschneiden und gezielt nach bestimmten Protokollen oder IP-Adressen filtern.

Funktionen und Vorteile:

Echtzeit-Überwachung: Du kannst den gesamten Datenverkehr eines Netzwerks live verfolgen.

Filteroptionen: Mit gezielten Filtern analysierst du nur die relevanten Datenpakete.

Export-Funktion: Die aufgezeichneten Daten kannst du speichern und später weiterverarbeiten.

Beispielanwendung:

Stell dir vor, ein Server in deinem Netzwerk reagiert ungewöhnlich langsam. Mit Tcpdump kannst du den Datenverkehr analysieren und herausfinden, ob ein bestimmtes Gerät übermäßig viele Anfragen sendet. Dieses Wissen hilft dir, das Problem schnell zu beheben.

Tipp: Kombiniere Tcpdump mit Wireshark, um die aufgezeichneten Daten grafisch darzustellen und noch detailliertere Einblicke zu erhalten.

Ettercap

Ettercap ist ein vielseitiges Tool für Man-in-the-Middle-Angriffe und Netzwerküberwachung. Es ermöglicht dir, den Datenverkehr zwischen Geräten zu manipulieren und Schwachstellen in der Kommunikation aufzudecken.

Funktionen und Vorteile:

Protokollanalyse: Ettercap unterstützt viele Protokolle wie HTTP, HTTPS und FTP.

Angriffs-Simulation: Du kannst gezielt Angriffe wie DNS-Spoofing oder ARP-Spoofing testen.

Plug-in-Unterstützung: Mit Plugins erweiterst du die Funktionalität des Tools.

Beispielanwendung:

Du möchtest prüfen, ob sensible Daten in deinem Netzwerk unverschlüsselt übertragen werden. Mit Ettercap kannst du den Datenverkehr abfangen und analysieren. So erkennst du, ob Passwörter oder andere vertrauliche Informationen gefährdet sind.

Hinweis: Nutze Ettercap nur in autorisierten Testumgebungen, um die Sicherheit deines Netzwerks zu verbessern.

Netcat

Netcat, oft als das "Schweizer Taschenmesser" der Netzwerkanalyse bezeichnet, ist ein vielseitiges Tool für den Datenaustausch und die Fehlersuche in Netzwerken. Es ermöglicht dir, Verbindungen zu testen, Daten zu senden und Ports zu scannen.

Funktionen und Vorteile:

Port-Scanning: Netcat zeigt dir, welche Ports auf einem Gerät geöffnet sind.

Datenübertragung: Du kannst Dateien direkt zwischen Geräten übertragen.

Verbindungsprüfung: Teste, ob ein bestimmter Port erreichbar ist.

Beispielanwendung:

Angenommen, du möchtest prüfen, ob ein Webserver auf Port 80 erreichbar ist. Mit Netcat kannst du eine Verbindung herstellen und die Antwort des Servers analysieren. Dieses Tool hilft dir, Netzwerkprobleme schnell zu diagnostizieren.

Tipp: Netcat eignet sich hervorragend für Skripte und Automatisierungen in der Netzwerkanalyse.

Mit diesen Tools im ultimativen Toolkit kannst du Netzwerke effizient analysieren und Schwachstellen gezielt aufdecken. Sie bieten dir die Möglichkeit, Probleme zu erkennen, bevor sie zu echten Bedrohungen werden.

Tools für Exploit-Entwicklung

Immunity Debugger

Der Immunity Debugger ist ein leistungsstarkes Werkzeug, das dir hilft, Schwachstellen in Software zu finden und Exploits zu entwickeln. Es wurde speziell für Sicherheitsforscher und Penetrationstester entwickelt. Mit diesem Tool kannst du Programme analysieren, Fehler im Code aufspüren und Schwachstellen gezielt testen.

Funktionen und Vorteile:

Echtzeit-Debugging: Du kannst Programme während ihrer Ausführung analysieren und Fehler direkt identifizieren.

Erweiterbarkeit: Mit Python-Skripten kannst du den Debugger an deine Bedürfnisse anpassen.

Visualisierung: Immunity Debugger bietet dir eine übersichtliche grafische Oberfläche, die komplexe Daten leicht verständlich macht.

Tipp: Nutze Immunity Debugger, um gezielt nach Schwachstellen in Anwendungen zu suchen. Es hilft dir, Exploits sicher und effektiv zu testen.

Beispielanwendung:

Du analysierst eine Anwendung, die regelmäßig abstürzt. Mit Immunity Debugger findest du heraus, dass ein Pufferüberlauf die Ursache ist. Diese Information ermöglicht dir, einen Exploit zu entwickeln oder die Schwachstelle zu beheben.

Ghidra

Ghidra ist ein Open-Source-Tool für Reverse Engineering, das von der NSA entwickelt wurde. Es hilft dir, den Code von Programmen zu analysieren und Schwachstellen zu identifizieren. Ghidra eignet sich besonders für die Analyse von Malware und die Entwicklung von Exploits.

Funktionen und Vorteile:

Disassembler: Ghidra wandelt Maschinencode in lesbaren Code um.

Interaktive Analyse: Du kannst den Code Schritt für Schritt untersuchen und kommentieren.

Teamarbeit: Mehrere Nutzer können gleichzeitig an einem Projekt arbeiten.

Hinweis: Ghidra ist ideal, wenn du komplexe Software analysieren möchtest. Es bietet dir eine Vielzahl von Funktionen, um Schwachstellen zu finden.

Beispielanwendung:

Du möchtest die Funktionsweise einer unbekannten Malware verstehen. Mit Ghidra analysierst du den Code und entdeckst, wie die Malware Daten stiehlt. Diese Erkenntnisse helfen dir, effektive Gegenmaßnahmen zu entwickeln.

Radare2

Radare2 ist ein weiteres leistungsstarkes Tool für Reverse Engineering und Exploit-Entwicklung. Es ist besonders bei erfahrenen Sicherheitsforschern beliebt, da es eine Vielzahl von Funktionen bietet und vollständig anpassbar ist.

Funktionen und Vorteile:

Hex-Editor: Du kannst Binärdateien direkt bearbeiten.

Skripting: Radare2 unterstützt Skripte, um wiederkehrende Aufgaben zu automatisieren.

Plattformunabhängigkeit: Das Tool läuft auf verschiedenen Betriebssystemen.

Tipp: Radare2 eignet sich hervorragend für die Analyse von Binärdateien und die Entwicklung von Exploits. Es erfordert jedoch etwas Einarbeitungszeit.

Beispielanwendung:

Du analysierst eine Binärdatei, die verdächtige Aktivitäten zeigt. Mit Radare2 findest du heraus, dass die Datei eine Schwachstelle enthält, die ein Angreifer ausnutzen könnte. Diese Information hilft dir, die Sicherheitslücke zu schließen.

Tools für Social Engineering

Social-Engineer Toolkit (SET)

Das Social-Engineer Toolkit (SET) ist ein unverzichtbares Werkzeug, wenn du die menschliche Komponente in der IT-Sicherheit testen möchtest. Dieses Tool wurde speziell für Social-Engineering-Angriffe entwickelt und bietet dir eine Vielzahl von Funktionen, um Schwachstellen im menschlichen Verhalten aufzudecken.

Funktionen und Vorteile

Phishing-Simulationen: SET ermöglicht dir, täuschend echte Phishing-Seiten zu erstellen. Du kannst testen, wie viele Personen auf gefälschte Links klicken oder sensible Daten eingeben.

USB-Angriffe: Mit SET kannst du USB-Sticks präparieren, die beim Einstecken automatisch Skripte ausführen.

E-Mail-Spoofing: Du kannst gefälschte E-Mails senden, um die Reaktion deiner Zielgruppe zu analysieren.

Beispielanwendung

Stell dir vor, du möchtest die Sicherheitsbewusstheit deiner Kollegen testen. Du erstellst mit SET eine gefälschte Login-Seite für das Firmenportal und sendest eine E-Mail mit einem Link zu dieser Seite. Die Ergebnisse zeigen dir, wie viele Personen auf die Phishing-Seite hereinfallen.

Tipp: Nutze SET, um Schwachstellen im menschlichen Verhalten zu identifizieren und gezielte Schulungen anzubieten. So kannst du die Sicherheitskultur in deinem Unternehmen verbessern.

Maltego

Maltego ist ein leistungsstarkes Tool für Open Source Intelligence (OSINT). Es hilft dir, öffentlich zugängliche Informationen zu sammeln und Beziehungen zwischen Daten zu visualisieren. Mit Maltego kannst du Schwachstellen in der Informationssicherheit aufdecken und gezielte Maßnahmen ergreifen.

Funktionen und Vorteile

Datenanalyse: Maltego sammelt Informationen aus verschiedenen Quellen wie Social Media, Domains und IP-Adressen.

Visualisierung: Das Tool stellt die Beziehungen zwischen Daten grafisch dar, was dir hilft, komplexe Zusammenhänge zu verstehen.

Erweiterbarkeit: Du kannst eigene Module hinzufügen, um die Funktionalität zu erweitern.

Beispielanwendung

Angenommen, du möchtest die digitale Präsenz eines Unternehmens analysieren. Mit Maltego findest du heraus, welche Domains, E-Mail-Adressen und Social-Media-Profile mit dem Unternehmen verbunden sind. Diese Informationen helfen dir, potenzielle Schwachstellen zu identifizieren.

Hinweis: Maltego eignet sich hervorragend, um Sicherheitslücken in der Informationsstruktur eines Unternehmens aufzudecken. Es zeigt dir, wie Angreifer öffentlich zugängliche Daten nutzen könnten.

Tools für Anonymität und Datenschutz

Tor Browser

Der Tor Browser ist eines der bekanntesten Werkzeuge, um deine Online-Privatsphäre zu schützen. Er leitet deinen Internetverkehr über ein Netzwerk von Servern, die als "Relays" bezeichnet werden. Dadurch wird deine IP-Adresse verschleiert und deine Aktivitäten bleiben anonym.

Mit dem Tor Browser kannst du auf das sogenannte Darknet zugreifen, aber auch im normalen Internet sicherer surfen. Besonders nützlich ist er, wenn du in Ländern mit eingeschränkter Meinungsfreiheit arbeitest oder deine Daten vor neugierigen Blicken schützen möchtest.

Tipp: Nutze den Tor Browser in Kombination mit einem VPN, um deine Anonymität weiter zu erhöhen.

Tails OS

Tails OS ist ein Betriebssystem, das speziell für Anonymität und Datenschutz entwickelt wurde. Es läuft direkt von einem USB-Stick oder einer DVD, ohne Spuren auf deinem Computer zu hinterlassen. Tails OS nutzt standardmäßig den Tor Browser und verschlüsselt deine Daten, um deine Privatsphäre zu schützen.

Dieses Betriebssystem eignet sich ideal für Situationen, in denen du sensible Informationen verarbeiten musst. Zum Beispiel kannst du Tails OS verwenden, um sicher mit Whistleblowern zu kommunizieren oder vertrauliche Dokumente zu bearbeiten.

Hinweis: Tails OS ist besonders nützlich, wenn du auf öffentlichen Computern arbeitest oder deine Aktivitäten vollständig anonym halten möchtest.

VPN-Tools

VPN-Tools (Virtual Private Networks) sind essenziell, um deine Internetverbindung zu verschlüsseln und deine IP-Adresse zu verbergen. Sie schützen dich vor Überwachung und ermöglichen dir den Zugriff auf Inhalte, die in deinem Land blockiert sind.

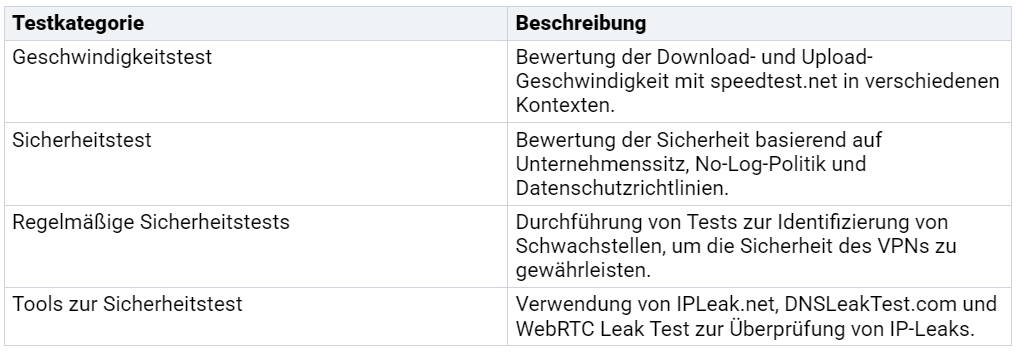

Bei der Auswahl eines VPNs solltest du auf Geschwindigkeit, Sicherheit und Datenschutzrichtlinien achten. Hier sind einige wichtige Testkategorien, die dir helfen, die Zuverlässigkeit eines VPNs zu bewerten:

Ein gutes VPN schützt dich nicht nur vor Datenlecks, sondern verbessert auch deine Sicherheit in öffentlichen WLANs. Wähle ein VPN, das regelmäßig auf Schwachstellen getestet wird und eine strikte No-Log-Politik verfolgt.

Tipp: Kombiniere ein VPN mit Tails OS oder dem Tor Browser, um deine Privatsphäre auf ein neues Level zu heben.

Tools für Mobile Hacking

Drozer

Drozer ist ein unverzichtbares Tool, wenn du die Sicherheit von Android-Anwendungen testen möchtest. Es wurde speziell für Penetrationstests entwickelt und bietet dir eine umfassende Plattform, um Schwachstellen in mobilen Apps zu identifizieren.

Funktionen und Vorteile

Analyse von Android-Apps: Drozer hilft dir, Sicherheitslücken in der Kommunikation zwischen Apps und dem Betriebssystem zu finden.

Exploit-Tests: Du kannst gezielt Schwachstellen ausnutzen, um die Sicherheit einer App zu bewerten.

Modularer Aufbau: Drozer bietet dir verschiedene Module, die du je nach Bedarf einsetzen kannst.

Beispielanwendung

Du möchtest prüfen, ob eine App sensible Daten unverschlüsselt speichert. Mit Drozer analysierst du die App und findest heraus, dass sie Passwörter im Klartext speichert. Diese Erkenntnis hilft dir, die Sicherheitslücke zu melden und zu beheben.

Tipp: Drozer eignet sich besonders für Entwickler, die ihre Apps vor der Veröffentlichung auf Schwachstellen testen möchten.

APKTool

Mit APKTool kannst du Android-Apps dekompilieren und analysieren. Dieses Tool ist ideal, wenn du den Code einer App untersuchen oder Änderungen vornehmen möchtest.

Funktionen und Vorteile

Dekompilierung: APKTool wandelt den Bytecode einer App in lesbaren Code um.

Rekompilierung: Nach Änderungen kannst du die App wieder in ihre ursprüngliche Form bringen.

Fehlersuche: Du kannst Fehler im Code finden und beheben.

Beispielanwendung

Stell dir vor, du möchtest die Sicherheitsmechanismen einer App verstehen. Mit APKTool dekompilierst du die App und analysierst den Code. Du entdeckst, dass die App keine sichere Verschlüsselung verwendet.

Hinweis: Nutze APKTool nur für autorisierte Tests. Unbefugte Analysen sind illegal.

Frida

Frida ist ein dynamisches Instrumentierungs-Toolkit, das dir ermöglicht, Apps in Echtzeit zu analysieren und zu manipulieren. Es ist besonders nützlich, wenn du die Laufzeitverhalten von Apps untersuchen möchtest.

Funktionen und Vorteile

Echtzeit-Analyse: Du kannst den Code einer App während der Ausführung untersuchen.

Manipulation: Frida erlaubt dir, Funktionen zu überschreiben oder zu ändern.

Plattformübergreifend: Das Tool funktioniert auf Android und iOS.

Beispielanwendung

Du möchtest prüfen, ob eine App sensible Daten an einen externen Server sendet. Mit Frida analysierst du die Netzwerkkommunikation und entdeckst, dass die App unverschlüsselte Daten überträgt.

Tipp: Frida ist ideal für fortgeschrittene Sicherheitsforscher, die tief in die Funktionsweise von Apps eintauchen möchten.

Tools für Forensik und Malware-Analyse

Autopsy

Mit Autopsy kannst du digitale Spuren analysieren und Sicherheitsvorfälle rekonstruieren. Dieses Tool bietet dir eine benutzerfreundliche Oberfläche, die dir hilft, Festplattenabbilder zu untersuchen und gelöschte Dateien wiederherzustellen. Es eignet sich besonders für die Analyse von kompromittierten Systemen und die Suche nach Beweisen für Angriffe.

Funktionen von Autopsy:

Dateiwiederherstellung: Autopsy stellt gelöschte Dateien wieder her und zeigt dir, welche Daten manipuliert wurden.

Timeline-Analyse: Du kannst Ereignisse chronologisch darstellen, um den Ablauf eines Angriffs zu verstehen.

Keyword-Suche: Mit der Suchfunktion findest du gezielt verdächtige Dateien oder Inhalte.

Tipp: Nutze Autopsy, um Sicherheitsvorfälle zu dokumentieren und Berichte für dein Team oder Kunden zu erstellen.

Volatility

Volatility ist ein mächtiges Werkzeug für die Analyse von Arbeitsspeicher. Es hilft dir, verdächtige Prozesse, Netzwerkverbindungen und geladene Module zu identifizieren. Dieses Tool ist besonders nützlich, wenn Malware ausschließlich im RAM existiert und keine Spuren auf der Festplatte hinterlässt.

Wichtige Funktionen:

Prozessanalyse: Du kannst laufende Prozesse untersuchen und verdächtige Aktivitäten erkennen.

Registry-Extraktion: Volatility zeigt dir, welche Registry-Schlüssel zuletzt geändert wurden.

Netzwerkverbindungen: Du kannst herausfinden, ob ein kompromittiertes System Daten an externe Server sendet.

Hinweis: Volatility eignet sich hervorragend für die Analyse von Speicherabbildern, die du mit anderen Tools wie DumpIt erstellen kannst.

Cuckoo Sandbox

Mit der Cuckoo Sandbox kannst du Malware sicher analysieren. Dieses Tool simuliert eine isolierte Umgebung, in der du die Verhaltensweisen von Schadsoftware beobachten kannst. Es hilft dir, zu verstehen, wie Malware funktioniert und welche Schwachstellen sie ausnutzt.

Vorteile der Cuckoo Sandbox:

Automatische Berichte: Das Tool erstellt detaillierte Berichte über die Aktivitäten der Malware.

Netzwerküberwachung: Du kannst sehen, welche Server die Malware kontaktiert.

Dateianalyse: Cuckoo untersucht verdächtige Dateien und zeigt dir, welche Aktionen sie ausführen.

Tipp: Nutze die Cuckoo Sandbox, um Sicherheitsmaßnahmen gegen neue Malware-Typen zu entwickeln.

Mit diesen Tools kannst du Sicherheitsvorfälle effektiv analysieren und wertvolle Erkenntnisse gewinnen. Sie helfen dir, Systeme besser zu schützen und zukünftige Angriffe zu verhindern.

OSINT-Tools im ultimativen Toolkit

Shodan

Shodan ist ein mächtiges Werkzeug, das dir hilft, mit wenigen Klicks Geräte und Systeme im Internet zu finden. Es scannt das Web nach offenen Ports und zeigt dir, welche Geräte öffentlich zugänglich sind. Du kannst damit Server, Kameras, Drucker und sogar industrielle Steuerungssysteme aufspüren.

Mit Shodan kannst du gezielt nach Schwachstellen suchen. Du gibst einfach einen Suchbegriff ein, wie „Apache“ oder „FTP“, und erhältst eine Liste von Geräten, die diese Dienste nutzen. Das Tool zeigt dir auch wichtige Informationen wie IP-Adressen, Standorte und verwendete Softwareversionen.

Tipp: Nutze Shodan, um Sicherheitslücken in deinem Netzwerk zu erkennen, bevor sie von Angreifern ausgenutzt werden.

Recon-ng

Recon-ng ist ein Framework, das dir bei der Sammlung von Informationen über Ziele hilft. Es ist modular aufgebaut und bietet dir viele Funktionen, um Daten aus verschiedenen Quellen zu extrahieren. Du kannst damit Domains, E-Mail-Adressen und Social-Media-Profile analysieren.

Das Tool arbeitet schnell und effizient. Du kannst Module wie „whois“ oder „geoip“ verwenden, um gezielte Informationen zu sammeln. Recon-ng eignet sich besonders für Sicherheitsforscher, die umfassende OSINT-Analysen durchführen möchten.

Ein Beispiel: Du möchtest herausfinden, welche Domains mit einer bestimmten E-Mail-Adresse verknüpft sind. Recon-ng liefert dir die Ergebnisse in wenigen Sekunden.

theHarvester

theHarvester ist ein weiteres unverzichtbares Tool für OSINT. Es hilft dir, öffentlich zugängliche Informationen über Domains, E-Mail-Adressen und IP-Adressen zu sammeln. Du kannst damit gezielt nach Daten suchen, die für Sicherheitsbewertungen wichtig sind.

Das Tool unterstützt viele Quellen wie Google, Bing und LinkedIn. Es zeigt dir, welche Informationen über dein Ziel im Internet verfügbar sind. Mit theHarvester kannst du Schwachstellen in der Informationssicherheit aufdecken und Maßnahmen ergreifen.

Hinweis: theHarvester eignet sich hervorragend, um die digitale Präsenz eines Unternehmens zu analysieren und potenzielle Risiken zu identifizieren.

Tools für Kryptografie

GPG (GNU Privacy Guard)

GPG (GNU Privacy Guard) ist ein unverzichtbares Tool, wenn du Daten sicher verschlüsseln möchtest. Es basiert auf dem OpenPGP-Standard und bietet dir eine zuverlässige Möglichkeit, Dateien und Nachrichten zu schützen. Mit GPG kannst du Daten verschlüsseln, signieren und entschlüsseln, um sicherzustellen, dass nur autorisierte Personen Zugriff darauf haben.

Funktionen und Vorteile:

Asymmetrische Verschlüsselung: GPG verwendet ein Schlüsselpaar (privat und öffentlich), um Daten sicher zu verschlüsseln.

Digitale Signaturen: Du kannst Nachrichten signieren, um ihre Authentizität zu garantieren.

Plattformübergreifend: GPG funktioniert auf Windows, macOS und Linux.

Beispielanwendung:

Du möchtest eine vertrauliche Datei per E-Mail senden. Mit GPG verschlüsselst du die Datei und signierst sie digital. Der Empfänger kann die Datei nur mit deinem öffentlichen Schlüssel entschlüsseln, was maximale Sicherheit gewährleistet.

Tipp: Nutze GPG, um sensible Daten vor unbefugtem Zugriff zu schützen. Es ist besonders nützlich für den Austausch vertraulicher Informationen.

HashCalc

HashCalc ist ein einfaches, aber leistungsstarkes Tool, das dir hilft, Hash-Werte zu berechnen. Es unterstützt verschiedene Algorithmen wie MD5, SHA-1 und CRC32. Mit HashCalc kannst du die Integrität von Dateien überprüfen und sicherstellen, dass sie nicht manipuliert wurden.

Funktionen und Vorteile:

Unterstützung vieler Algorithmen: HashCalc arbeitet mit einer Vielzahl von Hash-Methoden.

Benutzerfreundlichkeit: Die intuitive Oberfläche macht es einfach, Hash-Werte zu berechnen.

Schnelligkeit: Das Tool liefert Ergebnisse in Sekundenschnelle.

Beispielanwendung:

Du hast eine Datei aus dem Internet heruntergeladen und möchtest sicherstellen, dass sie nicht verändert wurde. Mit HashCalc berechnest du den Hash-Wert der Datei und vergleichst ihn mit dem Originalwert. Stimmen die Werte überein, ist die Datei unverändert.

Hinweis: HashCalc eignet sich hervorragend, um die Integrität von Dateien zu überprüfen, insbesondere bei sensiblen Daten.

CyberChef

CyberChef ist ein vielseitiges Online-Tool, das dir bei der Verarbeitung und Analyse von Daten hilft. Es wird oft als "Schweizer Taschenmesser" der Kryptografie bezeichnet. Mit CyberChef kannst du Daten verschlüsseln, entschlüsseln, kodieren und dekodieren.

Funktionen und Vorteile:

Vielseitigkeit: CyberChef unterstützt zahlreiche Funktionen wie Base64-Kodierung, Hashing und XOR-Verschlüsselung.

Benutzerfreundlichkeit: Die Drag-and-Drop-Oberfläche macht es einfach, komplexe Aufgaben auszuführen.

Plattformunabhängig: Du kannst CyberChef direkt im Browser nutzen.

Beispielanwendung:

Du möchtest eine Nachricht in Base64 kodieren. Mit CyberChef ziehst du die entsprechende Funktion in die Arbeitsfläche, fügst die Nachricht ein und erhältst sofort das kodierte Ergebnis.

Tipp: CyberChef ist ideal, wenn du schnell und unkompliziert kryptografische Aufgaben erledigen möchtest. Es eignet sich sowohl für Anfänger als auch für Profis.

Die vorgestellten Tools decken alle wichtigen Bereiche der IT-Sicherheit ab – von Netzwerk-Analyse bis hin zu Social Engineering. Jedes Werkzeug bietet dir die Möglichkeit, Schwachstellen zu erkennen und Systeme zu schützen.

Wichtig: Nutze diese Tools immer verantwortungsvoll und nur mit Zustimmung. Ethisches Hacking schützt, statt zu schaden.

Bleib neugierig und bilde dich weiter. Die Welt der Cybersicherheit entwickelt sich ständig weiter. Dein Wissen und deine Fähigkeiten machen den Unterschied. 🚀

FAQ

Was ist das ultimative Toolkit für Hacker?

Das ultimative Toolkit umfasst eine Sammlung von Hardware- und Software-Tools, die dir helfen, Schwachstellen in IT-Systemen zu identifizieren und zu beheben. Es dient als Grundlage für ethisches Hacking und IT-Sicherheitsanalysen.

Sind diese Tools legal?

Die Tools sind legal, solange du sie mit Zustimmung der betroffenen Parteien einsetzt. Ohne Erlaubnis ist ihre Nutzung illegal und strafbar. Verwende sie ausschließlich für ethisches Hacking und Sicherheitsbewertungen.

Kann ich das ultimative Toolkit ohne Vorkenntnisse nutzen?

Einige Tools sind einfach zu bedienen, andere erfordern technisches Wissen. Beginne mit grundlegenden Tools wie Nmap oder Wireshark. Mit Übung und Weiterbildung kannst du komplexere Werkzeuge wie Metasploit oder Ghidra meistern.

Welche Tools eignen sich für Anfänger?

Für Einsteiger empfehlen sich Tools wie Nmap (Netzwerkscans), Wireshark (Netzwerkverkehrsanalyse) und John the Ripper (Passworttests). Diese Werkzeuge sind leicht verständlich und bieten eine solide Grundlage für IT-Sicherheitsanalysen.

Warum ist das ultimative Toolkit wichtig?

Es hilft dir, Sicherheitslücken zu erkennen, bevor Angreifer sie ausnutzen. Mit diesem Toolkit kannst du Systeme schützen, Schwachstellen beheben und die IT-Sicherheit auf ein höheres Niveau bringen.