Stell dir vor, du hast alle Dokumente für die Compliance deiner Behörde in der Tasche, aber deine Sicherheitsinfrastruktur besteht aus einem über 10 Jahre alten System. An dieser Stelle wird klar, dass Compliance nicht gleichbedeutend mit Sicherheit ist. Ich möchte in diesem Beitrag beleuchten, wie wichtig es ist, die Unterschiede zu verstehen und einen effektiven Sicherheitsplan zu entwickeln.

Die Illusion von Compliance als Sicherheit

In der heutigen digitalen Welt wird oft fälschlicherweise angenommen, dass Compliance gleichbedeutend mit Sicherheit ist. Aber was bedeutet Compliance tatsächlich? Es ist viel mehr als nur das Erfüllen von Vorschriften. Compliance ist die Einhaltung von Regeln, Gesetzen und Richtlinien, wie z.B. der Datenschutz-Grundverordnung (DSGVO). Manchmal haben Unternehmen die falsche Vorstellung, dass sie allein durch die Erfüllung dieser Vorschriften sicher sind. Doch das ist ein gefährlicher Irrtum.

Die Risiken einer zu kurzen Sichtweise

Denkt mal nach: Wenn wir nur auf die Erfüllung von Compliance-Richtlinien schauen, was passiert dann mit der Sicherheit? Wenn wir uns zu sehr darauf konzentrieren, die Vorschriften zu befolgen, können wir leicht übersehen, dass echte Sicherheit weit darüber hinausgeht. Compliance ist wie ein Minimum, das wir erfüllen müssen. Es ist der erste Schritt, aber nicht das Ziel.

Compliance sollte als Basis angesehen werden, nicht als Endziel.

Risiken werden ignoriert, wenn wir uns zu sehr auf die Vorschriften konzentrieren.

Die tatsächlichen Sicherheitsmaßnahmen sind oft unzureichend.

Die DSGVO und ihre finanziellen Folgen

Kommen wir zur DSGVO. Diese Verordnung sieht hohe Strafen vor. Bis zu 20 Millionen Euro oder 4 % des weltweiten Jahresumsatzes können bei Verstößen fällig werden. Das sind erschreckende Zahlen! Unternehmen, die sich nicht an die Regeln halten, riskieren, in ernsthafte finanzielle Schwierigkeiten zu geraten. Aber das ist nicht alles. Sicherheitsvorfälle können sofortige Folgen haben, die von der Unterbrechung kritischer Dienstleistungen bis hin zu Datenverlusten reichen.

Beispiel einer Behörde mit formeller Compliance

Ein Beispiel könnte eine Behörde sein, die alle erforderlichen Unterlagen hat. Sie ist compliant, aber nutzt veraltete Systeme ohne angemessene Sicherheitsmaßnahmen. Das zeigt, dass Compliance allein nicht ausreicht. Wir müssen uns auch um die Sicherheit kümmern. Diese Behörde könnte von außen betrachtet sicher erscheinen, aber intern könnte das System gefährdet sein.

Warum eine Firewall nicht genug ist

Eine Firewall wird oft als das erste Schutzschild gesehen. Aber, ist sie wirklich genug? Nein, das ist sie nicht! Eine Firewall kann viele Bedrohungen abwehren, aber sie ist nur ein Teil des gesamten Sicherheitskonzepts. Es gibt viele andere Faktoren, die berücksichtigt werden müssen, wie Schulungen für Mitarbeiter, Verschlüsselung von Daten und aktives Monitoring von Netzwerken. Wenn wir uns nur auf die Firewall verlassen, laufen wir Gefahr, vulnerable zu bleiben.

Ich habe oft gesehen, wie Organisationen beim Umstieg auf cloudbasierte Lösungen wie Microsoft 365 die Verantwortung für die Sicherheit ihrer Daten nicht ernst nehmen. Das kann zu gefährlichen Lücken führen.

Praktische Sicherheitsmaßnahmen vs. Compliance

Zusammengefasst lässt sich sagen: Praktische Sicherheitsmaßnahmen sind entscheidend. Compliance ist wichtig, aber wir müssen weiterdenken. Wir können uns nicht darauf verlassen, dass das Einhalten von Vorschriften uns automatisch schützt. Der Schutz personenbezogener Daten ist heute wichtiger denn je.

„Compliance ist nur der erste Schritt, aber nicht das Ziel.“

Wir müssen sicherstellen, dass wir über die gesetzlichen Anforderungen hinausgehen. Ein gut strukturierter Sicherheitsplan, der kontinuierlich verbessert wird, ist essenziell. Schließlich verändert sich die Bedrohungslage ständig. Wenn wir nicht aufpassen, können wir schnell ins Hintertreffen geraten.

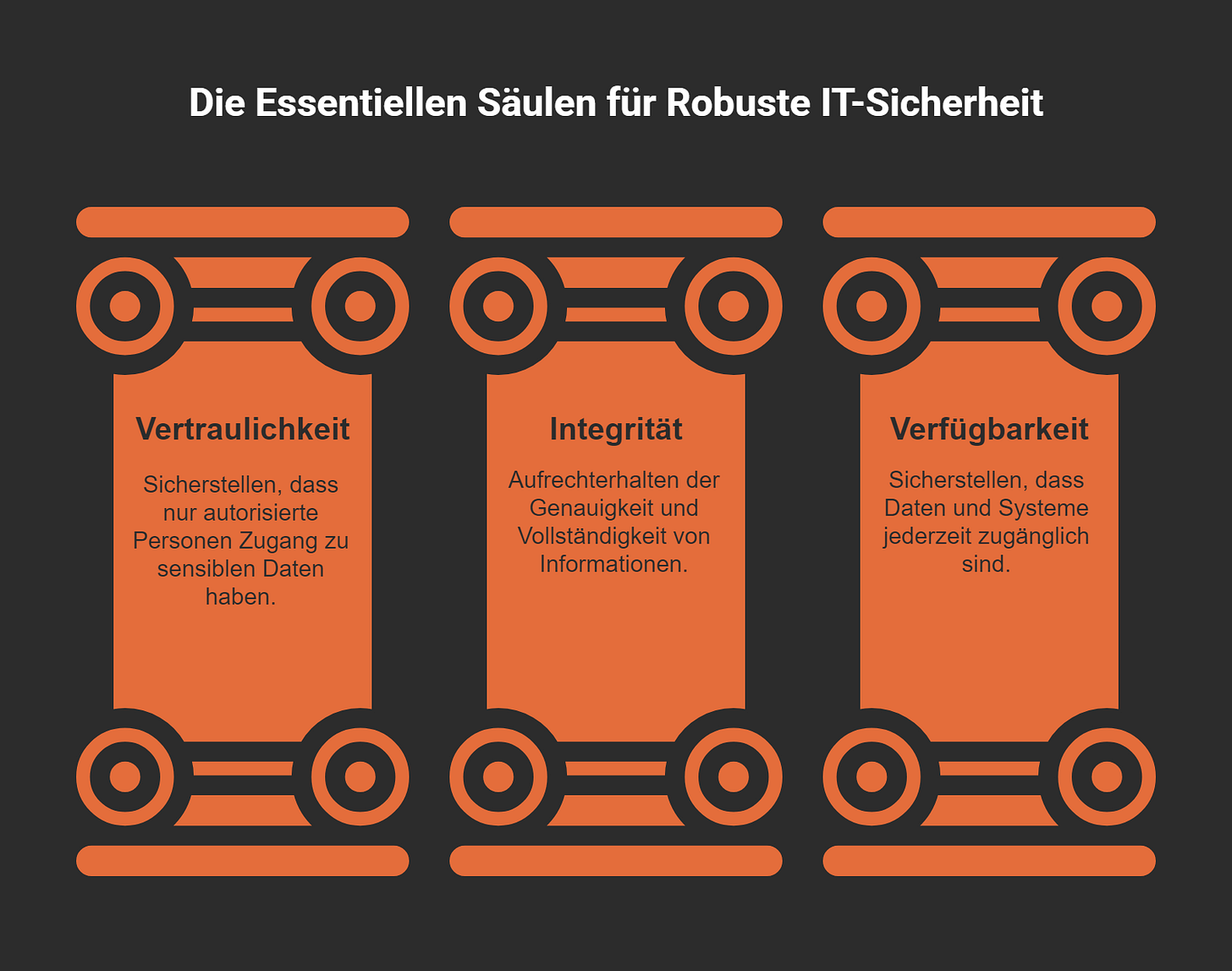

Die Balance zwischen Compliance und Sicherheit ist die Herausforderung, vor der wir stehen. Vertraulichkeit, Integrität und Verfügbarkeit sind die Grundpfeiler der IT-Sicherheit. Aber wie können wir diese drei Prinzipien im Gleichgewicht halten? Das ist eine Frage, die wir uns alle stellen sollten.

Komplexe Daten-Compliance und ihre Herausforderungen

In einer Welt, in der Daten zum wertvollsten Gut geworden sind, ist die Frage der Daten-Compliance unerlässlich. Wer darf welche Daten verarbeiten? Diese Frage allein kann einen ganzen Tag in einem Büro füllen, in dem Fachleute über Vorschriften und Verantwortlichkeiten diskutieren. Doch viele verstehen nicht, dass die Compliance nicht nur eine Pflicht, sondern auch eine Herausforderung ist.

Wer darf welche Daten verarbeiten?

Daten-Compliance legt fest, wer welche Informationen verarbeiten darf. Das klingt einfach, ist aber in der Praxis sehr komplex. Besonders in Ländern mit strengen Datenschutzgesetzen wie der DSGVO gibt es klare Vorgaben. Zum Beispiel müssen Unternehmen sicherstellen, dass sie die Zustimmung der betroffenen Personen haben, bevor sie deren persönliche Daten verarbeiten. Und das betrifft nicht nur große Firmen; auch kleine Start-ups müssen diese Regeln befolgen.

In vielen Fällen ist es so, dass ein Arzt und ein Finanzbeamter mit sensiblen Daten arbeiten, aber sie müssen unterschiedliche rechtliche Rahmenbedingungen beachten. Das kann zu Verwirrung führen. Ich frage mich oft: Wie können wir als Gesellschaft sicherstellen, dass alle Beteiligten die Regeln kennen und einhalten?

Unterschiedliche Vorschriften für verschiedene Branchen

Gesundheitswesen

Finanzsektor

Bildungssektor

In der Tat gibt es unterschiedliche Vorschriften für verschiedene Branchen. Im Gesundheitswesen sind die Anforderungen an den Datenschutz besonders hoch. Patienteninformationen müssen streng geschützt werden. Finanzunternehmen hingegen müssen sicherstellen, dass sie sensible Finanzdaten sicher und transparent verwalten. Ich habe oft erlebt, dass diese Unterschiede nicht klar kommuniziert werden, und das kann zu großen Problemen führen.

Transparenz im Umgang mit Daten

Ein weiterer wichtiger Punkt ist die Transparenz im Umgang mit Daten. Unternehmen und Behörden müssen klar kommunizieren, was mit den gesammelten Daten geschieht. Das schafft Vertrauen. Aber wie viel wissen die Bürger wirklich über die Nutzung ihrer Daten? Oftmals ist es so, dass die Menschen keine Ahnung haben, dass ihre Daten verarbeitet werden. Wir sollten uns fragen: Wie viel Transparenz ist wirklich genug?

Regeln für Speicherung und Verarbeitung

Die Regeln für Speicherung und Verarbeitung von Daten sind ebenfalls von großer Bedeutung. Daten dürfen nicht länger als nötig gespeichert werden. Das klingt einfach, doch in der Praxis gestaltet sich das oft als schwierig. Ich kann nur empfehlen, regelmäßige Audits durchzuführen, um sicherzustellen, dass Daten nicht länger als notwendig aufbewahrt werden.

Meldung von Sicherheitsvorfällen als Pflicht

Ein weiterer kritischer Aspekt ist die Meldung von Sicherheitsvorfällen. Wenn es einen Vorfall gibt, müssen Unternehmen und Behörden diesen unverzüglich melden. Das ist nicht nur eine rechtliche, sondern auch eine ethische Pflicht. Ich höre oft von Unternehmen, die Sicherheitsvorfälle verschweigen, aus Angst vor dem Reputationsschaden. Doch die Wahrheit ist, dass Transparenz in solchen Fällen oft besser ist als Schweigen.

Die Rolle von Behörden im Datenschutz

Die Verantwortung von Behörden in Bezug auf die Datenverarbeitung ist ebenfalls entscheidend. Sie müssen nicht nur die Gesetze durchsetzen, sondern auch Aufklärungsarbeit leisten. Ohne das nötige Wissen können die Bürger nicht verstehen, wie ihre Daten genutzt werden. Ich finde es wichtig, dass die Behörden auch regelmäßig Schulungen und Informationskampagnen anbieten, um das Bewusstsein zu schärfen.

Am Ende müssen wir erkannt werden, dass der Umgang mit sensiblen Daten klar geregelt sein muss. Die Herausforderungen sind groß, aber mit den richtigen Maßnahmen und einem klaren Verständnis für die Vorschriften können wir diese Probleme angehen. Es braucht Engagement von allen Seiten, um die Daten unserer Mitmenschen zu schützen und einen verantwortungsvollen Umgang mit Informationen zu gewährleisten.

Das Shared Responsibility Model in der Cloud-Nutzung

Wenn wir über die Cloud sprechen, denken viele oft nur an die Vorteile: Flexibilität, Skalierbarkeit und Kosteneffizienz. Aber wie sieht es mit der Sicherheit aus? Hier kommt das Shared Responsibility Model ins Spiel. Was bedeutet das eigentlich? Lass uns einen Blick darauf werfen.

Verantwortlichkeiten zwischen Anbietern und Nutzern

Die Verantwortung in der Cloud ist nicht nur eine Einbahnstraße. Anbieter wie Microsoft übernehmen bestimmte Sicherheitsmaßnahmen. Doch als Nutzer bleibt uns auch eine Menge Verantwortung. Es ist wie in einer Partnerschaft; beide müssen ihren Teil beitragen. Der Anbieter sorgt für die physische Sicherheit der Server und die Infrastruktur, während wir für die Konfiguration und den Zugriff auf unsere Daten verantwortlich sind.

Herausforderungen bei der Migration zu Microsoft 365

Die Migration zu Microsoft 365 klingt einfach, kann aber eine Herausforderung darstellen. Viele Organisationen erkennen nicht, welche Verantwortung sie übernehmen, wenn sie in die Cloud wechseln. Oft passiert es, dass Sicherheitslücken durch mangelhafte Konfigurationen entstehen. Hast du schon einmal darüber nachgedacht, was passiert, wenn sensible Daten nicht ausreichend geschützt sind? Oh, das kann wirklich gefährlich sein.

Fehlende Zugriffskontrollen

Mangelnde Benutzeraufklärung

Unzureichende Backup-Strategien

Sicherheitslücken durch mangelhafte Konfigurationen

Eine unsachgemäße Konfiguration kann katastrophale Folgen haben. Oft werden Standardpasswörter nicht geändert oder Zugriffsrechte zu großzügig vergeben. Das sind alles Einfallstore für Angreifer. Wenn du also deine Cloud-Dienste einrichtest, achte darauf, dass alles gut konfiguriert ist. Die Sicherheit ist ein fortlaufender Prozess.

Beispiel: Eine Stadt migriert zu Microsoft 365

Stell dir vor, eine Stadt entscheidet sich, ihre E-Mail-Dienste auf Microsoft 365 umzustellen. In der Theorie klingt das gut, aber was, wenn die IT-Abteilung die Sicherheitsrichtlinien nicht ernst nimmt? Das passiert häufiger als man denkt. Ein Beispiel zeigt, dass durch mangelhafte technische Konfigurationen sensible Daten ungeschützt bleiben. Die Bürger erwarten, dass ihre persönlichen Informationen sicher sind. Doch viele Städte stehen vor der Herausforderung, dies zu gewährleisten. Ich frage mich: Wie viele Organisationen sind sich ihrer Verantwortung tatsächlich bewusst?

Einsichten aus der Cloud-Nutzung

Wenn wir über Cloud-Nutzung sprechen, sollten wir auch die Einsichten betrachten, die wir daraus gewinnen können. Ein häufiges Problem ist, dass viele Menschen glauben, dass Compliance bedeutet, dass sie sicher sind. Aber dem ist nicht so.

„Die Migration in die Cloud ist nur der Anfang - die Sicherheit muss nachfolgen.“

Compliance ist nur ein Minimum, während echte Sicherheit weit darüber hinausgeht.

Wichtige Maßnahmen zur Verbesserung

Was können wir also tun, um die Sicherheit zu verbessern? Hier sind einige entscheidende Maßnahmen, die ich empfehlen würde:

Schulung der Mitarbeiter: Sicherheitsschulungen sind entscheidend. Deine Mitarbeiter müssen wissen, wie sie mit sensiblen Daten umgehen.

Regelmäßige Sicherheitsüberprüfungen: Einmal im Jahr sollte die gesamte Sicherheitsarchitektur überprüft werden. So kannst du sicherstellen, dass alles auf dem neuesten Stand ist.

Einsatz eines Zero Trust-Modells: Jeder Zugriff sollte verifiziert werden, egal von wo er kommt. Dies erhöht die Sicherheit erheblich.

Die Cloud ist ein mächtiges Werkzeug, aber sie bringt auch Verantwortung mit sich. Wenn wir uns alle bewusst sind, was wir tun müssen, können wir die Vorteile der Cloud sicher nutzen und gleichzeitig unsere Daten schützen. Es liegt an uns, die richtigen Maßnahmen zu ergreifen. Sei proaktiv und schütze, was wichtig ist!

Zero Trust - Der neue Ansatz in der Sicherheitslandschaft

Was ist dieses Zero Trust eigentlich, fragst du dich? Es ist ein Sicherheitskonzept, das auf der Annahme basiert, dass jeder Zugriff auf das Netzwerk potenziell gefährlich ist. Ein wenig wie bei einem Verbrecher, der immer wieder versucht, in dein Haus einzubrechen – du würdest auch nicht einfach die Tür öffnen, nur weil du denkst, dass es schon gut gehen wird. Stattdessen überprüfst du jeden, der anklopft. Genau so funktioniert Zero Trust.

Was bedeutet Zero Trust konkret?

Im Kern bedeutet Zero Trust, dass kein Nutzer oder Gerät standardmäßig vertraut wird. Jeder Zugriff muss verifiziert werden. Ich finde, das klingt nach einem klugen Ansatz. Denn in der heutigen Cyberwelt gibt es keine absoluten Garantien.

„In der Welt der Cyberität gibt es keinen letzten von niemandem. Jeder Zugang sollte hinterfragt werden.“

Prüfung der Identität, des Standorts und des Geräts

Bevor jemand überhaupt Zugang erhält, muss die Identität geprüft werden. Das umfasst nicht nur das Passwort, sondern auch den Standort und das verwendete Gerät. Stell dir vor, du versuchst, dich in dein Online-Banking einzuloggen. Wenn du das von einem unbekannten Gerät oder Standort aus machst, bekommst du wahrscheinlich eine Warnmeldung. Genau so funktioniert Zero Trust: Verifikation an erster Stelle!

Zugriffsmanagement unter dem Prinzip der geringsten Rechte

Ein weiterer wichtiger Aspekt des Zero Trust-Modells ist das Prinzip der geringsten Rechte. Das bedeutet, jeder Nutzer erhält nur die minimalen Rechte, die nötig sind, um seine Arbeit zu erledigen. Wenn du zum Beispiel nur auf bestimmte Daten zugreifen musst, bekommst du keinen Zugang zu allem anderen. So schränkt man potenzielle Schäden ein. Wenn ein Angreifer Zugriff auf ein Konto erhält, kann er nicht gleich das gesamte Netzwerk gefährden.

Vorteile des Zero Trust Modells

Erhöhte Sicherheit: Durch die ständige Überprüfung wird es für Angreifer schwieriger, in Systeme einzudringen.

Flexibilität: Nutzer können aufgrund der standortunabhängigen Verifizierung überall arbeiten.

Schutz sensibler Daten: Informationen sind besser geschützt, weil Zugriffsrechte streng geregelt sind.

Ich habe festgestellt, dass viele Unternehmen diese Vorteile nicht genug wertschätzen. Sie denken oft, dass ihre bestehenden Sicherheitsmaßnahmen ausreichen. Doch die Realität ist oft anders.

Fälle, die dessen Wirksamkeit belegen

Es gibt zahlreiche Beispiele, die die Wirksamkeit von Zero Trust bestätigen. Neulich habe ich von einem Unternehmen gehört, das aufgrund eines Phishing-Angriffs fast die Kontrolle über seine Daten verloren hätte. Dank ihrer Zero Trust-Implementierung konnten sie schnell reagieren und den Zugriff auf sensible Daten sofort einschränken. Solche Fälle zeigen, wie wichtig es ist, die Sicherheitsstrategie ständig zu hinterfragen und zu verbessern.

Wie Zero Trust Sicherheitslücken schließt

Zero Trust schließt Sicherheitslücken, indem es die Vertraulichkeit, Integrität und Verfügbarkeit von Daten in den Mittelpunkt stellt. Die Überwachung des Zugriffs auf alle Systeme ist entscheidend. Wenn du denkst, dass du nur für Compliance sorgen musst, liegst du falsch. Compliance ist nur der Anfang. Wahre Sicherheit geht weit darüber hinaus und ist ein ständiger Prozess.

Mit Zero Trust wird jeder Zugriff als potenziell gefährlich betrachtet. Dies zwingt Unternehmen dazu, ihre Sicherheitsmaßnahmen ständig zu überprüfen und zu verbessern. Denken wir zurück an die Möglichkeit, dass ein Angreifer Zugriff auf ein System erhält: Mit Zero Trust hast du immer Kontrolle und kannst schnell reagieren. Das ist der Schlüssel zur modernen Sicherheit.

Zusammenfassend kann man sagen, dass Zero Trust ein zukunftsweisender Ansatz ist, der uns hilft, in einer zunehmend komplexen digitalen Welt sicher zu bleiben. Indem wir Vertrauen in die Technologie und nicht in die Menschen setzen, können wir uns besser vor den Bedrohungen schützen, die uns umgeben.

Die drei Säulen der IT-Sicherheit: Vertraulichkeit, Integrität und Verfügbarkeit

Definition der drei Säulen

In der Welt der IT-Sicherheit sprechen wir oft über die drei Grundpfeiler: Vertraulichkeit, Integrität und Verfügbarkeit. Aber was bedeutet das eigentlich?

Vertraulichkeit bezieht sich darauf, dass nur autorisierte Personen Zugang zu sensiblen Daten haben.

Integrität beschreibt die Genauigkeit und Vollständigkeit von Informationen. Daten sollten nicht unbemerkt verändert werden können.

Verfügbarkeit stellt sicher, dass die Daten und Systeme jederzeit verfügbar sind, wenn sie benötigt werden.

Diese drei Säulen stehen in einem ständigen Wechselspiel zueinander. Sie sind wie das Gleichgewicht eines mobilem Dreibeins. Wenn eine Säule schwächer wird, kann das ganze System kippen.

Wie sie zusammenwirken müssen

Stell dir vor, du baust ein Haus. Wenn der Fundamente nicht stabil ist, kann das ganze Gebäude einstürzen. Ähnlich ist es mit der IT-Sicherheit. Die drei Säulen müssen zusammenarbeiten, um ein starkes Sicherheitskonzept zu etablieren.

Wenn wir uns beispielsweise zu sehr auf die Vertraulichkeit konzentrieren, kann das die Verfügbarkeit gefährden. Wenn Daten zu stark geschützt werden, könnte der Zugang für Benutzer unnötig erschwert werden. Das bringt uns in ein Dilemma. Ist es wert, die Vertraulichkeit über die Verfügbarkeit zu stellen?

Ein gutes Beispiel hierfür ist der Fall, in dem eine Behörde alle erforderlichen Datenschutzunterlagen hat, aber ihre Firewall nicht aktuell ist. Sie könnte formal compliant sein, aber praktisch unsicher.

Die Balance finden zwischen Schutz und Funktionalität

Die Herausforderung besteht darin, ein Gleichgewicht zwischen Schutz und Funktionalität zu finden. Wie viel Schutz ist genug? Und wann wird es zu viel?

Wir sollten auch bedenken, dass der Benutzerfreundlichkeit Rechnung getragen werden muss. Schließlich soll die Technologie uns helfen, nicht hinderlich sein. Hier kommt die Herausforderung des Missmanagements ins Spiel.

Beispiele für Fehlschläge durch Missmanagement

Missmanagement kann ernsthafte Folgen haben. Ein Beispiel ist ein Unternehmen, das Updates für seine Software nicht durchgeführt hat. Dadurch wurden sie Opfer eines Datenlecks. Das kann katastrophale Folgen haben – nicht nur für die Firma selbst, sondern auch für die betroffenen Kunden.

Ich habe viele solcher Vorfälle erlebt. Ein Unternehmen, das aufgrund unzureichenden Patch-Managements Daten verlor, hätte leicht gesichert werden können, wenn regelmäßige Updates durchgeführt worden wären. Ich frage mich, wie viele solcher Vorfälle wir noch erleben müssen, bevor die Wichtigkeit solcher Maßnahmen vollständig anerkannt wird.

Wichtigkeit der Systemaktualisierungen

Systemaktualisierungen sind nicht nur lästige Aufgaben. Sie sind ein essentieller Bestandteil der IT-Sicherheit. Veraltete Software ist wie ein offenes Fenster für Angreifer. Wenn ich auf Updates verzichte, mache ich es Hackern leicht. Es ist, als würde ich eine Einladung zu einem Einbruch schicken.

Deshalb ist es wichtig, regelmäßig zu überprüfen, ob alle Systeme auf dem neuesten Stand sind. Ich erinnere mich an die Zeiten, als ich dachte, ich könnte es mir leisten, Updates zu ignorieren. Das war ein Fehler, den ich nicht wiederholen würde.

Rolle von Patch-Management

Das Patch-Management spielt eine entscheidende Rolle im Sicherheitskonzept. Es sorgt dafür, dass Systeme regelmäßig aktualisiert werden. Ein gutes Patch-Management stellt sicher, dass Schwachstellen schnell behoben werden.

Ich habe oft gesehen, wie Unternehmen durch ein starkes Patch-Management vor Cyberangriffen geschützt wurden. Das ist eine der besten Maßnahmen, die man ergreifen kann. In der heutigen Zeit, in der Cyber-Bedrohungen zunehmen, ist es unerlässlich, alle Systeme zu überwachen und schnell zu reagieren.

Wie bereits erwähnt:

„Eine übermäßige Fokussierung auf Vertraulichkeit kann die Verfügbarkeit gefährden.“

So müssen wir sicherstellen, dass alle drei Säulen der IT-Sicherheit in einer harmonischen Balance stehen.

Der Sicherheitsplan für Behörden: Mehr als nur Compliance

In der heutigen digitalen Welt ist ein strategischer Sicherheitsplan für Behörden unerlässlich. Aber warum ist das so wichtig? Die Antwort ist einfach: Sie sind nicht nur für die Einhaltung von Vorschriften verantwortlich, sondern auch für den Schutz sensibler Daten.

Die Notwendigkeit eines strategischen Sicherheitsplans

Ein Sicherheitsplan ist mehr als nur ein Dokument, das man einmal erstellt und dann vergisst. Es ist ein lebendiger Prozess. Der Plan muss flexibel sein, um auf neue Bedrohungen reagieren zu können. Ein kluger Plan muss dynamisch und anpassbar sein, um den modernen Bedrohungen standzuhalten. Das bedeutet, dass Behörden ihre Strategien ständig überprüfen und anpassen müssen, um relevant zu bleiben.

Rollen der bestehenden Standards wie BSI-Grundschutz

Die Einhaltung von Standards wie dem BSI-Grundschutz ist der erste Schritt auf dem Weg zu einem effektiven Sicherheitsplan. Diese Standards bieten eine solide Basis für die Sicherheitsmaßnahmen und helfen, Risiken zu identifizieren. Doch hier liegt ein Missverständnis: Viele glauben, dass die Einhaltung dieser Standards allein ausreicht. Das ist nicht der Fall. Compliance ist nur der Anfang, nicht das Ende.

Innovationsmanagement in der IT-Sicherheit

Innovationen spielen eine entscheidende Rolle im Sicherheitsmanagement. Wenn wir die neuesten Technologien verwenden, können wir unsere Sicherheitsmaßnahmen verbessern. Schauen wir uns einmal Microsoft Entra ID an. Diese Plattform ermöglicht modernes Identitätsmanagement und hilft, den Zugriff auf sensible Daten zu steuern.

Mit solchen Tools können wir nicht nur die Effizienz steigern, sondern auch die Sicherheit erhöhen. Das führt uns zu einem wichtigen Punkt: die kontinuierliche Verbesserung der Sicherheitsstrategie.

Kontinuierliche Verbesserung der Sicherheitsstrategie

Eine Sicherheitsstrategie ist niemals „fertig“. Sie muss ständig überwacht und angepasst werden. Das bedeutet, dass wir regelmäßig evaluieren müssen, welche Maßnahmen wir ergreifen und welche Technologien wir implementieren. Oft sehen wir, dass Sicherheitsvorfälle auf unzureichendes Patch-Management zurückzuführen sind oder dass Systeme veraltet sind.

Herausforderungen bei der Implementierung

Die Implementierung eines Sicherheitsplans ist nicht immer einfach. Es gibt viele Herausforderungen. Manchmal mangelt es an Ressourcen oder an dem nötigen Know-how. Außerdem müssen wir sicherstellen, dass alle Mitarbeiter geschult sind und die Bedeutung der Sicherheitsstrategien verstehen. Die Zusammenarbeit zwischen verschiedenen Abteilungen kann ebenfalls kompliziert sein.

Ein weiterer Punkt, den ich nicht unerwähnt lassen möchte, ist das "Shared Responsibility Model". Bei der Nutzung von Cloud-Diensten wie Microsoft 365 bleibt die Verantwortung für viele kritische Bereiche beim Nutzer. Ich habe oft erlebt, dass Organisationen diese Verantwortung nicht anerkennen und dadurch gefährliche Lücken entstehen.

Und dann haben wir noch das Zero Trust-Modell. Was ist das genau? Es bedeutet, dass kein Zugriff ohne vorherige Verifizierung gewährt wird. Jeder Zugriff wird als potenziell gefährlich betrachtet. Dies erfordert ein Umdenken in der Sicherheitsstrategie und kann anfangs herausfordernd sein.

Fazit

Insgesamt ist ein gut strukturierter Sicherheitsplan für Behörden unerlässlich. Er sollte über die reine Compliance hinausgehen und sich an Veränderungen anpassen. Wir müssen uns bewusst sein, dass Sicherheit nicht nur eine Frage der Einhaltung von Vorschriften ist, sondern auch der aktiven Gestaltung eines dynamischen Sicherheitsumfelds. Eine effektive Sicherheitsstrategie erfordert das Management von Innovationen, kontinuierliche Verbesserungen und die Bereitschaft, Herausforderungen zu meistern. Nur so können wir den Schutz personenbezogener Daten sicherstellen und die Auswirkungen von Sicherheitsvorfällen minimieren. Es ist an der Zeit, dass Behörden ihre Sicherheitspläne ernsthaft überdenken und strategisch handeln. Sicherheit ist kein Zustand, sondern ein Prozess.