Cyberangriffe auf OT-Systeme nehmen weltweit zu und stellen Unternehmen vor neue Herausforderungen. Diese Systeme sind zunehmend im Fokus von Kriminellen.

46 % der Angriffe zielen direkt auf OT-Systeme ab, wodurch deren Verwundbarkeit deutlich wird.

47,3 % der Unternehmen berichten von Angriffen, bei denen OT-Systeme als Einstiegspunkt genutzt wurden.

39,8 % sehen sie als attraktive Ziele für Cyberkriminelle.

Ein solcher Angriff kann die Steuerung manipulieren und den Betrieb gefährden. Die mangelnde Integration von OT-Sicherheit erhöht das Risiko von Produktionsausfällen und wirtschaftlichen Schäden.

Wichtige Erkenntnisse

Angriffe auf OT-Systeme werden häufiger. Firmen müssen ihre Sicherheitspläne ändern, um Schäden zu verhindern.

OT-Schutz ist anders als IT-Schutz. Firmen brauchen Lösungen, die genau zu OT-Systemen passen.

OT-Schutz sollte Teil der IT-Strategie sein. Zero-Trust und getrennte Netzwerke verringern Gefahren.

Mitarbeiter sollten oft geschult werden. Geschulte Mitarbeiter erkennen Probleme und schützen OT-Systeme besser.

Gesetze wie NIS2 und IT-Sicherheitsgesetz 2.0 sind wichtig. Firmen müssen Schutzmaßnahmen aufschreiben und prüfen lassen.

Was ist OT-Sicherheit und warum ist sie entscheidend?

Definition und Abgrenzung von OT-Sicherheit

OT-Sicherheit bezieht sich auf den Schutz operativer Technologien, die in industriellen und kritischen Infrastrukturen eingesetzt werden. Diese Technologien umfassen Steuerungssysteme, Sensoren und Maschinen, die physische Prozesse überwachen und steuern. Im Gegensatz zur IT-Sicherheit, die sich auf Daten und Netzwerke konzentriert, liegt der Fokus der OT-Sicherheit auf der Gewährleistung der Betriebskontinuität und der physischen Sicherheit.

Ein entscheidender Unterschied zwischen OT- und IT-Sicherheit besteht in den Anforderungen an die Systemstabilität. Während IT-Systeme regelmäßige Updates und Scans tolerieren können, müssen OT-Systeme rund um die Uhr verfügbar sein, da Ausfallzeiten zu Produktionsstopps führen können.

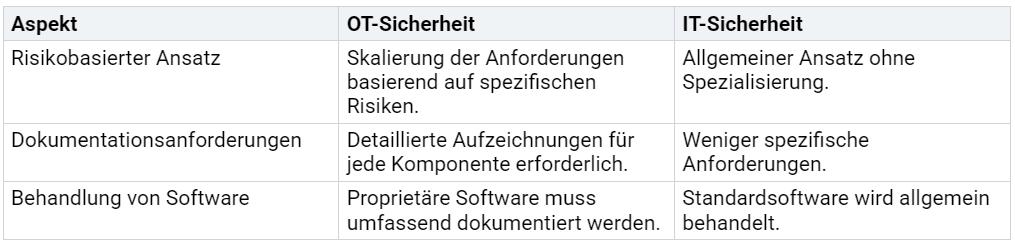

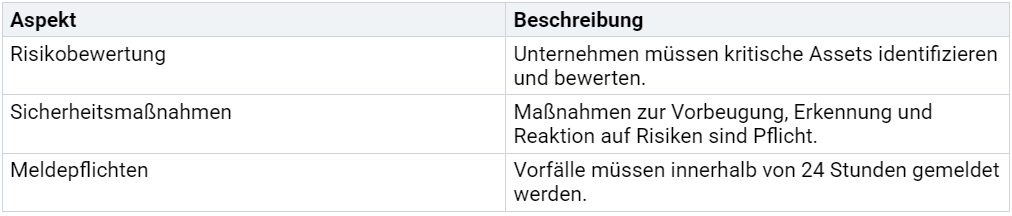

Eine präzise Abgrenzung zeigt sich in der folgenden Tabelle:

Du erkennst, dass OT-Sicherheit eine spezialisierte Disziplin ist, die sich nicht einfach durch IT-Standards ersetzen lässt.

Bedeutung von OT-Sicherheit für kritische Infrastrukturen

Kritische Infrastrukturen wie Energieversorgung, Wasserwirtschaft und Transportwesen sind das Rückgrat moderner Gesellschaften. Ein Angriff auf diese Systeme kann weitreichende Folgen haben, von Produktionsausfällen bis hin zu Gefahren für die öffentliche Sicherheit.

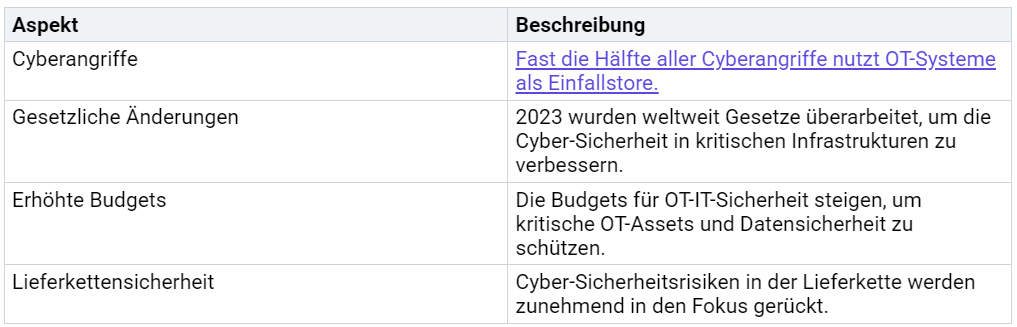

Die Bedeutung der OT-Sicherheit wird durch aktuelle Entwicklungen unterstrichen:

Du siehst, dass die Sicherung dieser Systeme nicht nur eine technische, sondern auch eine gesellschaftliche Verantwortung ist.

Herausforderungen durch die zunehmende Digitalisierung von OT-Systemen

Die Digitalisierung verändert die Landschaft der OT-Systeme grundlegend. Vernetzte Anlagen und intelligente Systeme bieten zwar Effizienzvorteile, erhöhen jedoch auch die Angriffsfläche.

Die lange Lebensdauer von Maschinen steht im Widerspruch zur schnellen Entwicklung der IT-Sicherheit.

Die Integration von IT- und OT-Infrastrukturen schafft neue Risiken und Angriffsvektoren.

Externe Zugänge in vernetzten Supply Chains erweitern die Angriffsvektoren erheblich.

Die industrielle Kommunikation wird zunehmend über intelligente vernetzte Systeme realisiert. Dies erfordert ein ganzheitliches Sicherheitskonzept, das sowohl technische als auch organisatorische Maßnahmen umfasst.

Cyberangriffe auf OT-Systeme gefährden nicht nur die Verfügbarkeit, sondern auch die Integrität der Systeme. Du musst sicherstellen, dass Sicherheitsmaßnahmen speziell auf die Anforderungen der OT abgestimmt sind, um diese Herausforderungen zu bewältigen.

Risiken durch unzureichende OT-Sicherheit

Cyberangriffe und ihre Auswirkungen auf OT-Systeme

Cyberangriffe auf OT-Systeme haben in den letzten Jahren stark zugenommen. Du siehst, dass diese Angriffe nicht nur die IT, sondern auch die physische Infrastruktur betreffen. Ein erfolgreicher Angriff kann die Steuerung von Maschinen manipulieren, Prozesse unterbrechen und sogar die Sicherheit von Mitarbeitenden gefährden.

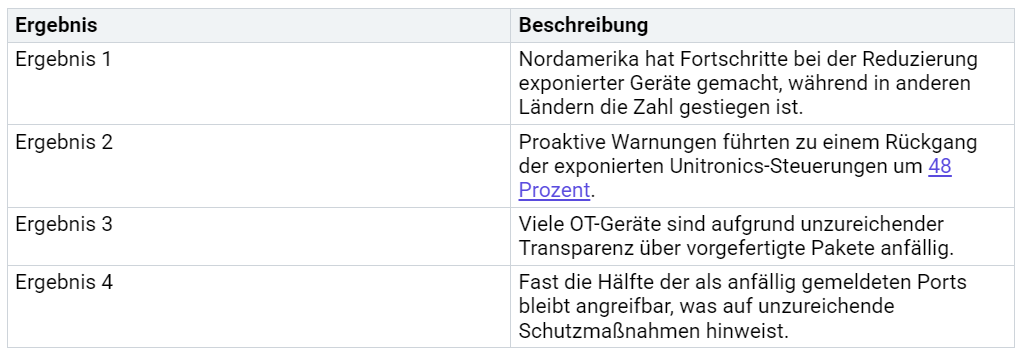

Die Auswirkungen solcher Angriffe sind oft gravierend. Ein Beispiel: Ein Angriff auf ein Wasserwerk könnte die Wasserqualität beeinträchtigen, während ein Angriff auf ein Energieversorgungsunternehmen zu Stromausfällen führen kann. Statistiken zeigen, dass viele OT-Geräte aufgrund mangelnder Transparenz und unzureichender Schutzmaßnahmen anfällig bleiben.

Diese Zahlen verdeutlichen, dass du nicht nur auf IT-Sicherheitsmaßnahmen setzen kannst. Du musst spezifische Lösungen für OT-Sicherheit implementieren, um die Risiken zu minimieren.

Wirtschaftliche Schäden durch Produktionsausfälle

Ein Angriff auf OT-Systeme kann erhebliche wirtschaftliche Schäden verursachen. Produktionsausfälle sind eine der häufigsten Folgen. Wenn Maschinen stillstehen, entstehen nicht nur direkte Verluste durch entgangene Einnahmen, sondern auch zusätzliche Kosten für Reparaturen und Wiederherstellungen.

Ein reales Beispiel zeigt, wie ein zentral ausgerolltes Update in einem Lebensmittelunternehmen zu einem massiven Produktionsausfall führte. Die Lagerlogistik war kurzzeitig nicht mehr funktionsfähig, und Automatiklager stoppten. Der wirtschaftliche Schaden lag im mittleren sechsstelligen Bereich.

Du kannst dir vorstellen, wie schwerwiegend solche Ausfälle für Unternehmen sind. Besonders in Branchen mit Just-in-Time-Produktion oder enger Lieferkettentaktung können selbst kurze Unterbrechungen weitreichende Folgen haben. Deshalb ist es entscheidend, dass du präventive Maßnahmen ergreifst, um Produktionsausfälle zu vermeiden.

Compliance-Verstöße und rechtliche Konsequenzen

Unzureichende OT-Sicherheit kann nicht nur wirtschaftliche, sondern auch rechtliche Konsequenzen haben. Wenn du die gesetzlichen Anforderungen nicht erfüllst, drohen dir empfindliche Strafen.

Compliance-Verstöße können strafrechtliche Konsequenzen haben, wie die Abschöpfung von Vorteilen gemäß § 73 Abs. 3 StGB.

Unternehmen können empfindliche Geldbußen nach § 30 OWiG auferlegt bekommen.

Aufsichtspflichtverletzungen von Geschäftsführern können ebenfalls zu Bußgeldern führen, gemäß § 130 OWiG.

Diese rechtlichen Vorgaben zeigen, dass du nicht nur aus technischer Sicht handeln musst. Du trägst auch eine rechtliche Verantwortung, die du nicht ignorieren kannst. Ein Verstoß gegen Compliance-Vorgaben kann nicht nur dein Unternehmen, sondern auch dich persönlich betreffen.

Tipp: Dokumentiere alle Sicherheitsmaßnahmen und führe regelmäßige Audits durch. So kannst du sicherstellen, dass du die gesetzlichen Anforderungen erfüllst und mögliche Strafen vermeidest.

Unterschiede zwischen IT- und OT-Sicherheit

Technologische und operative Unterschiede

Die Unterschiede zwischen IT- und OT-Sicherheit sind sowohl technologisch als auch operativ tiefgreifend. Während IT-Sicherheit sich auf den Schutz von Computern, Netzwerken und Servern konzentriert, umfasst OT-Sicherheit Maschinen, Produktionshardware und industrielle Steuerungssysteme (ICS). Diese Systeme haben oft eine längere Lebensdauer und sind komplexer, was ihre Anpassung an moderne Sicherheitsstandards erschwert.

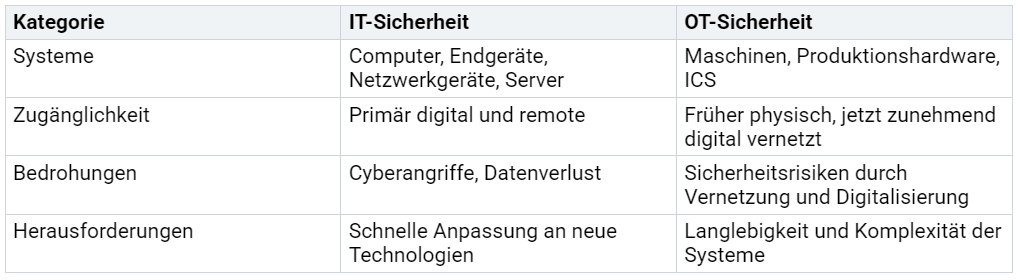

Die folgende Tabelle verdeutlicht die wichtigsten Unterschiede:

Du erkennst, dass OT-Sicherheit spezifische Ansätze erfordert, die über die klassischen IT-Methoden hinausgehen.

Warum IT-Sicherheitsansätze für OT nicht ausreichen

Herkömmliche IT-Sicherheitsansätze stoßen in OT-Umgebungen schnell an ihre Grenzen. Sie berücksichtigen nicht die besonderen Anforderungen von OT-Systemen. Viele dieser Systeme nutzen veraltete Software, die anfällig für Cyberangriffe ist. Zudem sind OT-Systeme oft nicht für digitale Angriffe ausgelegt, was spezialisierte Sicherheitslösungen notwendig macht.

Die Konvergenz von OT- und IT-Umgebungen schafft neue Schwachstellen.

Veraltete Software in OT-Systemen erhöht die Angriffsfläche.

IT-Sicherheitslösungen können die Echtzeitanforderungen von OT-Systemen nicht erfüllen.

Du siehst, dass die spezifischen Eigenschaften von OT-Systemen eine Anpassung der Sicherheitsstrategien erfordern.

Spezifische Anforderungen an OT-Sicherheitslösungen

OT-Sicherheitslösungen müssen auf die besonderen Bedürfnisse industrieller Systeme zugeschnitten sein. Sie sollten die Betriebskontinuität gewährleisten und gleichzeitig die physischen Prozesse schützen. Echtzeitanforderungen spielen dabei eine zentrale Rolle. Sicherheitsmaßnahmen dürfen keine Verzögerungen verursachen, die den Betrieb gefährden könnten.

Moderne OT-Sicherheitslösungen setzen auf:

Verhaltensbasierte Überwachung, um Anomalien frühzeitig zu erkennen.

Segmentierte Netzwerkarchitekturen, die Angriffsflächen minimieren.

Maßgeschneiderte Schutzmechanismen, die speziell für OT-Systeme entwickelt wurden.

Du kannst durch den Einsatz solcher Lösungen sicherstellen, dass deine OT-Systeme optimal geschützt sind, ohne die Betriebskontinuität zu gefährden.

Integration von OT-Sicherheit in die IT-Strategie

Best Practices für die Integration

Du fragst dich vielleicht, warum die Integration von OT-Sicherheit in deine IT-Strategie so wichtig ist. Die Antwort liegt in der zunehmenden Vernetzung von IT- und OT-Systemen. Diese Verbindung schafft neue Angriffsvektoren, die du nur durch eine ganzheitliche Strategie minimieren kannst.

Ein bewährter Ansatz ist die Einführung eines Zero-Trust-Modells. Dabei überprüfst du jede Verbindung und jeden Zugriff, unabhängig von der Quelle. Segmentiere deine Netzwerke, um kritische OT-Systeme von anderen Bereichen zu trennen. Nutze Firewalls und Zugangskontrollen, um die Sicherheit zu erhöhen.

Tipp: Beginne mit einer umfassenden Bestandsaufnahme deiner OT- und IT-Systeme. Nur wenn du alle Komponenten kennst, kannst du Schwachstellen identifizieren und gezielt handeln.

Schulung und Sensibilisierung von Mitarbeitern

Mitarbeiter sind oft das schwächste Glied in der Sicherheitskette. Du kannst die besten Technologien einsetzen, aber ohne geschulte Mitarbeiter bleibt deine OT-Sicherheit unvollständig. Sensibilisiere dein Team für die spezifischen Risiken in OT-Umgebungen.

Organisiere regelmäßige Schulungen, die praxisnah und leicht verständlich sind. Zeige deinen Mitarbeitern, wie sie verdächtige Aktivitäten erkennen und melden können. Erstelle klare Richtlinien für den Umgang mit OT-Systemen und sorge dafür, dass diese eingehalten werden.

Wusstest du, dass 88 % der Cyberangriffe durch menschliches Fehlverhalten ermöglicht werden? Mit gezielter Schulung kannst du dieses Risiko deutlich reduzieren.

Einsatz von spezialisierten Sicherheitslösungen

Standard-IT-Sicherheitslösungen reichen für OT-Systeme nicht aus. Du benötigst spezialisierte Tools, die auf die besonderen Anforderungen von OT abgestimmt sind. Diese Lösungen sollten in der Lage sein, Anomalien in Echtzeit zu erkennen, ohne den Betrieb zu stören.

Setze auf verhaltensbasierte Überwachungssysteme, die ungewöhnliche Aktivitäten frühzeitig identifizieren. Ergänze diese durch segmentierte Netzwerkarchitekturen, die Angriffe isolieren können. Wähle Lösungen, die speziell für die Anforderungen von OT-Systemen entwickelt wurden, um maximale Sicherheit zu gewährleisten.

Denke daran: Die richtige Sicherheitslösung schützt nicht nur deine Systeme, sondern auch die Menschen, die mit ihnen arbeiten.

Gesetzliche Anforderungen und zukünftige Entwicklungen

Überblick über NIS2 und IT-Sicherheitsgesetz 2.0

Die gesetzlichen Rahmenbedingungen für OT-Sicherheit entwickeln sich rasant. Du musst dich mit den wichtigsten Vorschriften wie der NIS2-Richtlinie und dem IT-Sicherheitsgesetz 2.0 vertraut machen, um die Sicherheit deiner Systeme zu gewährleisten. Diese Regelwerke zielen darauf ab, Cyberrisiken zu minimieren und die Resilienz kritischer Infrastrukturen zu stärken.

Die NIS2-Richtlinie fordert von Unternehmen umfassende Risikobewertungen und die Identifikation kritischer Assets. Du bist verpflichtet, Sicherheitsmaßnahmen zu implementieren, die Risiken vorbeugen, erkennen und darauf reagieren. Zudem musst du Vorfälle innerhalb von 24 Stunden melden. Das IT-Sicherheitsgesetz 2.0 ergänzt diese Anforderungen durch den IT-Grundschutz des BSI, ISO 27001-Zertifizierungen und branchenspezifische Standards wie IEC 62443.

Die Nichteinhaltung dieser Vorschriften kann teuer werden. Geldstrafen von bis zu zehn Millionen Euro oder zwei Prozent des weltweiten Jahresumsatzes drohen. Du solltest daher sicherstellen, dass deine OT-Sicherheit den gesetzlichen Anforderungen entspricht.

Trends in der OT-Sicherheit, einschließlich KI und Automatisierung

Die Zukunft der OT-Sicherheit wird von neuen Technologien geprägt. Künstliche Intelligenz (KI) und Automatisierung spielen eine zentrale Rolle bei der Erkennung und Abwehr von Bedrohungen. Du kannst KI nutzen, um Anomalien in Echtzeit zu identifizieren und Angriffe frühzeitig zu stoppen. Automatisierte Systeme helfen dir, Sicherheitsmaßnahmen effizienter umzusetzen und menschliche Fehler zu reduzieren.

Die zunehmende Vernetzung in der Lebensmittelindustrie zeigt, wie wichtig diese Technologien sind. Cyberangriffe auf vernetzte Systeme stellen eine erhebliche Bedrohung dar. KI-basierte Lösungen können diese Risiken minimieren, indem sie neue Angriffsformen erkennen und darauf reagieren.

Tipp: Investiere in KI-gestützte Sicherheitslösungen, um deine OT-Systeme zukunftssicher zu machen.

Die Rolle von Audits und Zertifizierungen

Audits und Zertifizierungen sind entscheidend, um die Wirksamkeit deiner Sicherheitsmaßnahmen nachzuweisen. Sie helfen dir, Schwachstellen zu identifizieren und die Einhaltung gesetzlicher Vorgaben zu dokumentieren. Zertifizierungen wie ISO 27001 oder IEC 62443 bieten dir einen klaren Rahmen für die Umsetzung von Sicherheitsstandards.

Regelmäßige Audits stellen sicher, dass deine Systeme auf dem neuesten Stand bleiben. Du kannst durch diese Prüfungen nicht nur die Sicherheit erhöhen, sondern auch das Vertrauen von Partnern und Kunden stärken. Internationale Kooperationen und neue gesetzliche Rahmenbedingungen fördern zudem die Bekämpfung von Cyberkriminalität.

Hinweis: Dokumentiere alle Sicherheitsmaßnahmen sorgfältig, um bei Audits gut vorbereitet zu sein.

Du musst die wachsenden Bedrohungen für OT-Systeme ernst nehmen. Cyberangriffe gefährden nicht nur die Betriebskontinuität, sondern auch die Sicherheit deiner gesamten Infrastruktur. Die Integration von OT-Sicherheit in deine IT-Strategie ist entscheidend, um Risiken zu minimieren und den reibungslosen Betrieb zu gewährleisten. Handle jetzt, um deine Systeme zu schützen und zukünftige Herausforderungen erfolgreich zu meistern.

Tipp: Beginne mit einer umfassenden Analyse deiner OT-Systeme und setze auf spezialisierte Sicherheitslösungen.

FAQ

Warum ist OT-Sicherheit wichtiger als je zuvor?

Cyberangriffe auf OT-Systeme nehmen zu. Du musst OT-Sicherheit priorisieren, da diese Systeme oft veraltet sind und keine modernen Schutzmechanismen haben. Angriffe können Produktionsausfälle, wirtschaftliche Schäden und Gefahren für die öffentliche Sicherheit verursachen. Die Sicherung deiner OT-Systeme schützt deinen Betrieb und deine Mitarbeitenden.

Welche Herausforderungen entstehen durch die Digitalisierung von OT-Systemen?

Die Digitalisierung erhöht die Angriffsfläche. Vernetzte Systeme und externe Zugänge schaffen neue Risiken. Du musst Sicherheitsmaßnahmen implementieren, die speziell auf OT abgestimmt sind. Ohne diese Maßnahmen gefährden Angriffe die Verfügbarkeit und Integrität deiner Systeme.

Wie unterscheidet sich OT-Sicherheit von IT-Sicherheit?

OT-Sicherheit schützt physische Prozesse und Maschinen, während IT-Sicherheit Daten und Netzwerke sichert. OT-Systeme erfordern kontinuierliche Verfügbarkeit und Echtzeitreaktionen. Du kannst IT-Ansätze nicht direkt übertragen, da sie die besonderen Anforderungen von OT nicht erfüllen.

Welche gesetzlichen Anforderungen muss ich beachten?

Du musst Vorschriften wie NIS2 und IT-Sicherheitsgesetz 2.0 einhalten. Diese verlangen Risikobewertungen, Sicherheitsmaßnahmen und Meldepflichten. Verstöße führen zu hohen Strafen. Dokumentiere alle Maßnahmen und führe regelmäßige Audits durch, um Compliance sicherzustellen.

Welche Technologien helfen bei der OT-Sicherheit?

KI und Automatisierung sind Schlüsseltechnologien. Du kannst KI nutzen, um Anomalien in Echtzeit zu erkennen. Automatisierte Systeme reduzieren menschliche Fehler und erhöhen die Effizienz. Investiere in spezialisierte Lösungen, die auf die Anforderungen von OT abgestimmt sind.