Operation Shady Rat hat die Welt der Cybersicherheit nachhaltig verändert. Diese gezielte Cyber-Spionageoperation demonstrierte die Verwundbarkeit moderner digitaler Systeme. Sie zielte nicht nur auf Unternehmen, sondern auch auf Regierungen und kritische Infrastruktur. Ihre globale Bedeutung wird durch alarmierende Statistiken unterstrichen:

Cyberkriminalität verursachte 2023 Schäden von 30 Milliarden Euro mehr als im Vorjahr.

Ransomware-Angriffe könnten laut Allianz Versicherung jährlich bis zu 265 Milliarden US-Dollar kosten.

Zwei Drittel der Schäden der deutschen Wirtschaft durch Industriespionage belaufen sich auf 178,6 Milliarden Euro.

Die Operation Shady Rat verdeutlicht, dass Cyberspionage keine isolierten Vorfälle sind, sondern eine systematische Bedrohung mit weitreichenden Folgen.

Wichtige Erkenntnisse

Operation Shady Rat zeigt, wie leicht Hacker Systeme angreifen können. Firmen und Regierungen müssen ihre Sicherheit verbessern.

Phishing-Angriffe sind sehr erfolgreich bei Cyberangriffen. Mitarbeiter sollten lernen, solche Angriffe zu erkennen.

Länder müssen zusammenarbeiten, um Cyberangriffe zu stoppen. Der Austausch von Infos hilft, neue Angriffe zu verhindern.

Sicherheitschecks und Updates sind sehr wichtig. Alte Programme und schwache Passwörter machen es Hackern leicht.

Cyberangriffe haben große Folgen für Wirtschaft und Politik. Firmen sollten aktiv handeln, um ihre Daten zu schützen.

Hintergrund und Kontext

Ursprung und Entdeckung

Die Ursprünge der Operation Shady Rat reichen bis ins Jahr 2006 zurück. Erste dokumentierte Angriffe wurden in Südkorea beobachtet, wo ein Bauunternehmen durch eine gezielte Phishing-Mail kompromittiert wurde. Die Angreifer nutzten einen Remote Access Trojan (RAT), um langfristigen Zugang zu internen Systemen zu erhalten. Diese Methode war nicht auf Südkorea beschränkt. Ähnliche Angriffe wurden weltweit registriert, wobei die Angreifer sich durch Geduld und Präzision auszeichneten.

Die Entdeckung der Operation erfolgte durch das Forschungsteam von McAfee im Jahr 2011. Sie identifizierten einen zentralen Server, der gestohlene Daten aus verschiedenen Ländern und Branchen enthielt. Die Analyse zeigte, dass die Angriffe nicht zufällig waren, sondern Teil einer koordinierten Kampagne.

Zeitlicher Rahmen

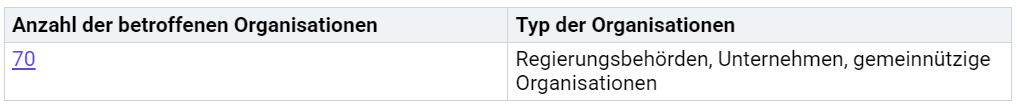

Die Operation Shady Rat erstreckte sich über mehrere Jahre. Die ersten Angriffe wurden 2006 registriert, und die Aktivitäten hielten bis mindestens 2013 an. Während dieser Zeit wurden über 70 bestätigte Fälle dokumentiert, darunter Angriffe auf Unternehmen, Regierungen und NGOs. Die Angreifer blieben oft jahrelang unentdeckt, was die Effektivität ihrer Strategie unterstreicht.

Die Veröffentlichung des McAfee-Berichts im Jahr 2011 markierte einen Wendepunkt. Er brachte die systematische Natur der Angriffe ans Licht und zeigte, dass die Operation bereits seit Jahren aktiv war. Die Enthüllungen von Mandiant im Jahr 2013 lieferten weitere Details, darunter die Identifizierung der Einheit 61398 der chinesischen Volksbefreiungsarmee als Hauptakteur.

Ziele und Motivation

Die Hauptmotivation hinter der Operation Shady Rat war die Informationsbeschaffung. Die Angreifer konzentrierten sich auf den Diebstahl sensibler Daten, darunter Geschäftsgeheimnisse, militärische Technologien und strategische Pläne. Ihr Ziel war nicht kurzfristiger Schaden, sondern langfristige Informationshoheit.

Die Angriffsvektoren auf die deutsche Wirtschaft haben sich verändert.

Es gibt eine zunehmende Verzahnung von Cyberspionage und Cybercrime.

Angreifer nutzen Social Engineering, um klassische Spionageaktivitäten zu ermöglichen.

Die Operation zeigte, wie effektiv gezielte Phishing-Angriffe und Malware sein können, um Zugang zu kritischen Informationen zu erhalten. Sie verdeutlichte auch die strategische Bedeutung von Cyberspionage in einer vernetzten Welt.

Arbeitsweise der Operation Shady Rat

Verwendete Techniken

Die Operation Shady Rat setzte auf eine Kombination aus bewährten und raffinierten Techniken, um ihre Ziele zu erreichen. Die Angreifer nutzten gezielte Phishing-Mails, die täuschend echt wirkten. Diese Mails enthielten oft Anhänge, die mit Schadsoftware infiziert waren. Sobald ein Empfänger den Anhang öffnete, begann die Malware, sich unbemerkt im Netzwerk auszubreiten.

Eine weitere Schlüsseltechnik war der Einsatz von sogenannten Remote Access Trojans (RATs). Diese ermöglichten den Angreifern, langfristigen Zugriff auf die kompromittierten Systeme zu erhalten. Die Angreifer bewegten sich lautlos durch Netzwerke, sammelten Daten und suchten nach weiteren Schwachstellen.

Die folgende Tabelle zeigt die Anzahl und Art der betroffenen Organisationen, die das Ausmaß der Operation verdeutlichen:

Die Techniken der Operation Shady Rat waren nicht nur effektiv, sondern auch anpassungsfähig. Sie wurden kontinuierlich weiterentwickelt, um Sicherheitsmaßnahmen zu umgehen und unentdeckt zu bleiben.

Einsatz von Malware

Die Malware, die bei der Operation Shady Rat zum Einsatz kam, war speziell darauf ausgelegt, unauffällig und effizient zu arbeiten. Sie nutzte Schwachstellen in Software und Betriebssystemen aus, um sich Zugang zu verschaffen. Einmal installiert, begann sie, sensible Daten wie Geschäftsgeheimnisse, Zugangsdaten und technische Pläne zu sammeln.

Die Schadsoftware war modular aufgebaut, was den Angreifern erlaubte, ihre Funktionen je nach Ziel anzupassen. Einige Module ermöglichten das Auslesen von Tastatureingaben, während andere Netzwerkverkehr überwachten oder Dateien kopierten.

Ein entscheidender Faktor für den Erfolg der Malware war ihre Fähigkeit, sich tief in die Systeme einzugraben. Sie blieb oft jahrelang unentdeckt und ermöglichte so den kontinuierlichen Abfluss von Informationen. Die folgende Grafik zeigt den prozentualen Anstieg verschiedener Kategorien von Cyberangriffen, die die Wirksamkeit solcher Techniken unterstreichen:

Schwachstellen in Netzwerken

Die Angreifer der Operation Shady Rat nutzten gezielt Schwachstellen in Netzwerken aus, um ihre Ziele zu erreichen. Veraltete Software, unzureichende Sicherheitsprotokolle und menschliches Fehlverhalten boten ideale Einstiegspunkte. Besonders effektiv war der Einsatz von Social Engineering, bei dem Mitarbeiter durch täuschend echte Nachrichten dazu gebracht wurden, schädliche Anhänge zu öffnen oder sensible Informationen preiszugeben.

Einmal im Netzwerk, bewegten sich die Angreifer lateral, das heißt, sie wechselten von einem System zum nächsten. Sie suchten nach weiteren Schwachstellen und erweiterten ihren Zugriff. Diese Methode ermöglichte es ihnen, auch verbundene Abteilungen, Tochterunternehmen oder externe Partner zu infiltrieren.

Die Operation Shady Rat zeigte, wie wichtig es ist, Netzwerke regelmäßig zu überprüfen und Sicherheitslücken zu schließen. Ohne diese Maßnahmen bleiben Systeme anfällig für Angriffe, die langfristige Schäden verursachen können.

Betroffene Ziele und globale Auswirkungen

Zielorganisationen und Länder

Die Operation Shady Rat richtete sich gegen eine Vielzahl von Organisationen und Ländern. Die Angriffe betrafen Regierungsbehörden, Unternehmen, NGOs und sogar Forschungseinrichtungen. Besonders betroffen waren westliche Länder, darunter die USA, Kanada und Deutschland. Auch asiatische Staaten wie Südkorea und Taiwan gerieten ins Visier der Angreifer.

Die geografische Verteilung der Angriffe zeigt ein klares Muster:

Laut dem Global Threat Report 2024 von CrowdStrike entfallen fast zwei Drittel aller Cyberangriffe auf Nord- und Mittelamerika.

In Deutschland fand im Jahr 2023 alle 39 Sekunden ein Cyberangriff statt, was über 2.200 Attacken pro Tag entspricht.

Diese Zahlen verdeutlichen die globale Reichweite der Operation und die systematische Vorgehensweise der Angreifer. Die Ziele wurden nicht zufällig ausgewählt. Stattdessen konzentrierten sich die Angreifer auf Organisationen mit strategischer Bedeutung, um maximalen Nutzen aus den gestohlenen Informationen zu ziehen.

Wirtschaftliche und politische Folgen

Die wirtschaftlichen Schäden durch die Operation Shady Rat sind enorm. Unternehmen verloren nicht nur sensible Daten, sondern auch Wettbewerbsvorteile. Der Diebstahl von Geschäftsgeheimnissen und technologischen Innovationen führte zu Milliardenverlusten. Besonders betroffen war die Luftfahrtindustrie, wie der Fall der F-35-Tarnkappenjäger zeigt. Die gestohlenen Pläne ermöglichten es China, ein eigenes Tarnkappenflugzeug zu entwickeln, was die technologische Führungsposition der USA gefährdete.

Politisch führte die Operation zu Spannungen zwischen den betroffenen Ländern und China. Die Enthüllungen über die Einheit 61398 der chinesischen Volksbefreiungsarmee sorgten für diplomatische Krisen. Die USA und ihre Verbündeten erhöhten den Druck auf China, während Peking die Vorwürfe zurückwies und Gegenanschuldigungen erhob.

Die Prognosen für die Zukunft sind alarmierend:

Die globalen Schäden durch Cyberkriminalität könnten von 8,15 Billionen Dollar im Jahr 2023 auf 13,8 Billionen Dollar im Jahr 2028 steigen.

In Deutschland rechnen 90 Prozent der Unternehmen in den nächsten zwölf Monaten mit mehr Cyberangriffen.

Ransomware-Attacken könnten weltweit Schäden von 265 Milliarden US-Dollar pro Jahr verursachen.

Diese Entwicklungen zeigen, dass die wirtschaftlichen und politischen Folgen von Cyberangriffen wie der Operation Shady Rat weit über den unmittelbaren Schaden hinausgehen. Sie beeinflussen die globale Stabilität und das Vertrauen in digitale Systeme.

Langfristige Auswirkungen auf Cybersicherheit

Die Operation Shady Rat hat die Cybersicherheitslandschaft nachhaltig verändert. Sie zeigte, wie verwundbar selbst hochentwickelte Systeme sind. Unternehmen und Regierungen mussten ihre Sicherheitsstrategien überdenken und neue Maßnahmen ergreifen, um zukünftige Angriffe zu verhindern.

Ein entscheidender Aspekt ist die zunehmende Bedeutung von internationaler Zusammenarbeit. Länder erkennen, dass sie Cyberbedrohungen nicht allein bewältigen können. Gemeinsame Initiativen wie der Austausch von Bedrohungsinformationen und die Entwicklung globaler Sicherheitsstandards gewinnen an Bedeutung.

Die langfristigen Auswirkungen betreffen auch die Wahrnehmung von Cybersicherheit. Organisationen investieren mehr in Schulungen und Technologien, um ihre Netzwerke zu schützen. Gleichzeitig bleibt die Herausforderung bestehen, menschliches Fehlverhalten zu minimieren, da Social Engineering weiterhin eine der effektivsten Angriffsmethoden ist.

Die Operation Shady Rat hat eine neue Ära der Cybersicherheit eingeläutet. Sie verdeutlichte, dass Cyberangriffe nicht nur technische, sondern auch strategische und geopolitische Herausforderungen darstellen.

Lehren und Schutzmaßnahmen

Erkenntnisse aus der Operation

Die Operation Shady Rat hat gezeigt, wie effektiv gezielte Cyberangriffe sein können. Sie verdeutlichte, dass selbst hochentwickelte Systeme anfällig für einfache Methoden wie Phishing-Mails sind. Die Angreifer nutzten Geduld und Präzision, um langfristigen Zugang zu Netzwerken zu erhalten.

Ein zentraler Punkt ist die Bedeutung von menschlichem Verhalten. Viele Angriffe wurden durch unachtsames Öffnen von Anhängen ermöglicht. Unternehmen und Behörden müssen ihre Mitarbeiter besser schulen, um solche Fehler zu vermeiden.

Hinweis: Cybersicherheit beginnt beim Menschen. Schulungen und Sensibilisierung sind entscheidend, um Angriffe zu verhindern.

Die Operation zeigte auch, dass Sicherheitsmaßnahmen oft unzureichend sind. Veraltete Software und schwache Passwörter bieten Angreifern einfache Einstiegspunkte. Regelmäßige Updates und starke Authentifizierungsmethoden sind unverzichtbar.

Strategien zur Cybersicherheit

Organisationen müssen ihre Sicherheitsstrategien anpassen, um zukünftige Angriffe zu verhindern. Eine wichtige Maßnahme ist die Einführung von mehrschichtigen Sicherheitsmodellen. Diese Modelle kombinieren Firewalls, Intrusion-Detection-Systeme und Verschlüsselung, um Netzwerke besser zu schützen.

Eine weitere Strategie ist die regelmäßige Überprüfung von Netzwerken. Sicherheitslücken müssen frühzeitig erkannt und geschlossen werden. Unternehmen sollten auch Penetrationstests durchführen, um ihre Systeme auf Schwachstellen zu prüfen.

Empfohlene Maßnahmen:

Einsatz von KI-gestützten Sicherheitssystemen.

Implementierung von Zero-Trust-Architekturen.

Schulung der Mitarbeiter im Umgang mit Cyberbedrohungen.

Internationale Zusammenarbeit

Cybersicherheit ist eine globale Herausforderung. Länder müssen zusammenarbeiten, um Bedrohungen effektiv zu bekämpfen. Der Austausch von Informationen über Angriffe und Schwachstellen kann helfen, zukünftige Attacken zu verhindern.

Internationale Abkommen wie das zwischen den USA und China im Jahr 2015 sind ein Schritt in die richtige Richtung. Solche Vereinbarungen schaffen Vertrauen und fördern gemeinsame Sicherheitsstandards.

Tipp: Globale Initiativen wie die Europäische Agentur für Cybersicherheit (ENISA) spielen eine Schlüsselrolle bei der Koordination internationaler Maßnahmen.

Die Operation Shady Rat hat gezeigt, dass Cyberangriffe keine Grenzen kennen. Nur durch Zusammenarbeit können Länder ihre digitale Infrastruktur schützen und die Sicherheit im Cyberspace gewährleisten.

Die Operation Shady Rat hat gezeigt, wie entscheidend Cybersicherheit in einer vernetzten Welt ist. Unternehmen und Regierungen müssen ihre Schutzmaßnahmen kontinuierlich verbessern, um den wachsenden Bedrohungen zu begegnen. Statistische Erhebungen verdeutlichen die Dringlichkeit:

Die Bedeutung proaktiver Prävention und globaler Zusammenarbeit wird durch beeindruckende Zahlen unterstrichen:

Der weltweite Umsatz im Cybersecurity-Markt beträgt 172 Milliarden Euro.

In Deutschland liegt der Umsatz bei 7 Milliarden Euro, während die USA 75 Milliarden Euro erreichen.

Ransomware-Attacken könnten jährlich Schäden von 265 Milliarden US-Dollar verursachen.

Cybersicherheit ist keine Option, sondern eine Notwendigkeit. Nur durch gemeinsame Anstrengungen und kontinuierliche Wachsamkeit können digitale Systeme geschützt und die globale Stabilität gewährleistet werden.

FAQ

Was ist die Operation Shady Rat?

Die Operation Shady Rat war eine groß angelegte Cyber-Spionagekampagne. Sie zielte auf Unternehmen, Regierungen und NGOs weltweit ab. Die Angreifer nutzten Phishing-Mails und Malware, um sensible Daten zu stehlen und langfristigen Zugang zu Netzwerken zu erhalten.

Welche Länder waren am stärksten betroffen?

Die Angriffe konzentrierten sich auf westliche Länder wie die USA, Kanada und Deutschland. Auch asiatische Staaten wie Südkorea und Taiwan wurden Ziel der Operation. Die Auswahl der Ziele basierte auf ihrer strategischen Bedeutung.

Wie konnten die Angreifer unentdeckt bleiben?

Die Angreifer nutzten raffinierte Techniken wie Remote Access Trojans (RATs). Diese ermöglichten ihnen, sich unauffällig in Netzwerken zu bewegen. Sie blieben oft jahrelang unentdeckt, da sie keine sichtbaren Schäden verursachten.

Welche Lehren können aus der Operation gezogen werden?

Die Operation zeigt, wie wichtig Cybersicherheit ist. Unternehmen sollten ihre Netzwerke regelmäßig überprüfen, Mitarbeiter schulen und moderne Sicherheitsmaßnahmen wie Zero-Trust-Architekturen einführen. Internationale Zusammenarbeit ist entscheidend, um Cyberbedrohungen effektiv zu bekämpfen.

Wie können sich Organisationen vor ähnlichen Angriffen schützen?

Organisationen sollten mehrschichtige Sicherheitsmodelle implementieren. Dazu gehören Firewalls, Verschlüsselung und Intrusion-Detection-Systeme. Regelmäßige Updates und Penetrationstests helfen, Schwachstellen frühzeitig zu erkennen und zu schließen.