Am 21. Oktober 2016 erlebte das Internet einen Schockmoment. Du konntest Twitter, Netflix oder Reddit nicht mehr erreichen. Der Grund? Ein massiver Angriff auf den DNS-Dienstleister Dyn. Dahinter steckte das Mirai-Botnetz, das zehntausende IoT-Geräte in eine digitale Armee verwandelte. Dieser Angriff zeigte dir, wie verwundbar moderne Netzwerke sind. Der Tag veränderte die Wahrnehmung von Cybersicherheit und machte klar, dass Botnetze eine globale Bedrohung darstellen. Bis heute bleibt die Gefahr bestehen und fordert dich heraus, auf sichere Technologien zu setzen.

Wichtige Erkenntnisse

Der Angriff auf Dyn am 21. Oktober 2016 zeigte, wie unsicher das Internet sein kann. Webseiten wie Twitter und Netflix funktionierten für viele Menschen nicht.

Geräte im Internet der Dinge (IoT) sind oft nicht gut geschützt. Nutze starke Passwörter und ändere Standard-Passwörter sofort, um sicher zu bleiben.

Updates sind wichtig, um deine Geräte sicher zu halten. Schalte automatische Updates ein, damit Schwachstellen behoben werden.

Als der Mirai-Quellcode veröffentlicht wurde, gab es viele neue Angriffe. Denke daran, dass Cyberangriffe überall passieren können und Zusammenarbeit wichtig ist.

Experten entwickeln neue Technologien, um Botnetz-Angriffe zu stoppen. Verwende moderne Sicherheitsprogramme, um dich besser zu schützen.

Der Tag, an dem alles begann

Der Angriff auf Dyn und seine globalen Auswirkungen

Am Morgen des 21. Oktober 2016 bemerkst du vielleicht, dass deine Lieblingswebseiten nicht mehr erreichbar sind. Twitter, Netflix, Reddit – alles offline. Was zunächst wie ein technischer Fehler aussieht, entpuppt sich schnell als einer der größten Cyberangriffe der Geschichte. Der DNS-Dienstleister Dyn wird von einem massiven DDoS-Angriff getroffen. Dieser Angriff bringt nicht nur Dyn, sondern auch zahlreiche große Plattformen, die auf dessen Dienste angewiesen sind, zum Stillstand.

Die Auswirkungen sind global. Millionen von Nutzern können keine Online-Dienste mehr nutzen. Unternehmen verlieren Einnahmen, und die digitale Infrastruktur zeigt plötzlich ihre Schwächen. Dieser Tag wird als Wendepunkt in der Cybersicherheitsgeschichte angesehen. Er macht dir klar, wie abhängig das Internet von zentralen Diensten wie DNS ist. Ohne diese "Telefonbücher des Internets" können Webseiten nicht mehr gefunden werden. Der Angriff auf Dyn zeigt, wie verletzlich selbst die größten Akteure im Netz sind.

Wie ein Minecraft-Streit zu einem globalen Problem wurde

Was diesen Angriff besonders macht, ist sein Ursprung. Du denkst vielleicht, dass hinter einem solchen Ereignis eine staatlich gelenkte Operation steckt. Doch die Wahrheit ist überraschend: Der Angriff hat seine Wurzeln in einem Streit innerhalb der Minecraft-Community. Betreiber von Minecraft-Servern kämpfen um Marktanteile und Einnahmen. Einige verdienen monatlich bis zu 100.000 Dollar durch Ingame-Verkäufe. Jeder Serverausfall bedeutet finanzielle Verluste.

In diesem Wettbewerb greifen manche Betreiber zu extremen Mitteln. DDoS-Angriffe werden zur bevorzugten Waffe, um Konkurrenten auszuschalten. Ein Informatikstudent aus New Jersey, bekannt als "Anna Senpai", entwickelt das Mirai-Botnetz, um seine Rivalen zu dominieren. Was als lokaler Konflikt beginnt, eskaliert zu einem globalen Problem. Der Tag, an dem Mirai losgelassen wird, zeigt, wie ein scheinbar harmloser Streit in der Gaming-Welt das gesamte Internet erschüttern kann.

Die Rolle von IoT-Geräten im Angriff

IoT-Geräte spielen eine zentrale Rolle bei diesem Angriff. Millionen von schlecht gesicherten Geräten wie IP-Kameras, Router und Babyphones werden durch das Mirai-Botnetz infiziert. Diese Geräte verwenden oft Standardpasswörter wie "admin" oder "12345", die Angreifer leicht ausnutzen können. Einmal infiziert, werden sie Teil eines riesigen Botnetzes, das auf Befehl Datenpakete an ein Ziel sendet.

Die Zahlen sind beeindruckend:

Millionen ungeschützter IoT-Geräte, darunter IP-Kameras und Router, werden übernommen.

Standardpasswörter ermöglichen den einfachen Zugriff auf diese Geräte.

Der Angriff auf Dyn wird von mehreren Millionen IP-Adressen gleichzeitig ausgeführt.

Diese Geräte, die eigentlich deinen Alltag erleichtern sollen, werden zu Werkzeugen für Cyberangriffe. Der Angriff auf Dyn zeigt dir, wie wichtig es ist, IoT-Geräte sicher zu konfigurieren und regelmäßig zu aktualisieren. Ohne diese Maßnahmen bleibt das Internet der Dinge ein leichtes Ziel für Angreifer.

Was ist das Mirai-Botnetz?

Ursprung und Entstehung

Das Mirai-Botnetz entstand im Jahr 2016 und wurde von einem Informatikstudenten aus New Jersey entwickelt. Du kennst ihn vielleicht unter seinem Online-Pseudonym "Anna Senpai". Ursprünglich wollte er ein Werkzeug schaffen, um Rivalen in der Minecraft-Community zu bekämpfen. Doch was als kleines Projekt begann, entwickelte sich schnell zu einer mächtigen Cyberwaffe.

Mirai basiert auf einem einfachen Prinzip: Es sucht nach ungesicherten IoT-Geräten und infiziert sie mit Malware. Diese Geräte werden dann Teil eines Botnetzes, das auf Befehl massive Datenströme erzeugen kann. Der Name "Mirai" stammt aus dem Japanischen und bedeutet "Zukunft". Ironischerweise hat dieses Botnetz die Zukunft der Cybersicherheit nachhaltig beeinflusst.

Motivation der Angreifer

Die Motivation hinter Mirai war zunächst überraschend simpel. Du denkst vielleicht, dass es um politische oder wirtschaftliche Ziele ging. Doch die Wahrheit ist: Es ging um Macht und Kontrolle in der Minecraft-Community. Betreiber von Servern wollten ihre Konkurrenten ausschalten, um Marktanteile zu gewinnen.

Die Entwickler von Mirai hatten jedoch auch finanzielle Interessen. Sie boten DDoS-Schutzdienste an und nutzten das Botnetz, um die Nachfrage nach solchen Dienstleistungen zu steigern. Diese Kombination aus persönlicher Rivalität und wirtschaftlichem Gewinn machte Mirai zu einer gefährlichen Waffe.

💡 Hinweis: Die Geschichte von Mirai zeigt dir, wie leicht persönliche Konflikte in der digitalen Welt globale Auswirkungen haben können.

Zielsetzung und erste Angriffe

Die ersten Angriffe von Mirai richteten sich gegen kleinere Ziele, vor allem Minecraft-Server. Du kannst dir vorstellen, wie Betreiber ihre Konkurrenten durch gezielte DDoS-Angriffe aus dem Geschäft drängen wollten. Doch schnell wurde klar, dass Mirai viel mehr leisten konnte.

Der Angriff auf den französischen Cloud-Dienstleister OVH war einer der ersten großen Tests. Mit einem Datenstrom von über einem Terabit pro Sekunde setzte Mirai neue Maßstäbe. Kurz darauf folgte der Angriff auf den Cybersecurity-Journalisten Brian Krebs. Diese Attacken zeigten dir, wie mächtig und vielseitig das Botnetz war.

Die Zielsetzung änderte sich mit der Zeit. Was als Werkzeug für persönliche Konflikte begann, wurde zu einer globalen Bedrohung. Mirai war nicht mehr nur ein Botnetz – es war eine Blaupause für zukünftige Cyberangriffe.

Wie funktionierte Mirai?

Ausnutzung von Standard-Passwörtern

Mirai nutzte eine der größten Schwächen vieler IoT-Geräte: Standard-Passwörter. Hersteller liefern Geräte wie Router, IP-Kameras oder Babyphones oft mit voreingestellten Zugangsdaten aus. Diese Passwörter, wie "admin" oder "12345", bleiben häufig unverändert. Du kannst dir vorstellen, wie leicht Angreifer solche Geräte übernehmen können.

Mirai scannte das Internet systematisch nach Geräten mit diesen Standard-Passwörtern. Sobald ein Gerät gefunden wurde, übernahm die Malware die Kontrolle. Hier sind einige Fakten, die dir zeigen, wie effektiv diese Methode war:

Millionen von Geräten weltweit wurden mit Standard-Passwörtern ausgeliefert.

Viele Nutzer änderten diese Passwörter nie, was die Geräte extrem anfällig machte.

Ein einfacher Scan von IP-Adressen reichte aus, um ungeschützte Geräte zu finden.

Diese Schwachstelle machte es Mirai möglich, in kürzester Zeit eine riesige Armee von Bot-Geräten aufzubauen. Du siehst, wie wichtig es ist, Standard-Passwörter sofort zu ändern, um solche Angriffe zu verhindern.

Infektion von IoT-Geräten

Die Infektion von IoT-Geräten durch Mirai verlief schnell und effizient. Sobald die Malware ein Gerät mit Standard-Passwörtern identifizierte, installierte sie sich selbst darauf. Danach wurde das Gerät Teil des Botnetzes. Du kannst dir das wie eine digitale Rekrutierung vorstellen. Jedes infizierte Gerät wurde ein "Soldat", der auf Befehl Datenpakete an ein Ziel senden konnte.

Die betroffenen Geräte waren oft alltägliche Dinge, die du vielleicht selbst nutzt:

Überwachungskameras

WLAN-Router

Babyphones

Diese Geräte wurden nicht für hohe Sicherheitsanforderungen entwickelt. Ihre Schwachstellen machten sie zu idealen Zielen. Einmal infiziert, arbeiteten sie unbemerkt im Hintergrund. Du hättest es nicht bemerkt, wenn dein eigenes Gerät Teil des Botnetzes geworden wäre.

Die Geschwindigkeit, mit der Mirai Geräte infizierte, war beeindruckend. Innerhalb weniger Stunden wuchs das Botnetz exponentiell. Das zeigt dir, wie gefährlich schlecht gesicherte IoT-Geräte sein können.

Veröffentlichung des Quellcodes und dessen Folgen

Im September 2016 traf der Entwickler von Mirai eine Entscheidung, die alles veränderte. Er veröffentlichte den Quellcode des Botnetzes online. Du kannst dir vorstellen, welche Folgen das hatte. Plötzlich konnte jeder mit grundlegenden Programmierkenntnissen ein eigenes Botnetz aufbauen.

Die Veröffentlichung führte zu einer Welle neuer Angriffe. Kriminelle modifizierten den Code und nutzten ihn für verschiedene Zwecke:

Erpressung durch DDoS-Angriffe

Spam-Kampagnen

Industriespionage

Die Verbreitung des Quellcodes machte Mirai zu einer globalen Bedrohung. Du siehst, wie eine einzige Entscheidung die Cybersicherheitslandschaft nachhaltig beeinflussen kann. Die Veröffentlichung des Codes war wie das Öffnen einer Büchse der Pandora. Seitdem tauchen immer wieder neue Varianten von Mirai auf, die noch gefährlicher sind.

💡 Tipp: Sichere deine Geräte durch regelmäßige Updates und starke Passwörter. So kannst du verhindern, dass sie Teil eines Botnetzes werden.

Die größten Angriffe von Mirai

Der Angriff auf OVH und seine Bedeutung

Der erste große Angriff von Mirai richtete sich gegen den französischen Cloud-Dienstleister OVH. Du kannst dir vorstellen, wie ein Datenstrom von über einem Terabit pro Sekunde auf das Netzwerk einprasselte. OVH bot Schutzdienste gegen DDoS-Angriffe an, darunter auch für Minecraft-Server. Das machte das Unternehmen zu einem direkten Ziel. Die Attacke übertraf alles, was die IT-Welt bis dahin gesehen hatte. Selbst die modernsten Schutzsysteme von OVH konnten der Last nicht standhalten.

Dieser Angriff zeigte dir, wie mächtig das Mirai-Botnetz war. Es bewies, dass selbst große Unternehmen mit hochentwickelten Sicherheitsmaßnahmen nicht immun gegen solche Angriffe sind. Für dich als Nutzer wurde klar, dass die digitale Infrastruktur anfällig bleibt, wenn grundlegende Sicherheitsmaßnahmen fehlen.

Der Angriff auf Brian Krebs und die Botschaft dahinter

Nur wenige Tage nach dem Angriff auf OVH nahm Mirai ein neues Ziel ins Visier: den renommierten Cybersecurity-Journalisten Brian Krebs. Seine Website wurde mit einem Angriff von 660 Gigabit pro Sekunde überflutet. Du kannst dir vorstellen, wie selbst sein DDoS-Schutzanbieter Akamai kapitulieren musste. Krebs hatte zuvor über DDoS-Dienste und deren Hintermänner berichtet. Der Angriff war eine klare Botschaft: Niemand ist sicher, nicht einmal Experten.

Dieser Vorfall zeigte dir, wie gefährlich Botnetze wie Mirai sein können. Sie werden nicht nur für wirtschaftliche oder politische Ziele eingesetzt, sondern auch, um Kritiker zum Schweigen zu bringen. Für dich als Leser war dies ein Weckruf, wie wichtig Cybersicherheit ist.

Globale Auswirkungen auf das Internet

Der Angriff auf den DNS-Dienstleister Dyn am 21. Oktober 2016 hatte globale Folgen. Du hast vielleicht bemerkt, dass viele deiner Lieblingswebseiten wie Twitter, Netflix oder Reddit an diesem Tag nicht erreichbar waren. Der Angriff nutzte Millionen von IoT-Geräten, die zu einem riesigen Botnetz zusammengeschlossen wurden.

Die Auswirkungen waren enorm:

Webseiten und Dienste in den USA und Europa wurden gestört.

900.000 DSL-Router von Telekomkunden in Deutschland fielen aus.

Sicherheitsforscher und Unternehmen erkannten die Verwundbarkeit des Internets.

Dieser Angriff zeigte dir, wie abhängig das Internet von zentralen Diensten ist. Ohne DNS, das wie ein Telefonbuch für Webseiten funktioniert, bricht die Kommunikation zusammen. Der Tag offenbarte die Schwächen der digitalen Infrastruktur und machte deutlich, dass Sicherheitsmaßnahmen dringend notwendig sind.

Schwachstellen und Sicherheitslücken

Warum IoT-Geräte so anfällig sind

IoT-Geräte sind besonders anfällig für Cyberangriffe. Du nutzt sie täglich, aber oft denkst du nicht an ihre Sicherheit. Hersteller entwickeln diese Geräte mit Fokus auf Funktionalität, nicht auf Schutz. Viele Geräte haben keine ausreichenden Sicherheitsmechanismen. Sie sind wie offene Türen für Angreifer.

Ein Grund für die Schwachstellen ist die schiere Anzahl der Geräte. Millionen von IoT-Geräten sind weltweit im Einsatz. Jedes Gerät ist eine potenzielle Angriffsmöglichkeit. Du kannst dir vorstellen, wie schwierig es ist, alle Geräte zu sichern.

Tipp: Wenn du IoT-Geräte kaufst, achte auf Modelle mit Sicherheitszertifikaten. Diese bieten oft besseren Schutz.

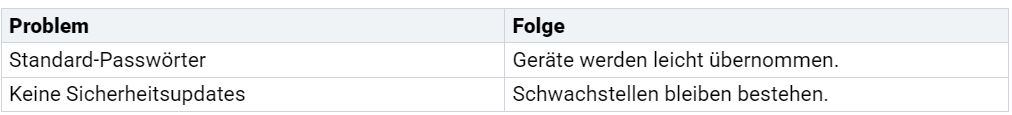

Die Rolle von Standard-Passwörtern und fehlenden Updates

Standard-Passwörter sind ein großes Problem. Viele Geräte kommen mit voreingestellten Zugangsdaten wie "admin" oder "12345". Du änderst diese Passwörter vielleicht nicht, weil es bequem ist. Doch genau das nutzen Angreifer aus.

Fehlende Updates verschärfen die Situation. Hersteller stellen oft keine regelmäßigen Sicherheitsupdates bereit. Ohne Updates bleiben Schwachstellen bestehen. Angreifer finden diese Lücken und nutzen sie aus.

Hinweis: Ändere Standard-Passwörter sofort und prüfe regelmäßig, ob Updates verfügbar sind.

Wie Angreifer Netzwerke kompromittieren

Angreifer nutzen einfache Methoden, um Netzwerke zu kompromittieren. Sie scannen das Internet nach ungesicherten Geräten. Sobald sie ein Gerät finden, übernehmen sie die Kontrolle. Du merkst oft nicht, dass dein Gerät infiziert wurde.

Ein infiziertes Gerät wird Teil eines Botnetzes. Es sendet Datenpakete an ein Ziel und überlastet dessen Server. Angreifer nutzen diese Technik, um Webseiten oder Dienste lahmzulegen.

Fakt: Ein einziges Botnetz kann Millionen von Geräten umfassen. Die Angriffe sind oft so groß, dass selbst große Unternehmen betroffen sind.

Lehren aus den Mirai-Angriffen

Verbesserte Sicherheitsmaßnahmen für IoT-Geräte

Die Angriffe von Mirai haben dir gezeigt, wie wichtig Sicherheitsmaßnahmen für IoT-Geräte sind. Hersteller und Nutzer müssen Verantwortung übernehmen, um solche Schwachstellen zu schließen. Du kannst mit einfachen Schritten dazu beitragen, die Sicherheit deiner Geräte zu erhöhen:

Kaufe zertifizierte Geräte: Achte beim Kauf auf Sicherheitszertifikate. Diese garantieren oft bessere Schutzmechanismen.

Deaktiviere unnötige Funktionen: Viele Geräte haben Funktionen, die du nicht nutzt. Diese können ein Einfallstor für Angreifer sein.

Aktiviere automatische Updates: So stellst du sicher, dass dein Gerät immer die neuesten Sicherheitsstandards erfüllt.

💡 Tipp: Informiere dich vor dem Kauf über die Sicherheitsfeatures eines Geräts. Ein wenig Recherche kann dir später viel Ärger ersparen.

Die Bedeutung von Passwort-Management und Updates

Passwörter spielen eine entscheidende Rolle bei der Sicherheit deiner Geräte. Standard-Passwörter wie "admin" oder "12345" machen es Angreifern leicht. Du solltest diese sofort ändern. Wähle ein starkes Passwort mit einer Kombination aus Buchstaben, Zahlen und Sonderzeichen.

Regelmäßige Updates sind genauso wichtig. Hersteller veröffentlichen Updates, um Sicherheitslücken zu schließen. Ohne diese bleibt dein Gerät anfällig. Du kannst automatische Updates aktivieren, um sicherzustellen, dass dein Gerät immer geschützt ist.

🔐 Hinweis: Nutze einen Passwort-Manager, um starke Passwörter zu erstellen und sicher zu speichern.

Zusammenarbeit zwischen Unternehmen und Regierungen

Die Bedrohung durch Botnetze wie Mirai erfordert eine enge Zusammenarbeit zwischen Unternehmen und Regierungen. Du profitierst von klaren Sicherheitsstandards, die durch solche Kooperationen entstehen. Unternehmen können durch gesetzliche Vorgaben verpflichtet werden, sichere Geräte zu entwickeln. Regierungen können Aufklärungskampagnen starten, um dich als Nutzer zu informieren.

Ein Beispiel für erfolgreiche Zusammenarbeit ist die Einführung von IoT-Sicherheitsgesetzen in einigen Ländern. Diese Gesetze schreiben vor, dass Geräte keine Standard-Passwörter mehr verwenden dürfen. Solche Maßnahmen schützen dich und machen es Angreifern schwerer, Botnetze aufzubauen.

🌍 Fakt: Globale Zusammenarbeit ist entscheidend, da Cyberangriffe keine Grenzen kennen. Nur durch gemeinsame Anstrengungen kann die Sicherheit im Internet verbessert werden.

Die Zukunft der Botnetze

Neue Bedrohungen durch weiterentwickelte Botnetze

Die Entwicklung von Botnetzen schreitet rasant voran. Du siehst, wie Angreifer immer raffiniertere Methoden einsetzen, um Netzwerke zu kompromittieren. Neue Varianten von Mirai und anderen Botnetzen nutzen Schwachstellen in IoT-Geräten, die bisher unentdeckt blieben. Diese Botnetze sind nicht nur größer, sondern auch intelligenter. Sie können Angriffe koordinieren, die gezielt auf kritische Infrastrukturen abzielen.

Ein weiteres Risiko entsteht durch die zunehmende Vernetzung. Mit der Einführung von 5G und dem Ausbau des Internets der Dinge wächst die Angriffsfläche. Jedes neue Gerät, das du mit dem Internet verbindest, könnte ein potenzielles Ziel sein. Besonders besorgniserregend ist, dass Angreifer Botnetze für Erpressung, Industriespionage und sogar politische Sabotage einsetzen. Du musst dir bewusst sein, dass diese Bedrohungen nicht nur Unternehmen, sondern auch dich als Privatperson betreffen können.

💡 Tipp: Schütze deine Geräte, indem du starke Passwörter verwendest und regelmäßige Updates durchführst.

Wie sich die Cybersicherheitsbranche anpasst

Die Cybersicherheitsbranche reagiert auf diese Bedrohungen mit neuen Strategien und Technologien. Du profitierst von diesen Fortschritten, wenn du moderne Sicherheitslösungen nutzt. Experten haben erkannt, dass Botnetze wie Mirai Millionen ungeschützter Geräte ausnutzen. Der Angriff auf Dyn hat gezeigt, wie leicht kleine internetfähige Geräte übernommen werden können. Sicherheitsexperten warnen, dass die Veröffentlichung des Mirai-Quellcodes Nachahmern den Weg ebnet.

Unternehmen entwickeln fortschrittliche DDoS-Schutzsysteme, die Angriffe frühzeitig erkennen.

Hersteller verbessern die Sicherheitsstandards für IoT-Geräte, um Schwachstellen zu minimieren.

Regierungen setzen auf strengere Gesetze, die sichere Passwörter und automatische Updates vorschreiben.

Diese Maßnahmen helfen dir, dich besser vor Angriffen zu schützen. Dennoch bleibt die Herausforderung groß, da die Angreifer ihre Methoden ständig weiterentwickeln.

Die Rolle von KI und maschinellem Lernen in der Abwehr

Künstliche Intelligenz (KI) und maschinelles Lernen spielen eine Schlüsselrolle in der Abwehr von Botnetz-Angriffen. Du kannst dir KI wie einen digitalen Wächter vorstellen, der rund um die Uhr arbeitet. Diese Technologien analysieren riesige Datenmengen in Echtzeit und erkennen verdächtige Aktivitäten, bevor ein Angriff eskaliert.

Ein Beispiel ist die Mustererkennung. KI-Systeme lernen, typische Verhaltensweisen von Botnetzen zu identifizieren. Sobald ein ungewöhnliches Muster auftaucht, schlägt das System Alarm. Dadurch können Angriffe schneller gestoppt werden. Maschinelles Lernen verbessert diese Systeme kontinuierlich, sodass sie auch neue Bedrohungen erkennen.

🔐 Hinweis: KI-basierte Sicherheitslösungen sind besonders effektiv, wenn du sie mit traditionellen Schutzmaßnahmen kombinierst.

Die Zukunft der Cybersicherheit hängt stark von diesen Technologien ab. Du kannst sicher sein, dass KI eine entscheidende Rolle dabei spielt, das Internet sicherer zu machen.

Mirai hat dir gezeigt, wie anfällig das Internet der Dinge ist. Du hast gelernt, dass IoT-Geräte mit Standard-Passwörtern und fehlenden Updates ein großes Risiko darstellen. Der Tag, an dem Mirai das Internet erschütterte, war ein Weckruf. Er hat die Bedeutung von Cybersicherheit und globaler Zusammenarbeit verdeutlicht. Du kannst durch sichere Passwörter und regelmäßige Updates dazu beitragen, solche Bedrohungen zu verhindern. Die Lehren aus Mirai sind entscheidend, um die digitale Welt sicherer zu machen.

FAQ

Was ist ein Botnetz und wie funktioniert es?

Ein Botnetz ist ein Netzwerk aus infizierten Geräten, die von Angreifern kontrolliert werden. Diese Geräte, oft IoT-Geräte, führen auf Befehl Aktionen aus, wie DDoS-Angriffe. Du merkst oft nicht, dass dein Gerät betroffen ist, da es im Hintergrund arbeitet.

Warum sind IoT-Geräte so anfällig?

IoT-Geräte sind oft schlecht gesichert. Hersteller liefern sie mit Standard-Passwörtern aus, die Nutzer selten ändern. Zudem fehlen regelmäßige Updates. Diese Schwächen machen es Angreifern leicht, Geräte zu übernehmen und für Botnetze wie Mirai zu nutzen.

Wie kann ich meine IoT-Geräte schützen?

Du kannst deine Geräte schützen, indem du Standard-Passwörter sofort änderst. Aktiviere automatische Updates, um Sicherheitslücken zu schließen. Kaufe Geräte mit Sicherheitszertifikaten. Deaktiviere ungenutzte Funktionen, um mögliche Angriffspunkte zu minimieren.

Was war der größte Angriff von Mirai?

Der Angriff auf den DNS-Dienstleister Dyn am 21. Oktober 2016 war der größte. Millionen IoT-Geräte überfluteten Dyn mit Daten. Webseiten wie Twitter und Netflix waren offline. Dieser Angriff zeigte dir, wie verwundbar das Internet ist.

Was kannst du aus den Mirai-Angriffen lernen?

Die Angriffe zeigen dir, wie wichtig Cybersicherheit ist. Sichere Passwörter und regelmäßige Updates sind entscheidend. Du solltest Geräte mit Sicherheitszertifikaten kaufen. Hersteller und Regierungen müssen zusammenarbeiten, um IoT-Geräte sicherer zu machen.