Die WannaCry-Attacke markierte einen Wendepunkt in der Cybersicherheit. Sie zeigte, wie verheerend ungeschützte Systeme sein können. Über 26 Millionen sensible Krankheitsdaten waren durch ausgenutzte Schwachstellen gefährdet. Besonders betroffen waren Windows-7-Systeme, darunter 60,35 % mit 64-Bit-Versionen. Die Attacke verdeutlichte die Notwendigkeit eines effektiven Patch-Managements. Unternehmen und Einzelpersonen mussten erkennen, dass veraltete Software ein enormes Risiko birgt. WannaCry lehrt, dass Prävention und schnelle Reaktion entscheidend sind, um solche Katastrophen zu verhindern.

Tiktok failed to load.

Tiktok failed to load.Enable 3rd party cookies or use another browser

Wichtige Erkenntnisse

Software-Updates sind wichtig. Sie beheben Fehler und schützen vor Angriffen wie WannaCry.

Netzwerksegmentierung stoppt die Verbreitung von Malware. Sie teilt Netzwerke in kleinere, sichere Bereiche.

Schulungen für Mitarbeiter sind nötig. Geschulte Mitarbeiter erkennen Betrugsversuche und folgen Sicherheitsregeln.

Eine gute Strategie für Vorfälle verringert Schäden. Sie hat klare Schritte für Erkennung, Schutz und Lösung.

Firmen sollten mit Sicherheitsexperten zusammenarbeiten. Das hilft, Angriffe zu stoppen und Schutz zu verbessern.

Technische Analyse von WannaCry

Ausnutzung von SMB-Schwachstellen

WannaCry nutzte eine kritische Schwachstelle im Server Message Block (SMB)-Protokoll aus, das für die Datei- und Druckerfreigabe in Netzwerken verwendet wird. Diese Schwachstelle, bekannt als EternalBlue, wurde ursprünglich von der National Security Agency (NSA) entdeckt und später durch eine Hackergruppe namens Shadow Brokers veröffentlicht.

Das SMB-Protokoll, insbesondere in älteren Windows-Versionen, erlaubte es WannaCry, sich ohne Benutzerinteraktion zu verbreiten. Angreifer konnten durch diese Schwachstelle beliebigen Code auf anfälligen Systemen ausführen. Systeme, die keine Sicherheitsupdates installiert hatten, waren besonders gefährdet. Microsoft hatte zwar einen Patch veröffentlicht, doch viele Organisationen hatten diesen nicht rechtzeitig implementiert.

Hinweis: Die Schwachstelle EternalBlue zeigt, wie wichtig regelmäßige Updates und Sicherheitsprüfungen sind.

Mechanismen zur Verbreitung und Persistenz

WannaCry verbreitete sich durch eine Kombination aus Exploits und internen Mechanismen. Nach der Infektion eines Systems scannte die Malware automatisch das Netzwerk nach weiteren anfälligen Geräten. Dabei nutzte sie die SMB-Schwachstelle, um sich lateral zu bewegen.

Ein weiterer Mechanismus war die Integration eines Dropper-Programms, das die eigentliche Ransomware auf dem Zielsystem installierte. Nach der Installation verschlüsselte WannaCry Dateien und zeigte eine Lösegeldforderung an. Um die Persistenz zu gewährleisten, modifizierte die Malware Systemdateien und registrierte sich für den automatischen Start bei jedem Neustart des Computers.

Die Fähigkeit zur Selbstverbreitung machte WannaCry besonders gefährlich. Innerhalb weniger Stunden infizierte die Malware Hunderttausende von Systemen weltweit.

Host- und Netzwerk-Signaturen

Die Erkennung von WannaCry basierte auf spezifischen Signaturen, die sowohl auf Host- als auch auf Netzwerkebene identifiziert wurden. Auf der Host-Ebene hinterließ die Malware eindeutige Spuren, wie z. B. verschlüsselte Dateien mit der Endung ".WNCRY" und die Erstellung von Lösegeldnotizen in Textdateien.

Im Netzwerkverkehr zeigten sich ebenfalls charakteristische Muster. WannaCry generierte ungewöhnlich viele SMB-Anfragen, die auf die Ausnutzung der EternalBlue-Schwachstelle hinwiesen. Sicherheitslösungen konnten diese Anomalien erkennen und blockieren.

Tipp: Die Analyse von Netzwerk-Signaturen ist ein effektives Mittel, um ähnliche Angriffe frühzeitig zu erkennen und zu stoppen.

Der Verschlüsselungsprozess

WannaCry führte nach der Infektion eines Systems einen hochentwickelten Verschlüsselungsprozess durch. Die Malware zielte auf eine Vielzahl von Dateitypen ab, darunter Dokumente, Bilder und Datenbanken. Nach der Identifikation der Dateien verschlüsselte WannaCry diese mit einem starken Algorithmus, der auf dem Advanced Encryption Standard (AES) basierte. Dieser Algorithmus erzeugte für jede Datei einen einzigartigen Schlüssel, der anschließend mit einem RSA-2048-Schlüssel verschlüsselt wurde. Dadurch wurde es nahezu unmöglich, die Dateien ohne den privaten Schlüssel zu entschlüsseln.

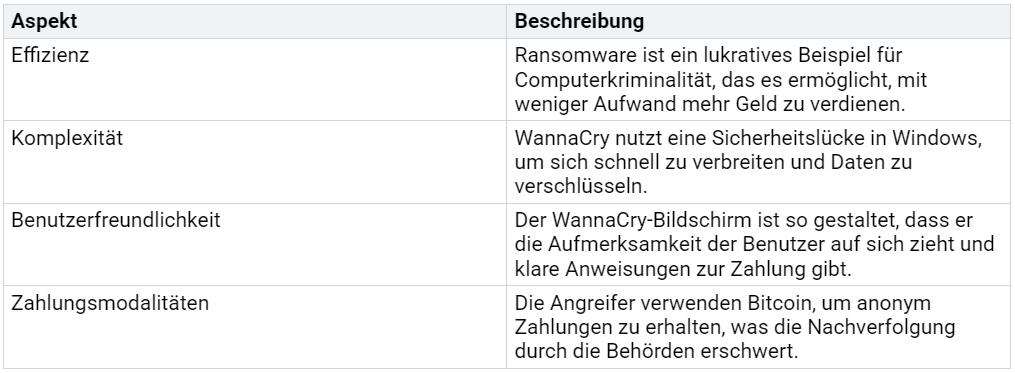

Die Effizienz und Komplexität des Verschlüsselungsprozesses lassen sich anhand der folgenden Aspekte verdeutlichen:

Die Malware zeigte nach der Verschlüsselung eine Lösegeldforderung auf dem Bildschirm an. Diese enthielt klare Anweisungen zur Zahlung in Bitcoin, um die Entschlüsselungsschlüssel zu erhalten. Die Benutzer hatten oft nur wenige Tage Zeit, um die Zahlung zu leisten, bevor die Dateien dauerhaft gelöscht wurden.

Hinweis: Die Verwendung von Bitcoin als Zahlungsmethode erschwert die Rückverfolgung und erhöht die Anonymität der Angreifer.

Kommunikation mit Command-and-Control-Servern

WannaCry kommunizierte mit sogenannten Command-and-Control-Servern (C2-Servern), um Anweisungen zu erhalten und Informationen zu übermitteln. Diese Server spielten eine zentrale Rolle bei der Steuerung der Malware. Nach der Infektion eines Systems versuchte WannaCry, eine Verbindung zu einem bestimmten Domainnamen herzustellen. Diese Domain fungierte als "Kill-Switch", der die Ausführung der Malware stoppen konnte, falls sie registriert wurde.

Die Kommunikation zwischen WannaCry und den C2-Servern erfolgte verschlüsselt, um die Aktivitäten vor Sicherheitslösungen zu verbergen. Die Malware übermittelte Informationen über das infizierte System, wie z. B. den Status der Verschlüsselung und die Zahlungsdetails. Gleichzeitig konnte der Server Anweisungen senden, um die Malware zu aktualisieren oder neue Funktionen hinzuzufügen.

Die Entdeckung und Registrierung der "Kill-Switch"-Domain durch den Sicherheitsforscher Marcus Hutchins stoppte die Verbreitung von WannaCry effektiv. Dies zeigt, wie wichtig die Analyse von Malware-Kommunikationsmustern ist, um Angriffe zu bekämpfen.

Tipp: Die Überwachung von Netzwerkaktivitäten kann helfen, verdächtige Verbindungen zu C2-Servern frühzeitig zu erkennen und zu blockieren.

Auswirkungen von WannaCry

Globale Verbreitung und betroffene Branchen

WannaCry verbreitete sich in einer beispiellosen Geschwindigkeit und betraf weltweit über 200.000 Computer in 150 Ländern. Die Malware zielte auf verschiedene Branchen ab, wobei Krankenhäuser und Telekommunikationsanbieter besonders stark betroffen waren.

Die Angreifer nutzten die Schwachstellen in veralteten Systemen aus, um ihre Ransomware zu verbreiten. Besonders Krankenhäuser litten unter den Folgen, da sie auf digitale Systeme angewiesen sind, um Patientenakten zu verwalten und Behandlungen zu koordinieren.

Finanzielle und operative Schäden

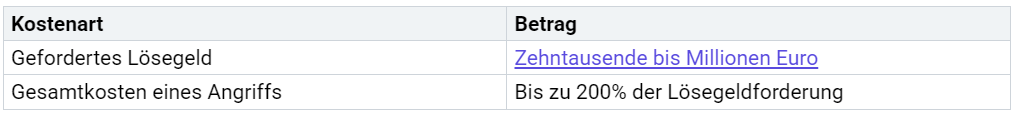

Die finanziellen und operativen Schäden durch WannaCry waren enorm. Unternehmen und Organisationen mussten nicht nur Lösegeld zahlen, sondern auch mit hohen Folgekosten rechnen.

Neben den direkten Kosten verursachte WannaCry auch erhebliche operative Störungen. Krankenhäuser mussten Tausende von Terminen absagen, und Unternehmen verloren wertvolle Arbeitszeit. Die Wiederherstellung der Systeme dauerte oft Wochen, was die Verluste weiter erhöhte.

Hinweis: Die finanziellen Schäden durch WannaCry zeigen, wie wichtig Investitionen in Cybersicherheit sind, um zukünftige Angriffe zu verhindern.

Reaktionen von Unternehmen und Regierungen

Unternehmen und Regierungen reagierten unterschiedlich auf den WannaCry-Angriff. Während einige Organisationen das Lösegeld zahlten, entschieden sich andere, ihre Systeme selbst wiederherzustellen.

Regierungen weltweit verstärkten ihre Bemühungen, Cybersicherheitsrichtlinien zu verbessern. In Großbritannien führte der Angriff zu einer Überprüfung der IT-Systeme im Gesundheitswesen. Gleichzeitig arbeiteten Sicherheitsforscher daran, die Verbreitung der Malware zu stoppen und betroffene Organisationen zu unterstützen.

Tipp: Die Zusammenarbeit zwischen Unternehmen, Regierungen und Sicherheitsforschern ist entscheidend, um die Auswirkungen solcher Angriffe zu minimieren.

Lehren für die Cybersicherheit

Die Bedeutung von Patch-Management

Patch-Management spielt eine zentrale Rolle in der Cybersicherheit. Es umfasst die regelmäßige Aktualisierung von Software, um bekannte Schwachstellen zu beheben. Viele Unternehmen vernachlässigen jedoch diesen wichtigen Prozess, was sie anfällig für Angriffe wie WannaCry macht.

Ein effektives Patch-Management bietet mehrere Vorteile:

Schutz vor bekannten Schwachstellen: Angreifer nutzen oft Sicherheitslücken, die bereits dokumentiert sind. Regelmäßige Updates schließen diese Lücken.

Minimierung von Ausfallzeiten: Systeme, die auf dem neuesten Stand sind, laufen stabiler und erleiden seltener Ausfälle.

Einhaltung gesetzlicher Vorschriften: Viele Branchen verlangen, dass Unternehmen ihre Systeme regelmäßig aktualisieren, um Datenschutzgesetze einzuhalten.

Tipp: Unternehmen sollten automatisierte Tools einsetzen, um Updates effizient zu verwalten. Diese Tools können auch Berichte erstellen, die den Status der Systeme dokumentieren.

Netzwerksegmentierung als Schutzmaßnahme

Netzwerksegmentierung teilt ein Netzwerk in kleinere, isolierte Segmente auf. Diese Maßnahme begrenzt die Ausbreitung von Malware und schützt sensible Daten. Im Fall von WannaCry hätte eine effektive Segmentierung die Verbreitung der Ransomware innerhalb von Netzwerken erheblich erschwert.

Die Vorteile der Netzwerksegmentierung umfassen:

Begrenzung der Angriffsfläche: Angreifer können nicht auf das gesamte Netzwerk zugreifen, wenn ein Segment kompromittiert wird.

Verbesserte Überwachung: Sicherheitslösungen können den Datenverkehr in kleineren Segmenten leichter analysieren.

Schutz sensibler Daten: Kritische Systeme und Daten können in isolierten Segmenten gespeichert werden, die nur autorisierte Benutzer erreichen.

Ein Beispiel für die Umsetzung:

Hinweis: Unternehmen sollten regelmäßig überprüfen, ob ihre Netzwerksegmentierung den aktuellen Sicherheitsanforderungen entspricht.

Erkennung und Prävention durch Signaturen

Signaturbasierte Erkennung ist eine bewährte Methode, um bekannte Bedrohungen zu identifizieren. Sicherheitslösungen wie Antivirenprogramme und Intrusion Detection Systems (IDS) nutzen Signaturen, um schädliche Dateien oder Aktivitäten zu erkennen.

Im Fall von WannaCry halfen spezifische Signaturen dabei, die Malware schnell zu identifizieren. Diese Signaturen basierten auf eindeutigen Merkmalen wie Dateinamen, Hash-Werten und Netzwerkverkehrsmustern.

Die Vorteile der signaturbasierten Erkennung:

Schnelle Identifikation: Bekannte Bedrohungen können in Echtzeit erkannt und blockiert werden.

Geringe Fehlalarme: Signaturen sind präzise und reduzieren die Wahrscheinlichkeit von Fehlalarmen.

Einfache Integration: Sicherheitslösungen können neue Signaturen schnell implementieren.

Tipp: Unternehmen sollten ihre Sicherheitslösungen regelmäßig aktualisieren, um neue Signaturen zu integrieren. Dies gewährleistet Schutz vor den neuesten Bedrohungen.

Sensibilisierung und Schulung von Mitarbeitern

Mitarbeiter spielen eine entscheidende Rolle in der Cybersicherheit. Viele Angriffe, einschließlich WannaCry, nutzen menschliche Fehler aus, um in Systeme einzudringen. Daher ist die Sensibilisierung der Belegschaft ein unverzichtbarer Bestandteil jeder Sicherheitsstrategie.

Warum Schulungen wichtig sind

Cyberangriffe entwickeln sich ständig weiter. Mitarbeiter müssen über die neuesten Bedrohungen informiert sein, um Risiken zu minimieren. Eine gut geschulte Belegschaft kann:

Phishing-Angriffe erkennen: Schulungen helfen, verdächtige E-Mails und Links zu identifizieren.

Sicherheitsrichtlinien einhalten: Mitarbeiter verstehen die Bedeutung von Passwortrichtlinien und sicherem Verhalten.

Sicherheitsvorfälle melden: Frühzeitige Meldungen verhindern größere Schäden.

Tipp: Regelmäßige Schulungen und Workshops fördern ein Sicherheitsbewusstsein und stärken die Verteidigung eines Unternehmens.

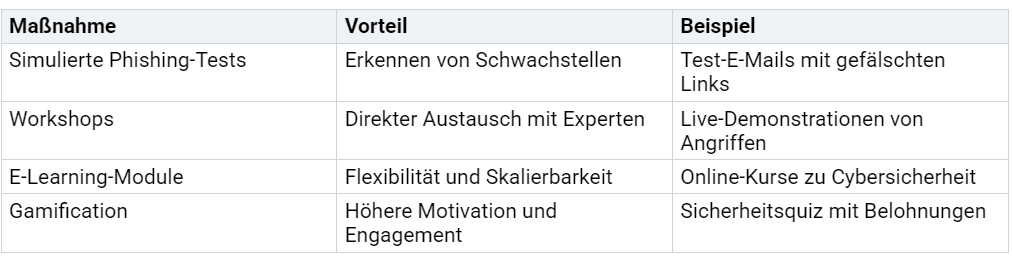

Effektive Schulungsmaßnahmen

Ein erfolgreiches Schulungsprogramm sollte praxisnah und interaktiv sein. Die folgenden Maßnahmen haben sich bewährt:

Simulierte Phishing-Tests: Diese Tests zeigen, wie gut Mitarbeiter auf Angriffe vorbereitet sind.

Workshops und Seminare: Experten erklären aktuelle Bedrohungen und geben praktische Tipps.

E-Learning-Module: Flexibles Lernen ermöglicht es Mitarbeitern, sich in ihrem eigenen Tempo weiterzubilden.

Gamification: Spielerische Ansätze wie Quizze oder Wettbewerbe erhöhen die Motivation.

Hinweis: Unternehmen sollten Schulungen regelmäßig aktualisieren, um neue Bedrohungen abzudecken.

Die Rolle der Führungskräfte

Führungskräfte tragen eine besondere Verantwortung. Sie setzen den Ton für die Sicherheitskultur im Unternehmen. Wenn sie selbst an Schulungen teilnehmen und Sicherheitsrichtlinien vorleben, motivieren sie ihre Teams, dasselbe zu tun.

Callout: Eine starke Sicherheitskultur beginnt an der Spitze. Führungskräfte sollten als Vorbilder agieren.

Die Rolle von Incident-Response-Strategien

Eine effektive Incident-Response-Strategie (IR-Strategie) ist entscheidend, um auf Cyberangriffe wie WannaCry schnell und gezielt zu reagieren. Sie minimiert Schäden und stellt den Betrieb so schnell wie möglich wieder her.

Was ist eine Incident-Response-Strategie?

Eine IR-Strategie umfasst alle Maßnahmen, die ein Unternehmen ergreift, um auf Sicherheitsvorfälle zu reagieren. Sie besteht aus klar definierten Prozessen und Verantwortlichkeiten.

Die wichtigsten Phasen einer IR-Strategie sind:

Vorbereitung: Entwicklung eines Plans und Schulung des Teams.

Erkennung: Identifikation eines Sicherheitsvorfalls durch Überwachungssysteme.

Eindämmung: Begrenzung des Schadens durch Isolierung betroffener Systeme.

Beseitigung: Entfernung der Bedrohung und Wiederherstellung der Systeme.

Nachbereitung: Analyse des Vorfalls und Verbesserung der Sicherheitsmaßnahmen.

Tipp: Ein gut dokumentierter Plan hilft, in Stresssituationen schnell und effektiv zu handeln.

Vorteile einer IR-Strategie

Eine durchdachte IR-Strategie bietet zahlreiche Vorteile:

Schnelle Reaktion: Reduziert die Ausfallzeiten und minimiert finanzielle Verluste.

Klarheit: Jeder Mitarbeiter kennt seine Rolle im Ernstfall.

Lernpotenzial: Nach jedem Vorfall können Prozesse optimiert werden.

Die Bedeutung von Übungen

Regelmäßige Simulationen und Übungen sind essenziell. Sie testen die Effektivität der IR-Strategie und decken Schwachstellen auf. Unternehmen sollten realistische Szenarien durchspielen, um ihre Teams auf echte Vorfälle vorzubereiten.

Hinweis: Übungen stärken das Vertrauen der Mitarbeiter und verbessern die Zusammenarbeit im Ernstfall.

Zusammenarbeit mit externen Partnern

In vielen Fällen ist die Unterstützung externer Experten notwendig. Managed Security Service Providers (MSSPs) oder Incident-Response-Teams können wertvolle Hilfe leisten. Sie bringen Fachwissen und Erfahrung mit, um komplexe Angriffe zu bewältigen.

Callout: Externe Partner bieten zusätzliche Ressourcen und Expertise, die interne Teams oft nicht haben.

Eine gut durchdachte IR-Strategie ist ein unverzichtbarer Bestandteil jeder Cybersicherheitsstrategie. Sie schützt Unternehmen vor den schwerwiegenden Folgen von Angriffen und stärkt ihre Resilienz gegenüber zukünftigen Bedrohungen.

Die WannaCry-Attacke hat die Welt gelehrt, wie entscheidend proaktive Cybersicherheitsmaßnahmen sind. Unternehmen und Einzelpersonen müssen aus diesem Vorfall lernen, um zukünftige Angriffe zu verhindern. Regelmäßige Updates, Schulungen und eine starke Sicherheitskultur sind unerlässlich.

Praktische Handlungsempfehlungen

Die Bedeutung proaktiver Maßnahmen

Proaktive Cybersicherheitsstrategien bieten klare Vorteile. Bewertungssysteme wie der Safe Score quantifizieren Risiken und erleichtern die Priorisierung von Maßnahmen. Automatisierung und Visualisierung von Risiken verbessern die Effizienz und Entscheidungsfindung.

Die WannaCry-Attacke zeigt, dass Prävention und schnelle Reaktion entscheidend sind. Unternehmen sollten ihre Sicherheitsstrategien kontinuierlich verbessern, um ihre Systeme und Daten zu schützen.

FAQ

Was ist WannaCry und warum war es so gefährlich?

WannaCry ist eine Ransomware, die Dateien verschlüsselt und Lösegeld fordert. Sie nutzte eine Schwachstelle im SMB-Protokoll aus, um sich schnell zu verbreiten. Die Malware infizierte weltweit über 200.000 Computer und verursachte massive finanzielle und operative Schäden.

Wie können Unternehmen sich vor ähnlichen Angriffen schützen?

Unternehmen sollten regelmäßige Software-Updates durchführen, Netzwerksegmentierung einsetzen und Mitarbeiter schulen. Eine effektive Incident-Response-Strategie hilft, Angriffe schnell zu erkennen und einzudämmen. Sicherheitslösungen wie Firewalls und Antivirenprogramme bieten zusätzlichen Schutz.

Warum war die "Kill-Switch"-Domain entscheidend?

Die "Kill-Switch"-Domain stoppte die Verbreitung von WannaCry. Der Sicherheitsforscher Marcus Hutchins entdeckte diese Domain und registrierte sie. Dadurch deaktivierte er die Malware auf infizierten Systemen und verhinderte weitere Schäden.

Welche Rolle spielt Patch-Management bei der Cybersicherheit?

Patch-Management behebt bekannte Schwachstellen in Software. Regelmäßige Updates schützen Systeme vor Angriffen wie WannaCry. Unternehmen, die Patches ignorieren, setzen sich einem hohen Risiko aus. Automatisierte Tools erleichtern die Verwaltung und Überwachung von Updates.

Was können Einzelpersonen tun, um sich zu schützen?

Einzelpersonen sollten ihre Betriebssysteme und Programme aktuell halten. Starke Passwörter und Vorsicht bei verdächtigen E-Mails sind wichtig. Sicherheitssoftware wie Antivirenprogramme bietet zusätzlichen Schutz. Regelmäßige Backups verhindern Datenverluste bei einem Angriff.

Tipp: Ein Backup auf einem externen Laufwerk schützt vor Datenverlust durch Ransomware.