So nutzen Sie Splunk Phantom für effiziente Untersuchungen und schnelle Reaktionen

Mit Splunk Phantom beschleunigen Sie Ihre Untersuchungen und Reaktionen auf Sicherheitsvorfälle erheblich. Automatisierte Workflows übernehmen repetitive Aufgaben, sodass Sie sich auf komplexe Analysen konzentrieren können. Durch die Integration mit vorhandenen Security-Tools reduzieren Sie manuellen Aufwand. Sie begegnen typischen Herausforderungen wie Alarmflut, Zeitdruck und Ressourcenmangel gezielt. Ihr Security-Team arbeitet dadurch effizienter und bleibt handlungsfähig, selbst bei hoher Belastung.

Wichtige Erkenntnisse

Splunk Phantom automatisiert wiederkehrende Sicherheitsaufgaben und entlastet so Ihr Team von manueller Arbeit.

Die Plattform hilft, Warnmeldungen zu priorisieren und reduziert Fehlalarme, damit Sie sich auf echte Bedrohungen konzentrieren können.

Mit Playbooks steuern Sie standardisierte und flexible Reaktionen auf Sicherheitsvorfälle, die schnell und transparent ablaufen.

Splunk Phantom integriert sich nahtlos in viele bestehende Security-Tools und steigert dadurch die Effizienz Ihrer Sicherheitsprozesse.

Durch kontinuierliche Optimierung und Nutzung von Analyse-Frameworks verbessern Sie die Erkennung und Reaktion auf Angriffe nachhaltig.

Herausforderungen

Alarmflut

Sie kennen das Problem: Jeden Tag erreichen Ihr Security Operations Center unzählige Warnmeldungen. Viele davon sind Fehlalarme oder enthalten zu wenig Kontext, um sie effizient zu bewerten. Bis zu 74 % der eingehenden Alarme bleiben unbeachtet, weil Analysten schlichtweg überlastet sind. Diese Alarmflut führt dazu, dass echte Bedrohungen leicht übersehen werden. Ohne Automatisierung verbringen Sie viel Zeit mit der manuellen Sichtung und Priorisierung von Meldungen. Das Risiko steigt, dass kritische Vorfälle zu spät erkannt werden.

Tipp: Nutzen Sie automatisierte Workflows, um Warnmeldungen vorzufiltern und mit Kontext anzureichern. So behalten Sie auch bei hohem Volumen den Überblick.

Zeitdruck

Sicherheitsvorfälle dulden keinen Aufschub. Sie müssen schnell reagieren, um Schäden zu minimieren. In der Praxis vergeht jedoch oft wertvolle Zeit mit der manuellen Bearbeitung von Tickets, der Recherche von Indikatoren und der Koordination zwischen verschiedenen Tools. Untersuchungen zeigen, dass Unternehmen ähnlich viel Zeit für die Analyse von Fehlalarmen wie für echte Vorfälle aufwenden. Das verzögert die Reaktion und erhöht das Risiko für Ihr Unternehmen.

Eine strukturierte Automatisierung beschleunigt die Bearbeitung. So können Sie beispielsweise Phishing-Warnungen bis zu 90 % schneller abarbeiten und die mittlere Erkennungszeit (MTTD) auf wenige Minuten senken.

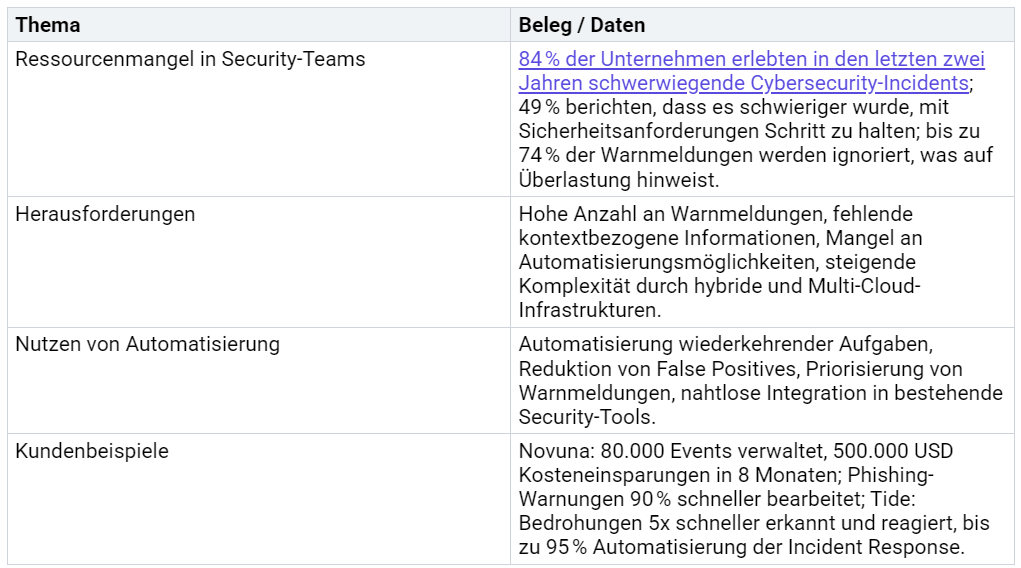

Ressourcenmangel

Der Fachkräftemangel im Bereich IT-Security ist allgegenwärtig. Viele Teams arbeiten am Limit. Laut aktuellen Studien berichten 49 % der Unternehmen, dass sie kaum noch mit den steigenden Anforderungen Schritt halten können. Die Komplexität hybrider und Multi-Cloud-Infrastrukturen verschärft die Situation zusätzlich.

Mit gezielter Automatisierung entlasten Sie Ihr Team, sparen Kosten und steigern die Effizienz. Sie schaffen Freiräume für anspruchsvolle Analysen und erhöhen die Zufriedenheit Ihrer Mitarbeitenden.

Splunk Phantom Überblick

Funktionen

Splunk Phantom ist eine leistungsstarke SOAR-Plattform, die Sie bei der Automatisierung und Orchestrierung Ihrer Sicherheitsprozesse unterstützt. Sie können mit Splunk Phantom wiederkehrende Aufgaben automatisieren, Bedrohungen schneller erkennen und standardisierte Reaktionen auslösen. Die Plattform bietet Ihnen ein zentrales Dashboard, in dem Sie alle Vorfälle, Workflows und Playbooks verwalten. Sie profitieren von einer übersichtlichen Fallverwaltung, automatisierten Alarm-Triage und der Möglichkeit, komplexe Analysen direkt im Tool durchzuführen.

Hinweis: Mit Splunk Phantom reduzieren Sie die manuelle Bearbeitung von Sicherheitsvorfällen und gewinnen wertvolle Zeit für anspruchsvolle Analysen.

Architektur

Die Architektur von Splunk Phantom basiert auf drei zentralen Komponenten:

Apps: Sie verbinden externe Security-Tools wie Firewalls, E-Mail-Gateways oder Threat-Intelligence-Plattformen mit Splunk Phantom.

Assets: Sie konfigurieren die spezifischen Instanzen dieser Apps, zum Beispiel verschiedene SIEM- oder Endpoint-Lösungen.

Playbooks: Sie erstellen automatisierte Workflows, die auf definierte Auslöser reagieren und Aktionen über mehrere Systeme hinweg koordinieren.

Mit dieser modularen Architektur passen Sie Splunk Phantom flexibel an Ihre bestehende Infrastruktur an. Sie können sowohl vollautomatisierte als auch teilautomatisierte Abläufe gestalten und so den Automatisierungsgrad individuell steuern.

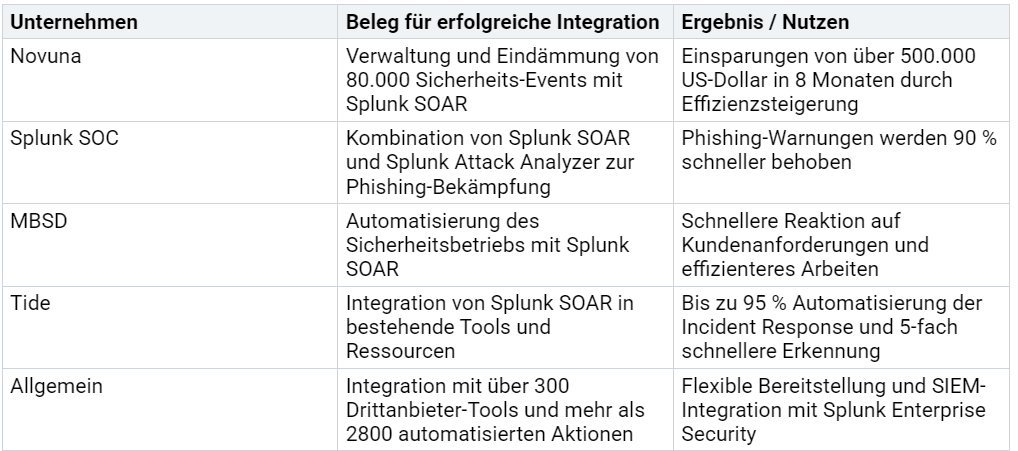

Integration

Splunk Phantom lässt sich nahtlos in Ihre vorhandenen Security-Tools und Workflows integrieren. Sie profitieren von einer breiten Unterstützung für über 300 Drittanbieter-Tools und mehr als 2800 automatisierten Aktionen. Unternehmen wie Novuna, Tide oder MBSD zeigen, wie die Integration in der Praxis funktioniert und welche Effizienzgewinne möglich sind:

Mit Splunk Phantom steigern Sie die Geschwindigkeit und Qualität Ihrer Incident Response und schaffen eine einheitliche, skalierbare Sicherheitsarchitektur.

Automatisierung mit Splunk Phantom

Playbooks

Playbooks bilden das Herzstück der Automatisierung in Splunk Phantom. Sie definieren Schritt für Schritt, wie Ihr Security-Team auf bestimmte Vorfälle reagiert. Sie erstellen diese Workflows grafisch oder per Code und legen fest, welche Aktionen bei welchen Auslösern automatisch ablaufen. Playbooks sorgen dafür, dass Sie Routineaufgaben nicht mehr manuell erledigen müssen. Sie standardisieren Ihre Prozesse und stellen sicher, dass jeder Vorfall nach den gleichen, geprüften Abläufen behandelt wird.

Hinweis: Mit Playbooks dokumentieren Sie alle Schritte der Incident Response und schaffen Transparenz für Ihr gesamtes Team.

Aufgaben

Mit Splunk Phantom automatisieren Sie eine Vielzahl von Aufgaben, die im Security-Alltag regelmäßig anfallen. Typische Beispiele sind:

Automatisierte Überprüfung von Indikatoren (IOC-Checks) gegen Threat-Intelligence-Quellen

Ticket-Erstellung und -Zuweisung in ITSM-Systemen

Alarm-Triage und Priorisierung nach Risikobewertung

Automatisches Blockieren verdächtiger IP-Adressen oder URLs

Eskalation und Benachrichtigung relevanter Teams

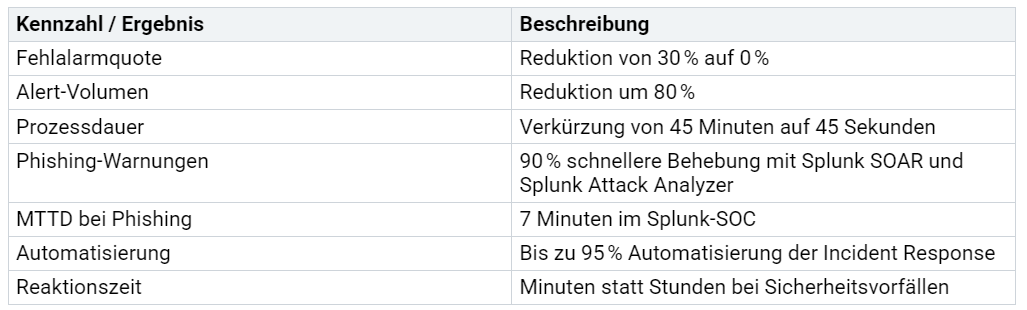

Diese Automatisierung führt zu messbaren Verbesserungen in Ihren Prozessen. Die wichtigsten Vorteile zeigen sich in folgenden Kennzahlen:

Sie profitieren von einer deutlichen Reduktion der manuellen Arbeit und einer schnelleren Bearbeitung kritischer Vorfälle. Die automatisierte Erfassung und Auswertung wichtiger Metriken wie Erkennungszeit, Reaktionszeit, Schweregrad und Abschluss von Vorfällen ermöglicht Ihnen eine kontinuierliche Optimierung Ihrer Security-Prozesse.

Tipp: Nutzen Sie die integrierten Leistungsindikatoren, um Trends zu erkennen und Ihre Incident Response gezielt zu verbessern.

Flexibilität

Splunk Phantom bietet Ihnen maximale Flexibilität bei der Automatisierung. Sie entscheiden selbst, ob Sie einzelne Aufgaben vollständig automatisieren oder gezielt manuelle Freigaben einbauen. Sie können Playbooks so gestalten, dass sie bestimmte Schritte automatisch ausführen und an definierten Punkten eine Analystenentscheidung einfordern. Diese Teilautomatisierung eignet sich besonders für komplexe oder kritische Vorfälle, bei denen menschliches Urteilsvermögen gefragt ist.

Sie passen die Automatisierung jederzeit an neue Bedrohungslagen oder interne Anforderungen an. Die Plattform unterstützt Sie dabei, Ihre Workflows kontinuierlich zu erweitern und zu optimieren. So bleiben Sie agil und reagieren schnell auf Veränderungen im Bedrohungsumfeld.

Hinweis: Mit Splunk Phantom skalieren Sie Ihre Security-Automatisierung flexibel – von einfachen Routineaufgaben bis zu komplexen, mehrstufigen Prozessen.

Reaktion und Untersuchung

Schnelle Reaktion

Mit Splunk Phantom reagierst du auf Sicherheitsvorfälle deutlich schneller und strukturierter. Die Plattform automatisiert viele Schritte, die sonst manuell viel Zeit kosten. Du profitierst von einer standardisierten Incident Response, die sich flexibel an deine Anforderungen anpassen lässt.

Wichtige Kennzahlen wie Mean-Time-To-Triage (MTTT) und Mean-Time-To-Resolution (MTTR) zeigen, wie stark sich die Reaktionsgeschwindigkeit verbessert. Du kannst die Anzahl der gestarteten Untersuchungen direkt im Dashboard verfolgen. Risikobasierte Benachrichtigungen helfen dir, kritische Alarme sofort zu priorisieren.

Splunk Phantom reduziert das Warnmeldungsrauschen und sorgt dafür, dass du dich auf die wirklich relevanten Vorfälle konzentrierst. Die SURGe-Initiative liefert dir zusätzlich kontextbezogenes Wissen und Techniken für die Erstreaktion. So verkürzt du die Mean-Time-To-Detect und die Mean-Time-To-Response spürbar.

MTTT und MTTR als zentrale Kennzahlen für die Geschwindigkeit

Anzahl der erstellten Untersuchungen als Effizienzindikator

Risikobasierte Benachrichtigungstrends für schnelle Priorisierung

Automatisierung und Orchestrierung für weniger Warnmeldungsrauschen

SURGe-Initiative für kontextbezogene Erstreaktion

Branchen-Benchmarks und Kundenberichte bestätigen diese Effektivitätsgewinne:

Tide erkennt und reagiert fünfmal schneller auf Bedrohungen.

Bis zu 95 % der Incident Response Prozesse laufen automatisiert ab.

Fehlalarme sinken um bis zu 80 %.

Unternehmen berichten von höherer Effizienz, besserer Transparenz und schnelleren Reaktionszeiten.

Tipp: Nutze die Automatisierung gezielt, um auch bei hoher Last jederzeit handlungsfähig zu bleiben.

Analyse-Frameworks

Für eine strukturierte Untersuchung setzt du auf bewährte Analyse-Frameworks wie MITRE ATT&CK und die Cyber Kill Chain. Diese Frameworks helfen dir, Angriffe systematisch zu analysieren und Gegenmaßnahmen gezielt einzuleiten.

Mit Splunk Security Essentials und Splunk Phantom visualisierst und bewertest du die Abdeckung deiner Erkennungsanalysen. Die Integration von MITRE ATT&CK ermöglicht dir, Bedrohungen und Techniken umfassend zu erfassen.

Die Zahlen sprechen für sich: 73 % der ATT&CK-Matrix werden durch 985 verfügbare Erkennungsanalysen abgedeckt. Sechs aktive Erkennungsanalysen decken 2 % der Matrix ab. Über sechs Millionen beobachtete Techniken in Bedrohungsberichten zeigen, dass sich 90 % der Angriffe auf nur 15 Techniken konzentrieren.

Die Kombination aus MITRE ATT&CK, Splunk Security Essentials und Splunk Phantom unterstützt dich dabei, Bedrohungen automatisiert zu erkennen und zu analysieren.

Hinweis: Die Abdeckung von Techniken hängt von deinen Datenquellen ab. Eine hohe Abdeckung bedeutet nicht automatisch vollständigen Schutz. Nutze die Frameworks, um Lücken zu erkennen und gezielt zu schließen.

Dokumentation

Eine lückenlose Dokumentation ist entscheidend für eine effiziente Zusammenarbeit im Security-Team. Mit Splunk Phantom dokumentierst du jeden Schritt der Untersuchung direkt im System. Du hältst fest, welche Maßnahmen du ergriffen hast, welche Ergebnisse vorliegen und welche Entscheidungen getroffen wurden.

Diese Transparenz erleichtert die Übergabe an Kolleginnen und Kollegen. Neue Analysten können sich schnell einarbeiten und den aktuellen Stand nachvollziehen. Du vermeidest doppelte Arbeit und stellst sicher, dass keine wichtigen Informationen verloren gehen.

Die automatisierte Protokollierung aller Aktionen sorgt dafür, dass du auch im Nachhinein alle Schritte nachvollziehen kannst. Das ist nicht nur für die interne Zusammenarbeit wichtig, sondern auch für Audits und Compliance-Anforderungen.

Tipp: Nutze die integrierten Notiz- und Protokollfunktionen, um Wissen im Team zu teilen und die Qualität deiner Untersuchungen kontinuierlich zu verbessern.

Praxis und Tipps

Use Cases

Im Security Operations Center begegnen Sie täglich unterschiedlichen Bedrohungen. Typische Anwendungsfälle für Automatisierung sind:

Phishing-Mails: Sie analysieren verdächtige E-Mails, prüfen Anhänge und blockieren kompromittierte Konten automatisch.

Verdächtige IP-Adressen: Sie erkennen ungewöhnliche Zugriffe, führen GeoIP-Checks durch und sperren auffällige Verbindungen.

Malware-Analysen: Sie leiten verdächtige Dateien an Sandbox-Systeme weiter und erhalten automatisierte Berichte zur Gefahreneinschätzung.

Tipp: Automatisieren Sie repetitive Aufgaben, um schneller auf Vorfälle zu reagieren und Fehlerquellen zu minimieren.

Einführung

Für einen erfolgreichen Start empfiehlt sich ein schrittweises Vorgehen. Beginnen Sie mit einem klar definierten Use Case, zum Beispiel der automatisierten Bearbeitung von Phishing-Vorfällen. Erstellen Sie ein Playbook, das alle notwendigen Schritte abbildet. Testen Sie dieses Playbook in einer sicheren Umgebung. Schulen Sie Ihr Team gezielt auf die neuen Workflows. Dokumentieren Sie alle Prozesse und passen Sie diese bei Bedarf an.

Eine enge Zusammenarbeit mit den Fachbereichen und regelmäßige Feedbackrunden helfen, die Akzeptanz zu erhöhen. Nutzen Sie die Möglichkeit, Playbooks flexibel zu erweitern. So wächst Ihre Automatisierung mit den Anforderungen Ihres Unternehmens.

Optimierung

Nach der Einführung sollten Sie Ihre Workflows kontinuierlich überprüfen. Analysieren Sie Kennzahlen wie Reaktionszeit, Fehlalarmquote und Abschlussrate. Identifizieren Sie Engpässe und passen Sie Playbooks gezielt an. Vermeiden Sie zu komplexe Automatisierungen, die schwer zu warten sind. Setzen Sie auf modulare Playbooks, die Sie einfach anpassen können.

Best Practice: Halten Sie Ihre Dokumentation aktuell und fördern Sie den Austausch im Team. So sichern Sie nachhaltigen Erfolg und steigern die Effizienz Ihrer Sicherheitsprozesse.

Mit Splunk Phantom optimierst du deine Sicherheitsprozesse und reagierst schneller auf Bedrohungen. Du automatisierst Routineaufgaben, entlastest dein Team und steigerst die Effizienz im gesamten Security-Betrieb. Starte jetzt mit einer Pilotierung oder informiere dich gezielt über weitere Einsatzmöglichkeiten. Nutze die Chance, deine Security-Strategie auf das nächste Level zu heben und setze auf moderne Automatisierung.

FAQ

Wie starte ich mit Splunk Phantom im Unternehmen?

Du beginnst mit einem Pilotprojekt. Wähle einen klaren Use Case, erstelle ein Playbook und teste es in einer sicheren Umgebung. Schulen dein Team und passe die Workflows an deine Anforderungen an.

Tipp: Starte klein und erweitere die Automatisierung schrittweise.

Welche Security-Tools kann ich mit Splunk Phantom integrieren?

Du integrierst über 300 verschiedene Tools, darunter SIEM, EDR, Firewalls, E-Mail-Gateways und Threat-Intelligence-Plattformen. Die Integration erfolgt über Apps und Assets, die du individuell konfigurierst.

Wie flexibel sind die Playbooks in Splunk Phantom?

Du gestaltest Playbooks flexibel. Du automatisierst einzelne Schritte vollständig oder baust gezielte manuelle Freigaben ein. So passt du die Workflows optimal an deine Prozesse und Compliance-Anforderungen an.

Wie profitiert mein Team von der Automatisierung?

Dein Team spart Zeit, reduziert Fehler und konzentriert sich auf anspruchsvolle Analysen. Die Automatisierung übernimmt Routineaufgaben und sorgt für schnellere, standardisierte Reaktionen auf Sicherheitsvorfälle.

Hinweis: