Stell dir vor, du öffnest die Tür zu deinem Haus – ohne Schloss! Genau das passiert, wenn wir Cybersecurity in der Ausschreibung ignorieren. Datenklau, Manipulation oder sogar finanzielle Verluste können die Folge sein. Ich habe erlebt, wie ein kleines Sicherheitsleck ganze Projekte zum Scheitern brachte. Best Practices sind wie ein Rüstzeug – sie schützen, bevor etwas schiefgeht. Wer sich vorbereitet, bleibt sicher. Cybersecurity in der Ausschreibung ist kein Luxus, sondern ein Muss!

Wichtige Erkenntnisse

Cybersicherheit bei Ausschreibungen ist wichtig. Vernachlässige sie nicht, um Daten und Geld zu schützen.

Verwende sichere Plattformen mit modernen Sicherheitsregeln. Zertifikate wie ISO 27001 sind notwendig.

Verschlüsselung schützt Daten. Sende niemals unverschlüsselte Informationen.

Nutze Zugriffskontrollen. Nur erlaubte Personen dürfen wichtige Daten sehen.

Schulungen helfen beim Lernen. Mache alle auf Cybergefahren aufmerksam.

Herausforderungen in der Cybersecurity in der Ausschreibung

Typische Schwachstellen und Risiken

Ich erinnere mich an eine Ausschreibung, bei der ein einfacher Fehler alles ruinierte. Die Zugangsdaten wurden unverschlüsselt per E-Mail verschickt. Das Ergebnis? Ein Hacker hatte freien Zugang zu vertraulichen Informationen. Typische Schwachstellen wie diese sind überall.

Hier sind einige der häufigsten:

Unverschlüsselte Datenübertragung: Daten, die wie offene Briefe durch das Internet reisen, sind leichte Beute.

Schwache Passwörter: "123456" ist kein Passwort, sondern eine Einladung.

Fehlende Zugriffskontrollen: Wenn jeder Zugriff hat, hat niemand Sicherheit.

Veraltete Software: Alte Systeme sind wie rostige Schlösser – leicht zu knacken.

Tipp: Überprüfe immer, ob deine Plattform aktuelle Sicherheitsstandards erfüllt. Ein kleiner Check kann große Probleme verhindern.

Beispiele für reale Vorfälle und deren Auswirkungen

Ich habe von einem Fall gehört, bei dem ein Unternehmen Millionen verlor. Ein Cyberangriff während einer Ausschreibung führte dazu, dass vertrauliche Daten gestohlen wurden. Die Angreifer nutzten diese Informationen, um ein konkurrierendes Angebot zu manipulieren. Das Ergebnis? Der Ruf des Unternehmens war ruiniert, und der Vertrag ging verloren.

Ein anderes Beispiel: Ein öffentlicher Auftraggeber wurde Opfer eines Phishing-Angriffs. Ein gefälschtes E-Mail-Konto täuschte den Ausschreibungsleiter. Die Folge? Zahlungen gingen an Betrüger, und die Ausschreibung musste komplett neu gestartet werden.

Solche Vorfälle zeigen, wie wichtig Cybersecurity in der Ausschreibung ist. Ohne Schutzmaßnahmen sind die Risiken enorm.

Hinweis: Lerne aus diesen Geschichten. Prävention ist immer günstiger als Schadensbegrenzung.

Best Practices für Cybersecurity in der Ausschreibung

Sichere Plattformen und Tools nutzen

Ich erinnere mich an eine Zeit, als ich eine Ausschreibung auf einer unsicheren Plattform durchführte. Es fühlte sich an, als würde ich ein Geheimnis auf einem Marktplatz flüstern. Jeder konnte mithören! Sichere Plattformen sind wie ein Tresor für deine Daten. Sie schützen vor neugierigen Blicken und bösen Überraschungen.

Hier ist, worauf ich immer achte:

Zertifizierungen: Plattformen mit ISO 27001 oder ähnlichen Standards sind ein Muss.

Regelmäßige Updates: Veraltete Software ist ein Einfallstor für Hacker.

Benutzerfreundlichkeit: Sicherheit sollte nicht kompliziert sein. Eine intuitive Plattform spart Zeit und Nerven.

Tipp: Nutze Plattformen, die speziell für Ausschreibungen entwickelt wurden. Sie bieten oft integrierte Sicherheitsfunktionen, die du nicht übersehen solltest.

Verschlüsselung und sichere Datenübertragung

Daten ohne Verschlüsselung zu übertragen, ist wie eine Postkarte zu verschicken. Jeder kann sie lesen! Ich habe gelernt, dass Verschlüsselung der Schlüssel zu sicherer Kommunikation ist. Sie macht Daten für Unbefugte unlesbar.

Warum ist das so wichtig?

Datenschutzgesetze wie die DSGVO verlangen, dass personenbezogene Daten geschützt werden.

Ich stelle sicher, dass alle Daten, die ich übertrage, verschlüsselt sind. Das gibt mir ein gutes Gefühl, besonders bei vertraulichen Ausschreibungen.

Zugriffskontrollen und Berechtigungsmanagement

Einmal habe ich erlebt, wie ein Kollege versehentlich auf vertrauliche Daten zugriff. Es war ein Albtraum! Zugriffskontrollen sind wie ein Türsteher. Sie entscheiden, wer rein darf und wer nicht.

Was ich immer umsetze:

Rollenbasierte Zugriffsrechte: Nur die Personen, die es wirklich brauchen, erhalten Zugriff.

Zwei-Faktor-Authentifizierung: Ein zusätzlicher Sicherheitslayer, der Hacker abschreckt.

Regelmäßige Überprüfung: Ich überprüfe regelmäßig, wer Zugriff hat und ob das noch notwendig ist.

Tipp: Ein gutes Berechtigungsmanagement schützt nicht nur Daten, sondern auch deinen Ruf. Niemand möchte für einen Datenverlust verantwortlich sein.

Mit diesen Maßnahmen fühle ich mich sicher, dass meine Ausschreibungen gut geschützt sind. Cybersecurity in der Ausschreibung ist keine Option, sondern eine Notwendigkeit.

Schulung und Sensibilisierung der Beteiligten

Ich erinnere mich an eine Situation, die mir die Bedeutung von Schulungen klar machte. Ein Kollege klickte auf einen verdächtigen Link in einer E-Mail. Das Ergebnis? Ein Virus legte unser System lahm. Seitdem weiß ich: Wissen ist Macht – besonders, wenn es um Cybersecurity geht.

Schulungen sind wie ein Schutzschild. Sie helfen allen Beteiligten, Gefahren zu erkennen und richtig zu handeln. Ich setze immer auf praxisnahe Workshops. Dort lernen die Teilnehmer, wie sie Phishing-Mails erkennen oder sichere Passwörter erstellen.

Hier sind meine wichtigsten Tipps:

Regelmäßige Schulungen: Einmal reicht nicht. Cyber-Bedrohungen entwickeln sich ständig weiter.

Interaktive Formate: Niemand will stundenlange Vorträge hören. Rollenspiele oder Quiz machen das Lernen spannend.

Maßgeschneiderte Inhalte: Nicht jeder braucht dieselben Infos. IT-Teams benötigen andere Schulungen als das Einkaufsteam.

Tipp: Nutze reale Beispiele, um die Dringlichkeit zu verdeutlichen. Geschichten bleiben im Kopf und motivieren zum Handeln.

Ich habe festgestellt, dass gut geschulte Teams weniger Fehler machen. Sie sind wachsamer und reagieren schneller auf Bedrohungen. Cybersecurity in der Ausschreibung beginnt mit den Menschen, die daran beteiligt sind.

Regelmäßige Sicherheitsüberprüfungen und Audits

Einmal habe ich eine Sicherheitslücke übersehen. Das hätte teuer werden können. Seitdem führe ich regelmäßig Audits durch. Sie sind wie ein Gesundheitscheck für die IT-Sicherheit.

Sicherheitsüberprüfungen helfen, Schwachstellen frühzeitig zu erkennen. Ich überprüfe dabei alles: von der Software bis zu den Zugriffskontrollen. Audits geben mir die Gewissheit, dass alles reibungslos läuft.

Hier ist, was ich immer beachte:

Planung: Ich lege feste Termine für Überprüfungen fest. Spontane Checks sind weniger effektiv.

Dokumentation: Jede Überprüfung wird genau protokolliert. Das hilft, den Überblick zu behalten.

Externe Experten: Manchmal hole ich mir Hilfe von außen. Frische Augen sehen oft mehr.

Eine gute Dokumentation ist entscheidend. Sie zeigt, dass Sicherheitsmaßnahmen ernst genommen werden. Hier ist ein Überblick, welche Berichte und Daten ich immer bereithalte:

Hinweis: Eine lückenlose Dokumentation schützt nicht nur vor Angriffen, sondern auch vor rechtlichen Problemen.

Ich fühle mich sicherer, wenn ich weiß, dass meine Systeme regelmäßig geprüft werden. Cybersecurity in der Ausschreibung ist kein einmaliges Projekt. Es ist ein kontinuierlicher Prozess, der Aufmerksamkeit und Sorgfalt erfordert.

Rechtliche und regulatorische Anforderungen

Überblick über relevante Gesetze und Standards (z. B. DSGVO, ISO 27001)

Ich erinnere mich an eine Ausschreibung, bei der ich fast die DSGVO übersehen hätte. Das hätte teuer werden können! Gesetze und Standards sind wie Verkehrsregeln – sie sorgen für Ordnung und Sicherheit. Ohne sie? Chaos pur!

Hier sind einige der wichtigsten Vorschriften, die ich immer im Blick habe:

Diese Vorschriften sind keine lästigen Hindernisse. Sie sind Schutzschilde, die Unternehmen vor rechtlichen und finanziellen Katastrophen bewahren.

Tipp: Prüfe immer, welche Gesetze für deine Ausschreibung gelten. Ein kleiner Fehler kann große Konsequenzen haben!

Integration von Compliance in den Ausschreibungsprozess

Compliance klingt trocken, oder? Aber ich habe gelernt, dass sie der Schlüssel zu einer erfolgreichen Ausschreibung ist. Ohne sie riskierst du nicht nur Bußgelder, sondern auch deinen Ruf.

Ich integriere Compliance in jeden Schritt des Prozesses. So mache ich es:

Anforderungen klar definieren: Ich stelle sicher, dass alle rechtlichen Vorgaben in den Ausschreibungsunterlagen stehen.

Lieferanten überprüfen: Ich prüfe, ob Anbieter die relevanten Standards wie ISO 27001 erfüllen.

Dokumentation führen: Jede Entscheidung wird dokumentiert. Das schützt mich vor rechtlichen Problemen.

Regelmäßige Updates: Gesetze ändern sich. Ich halte mich immer auf dem Laufenden.

Hinweis: Compliance ist keine Option. Sie ist ein Muss, besonders bei Cybersecurity in der Ausschreibung.

Mit diesen Maßnahmen fühle ich mich sicher. Ich weiß, dass ich nicht nur gesetzeskonform handle, sondern auch das Vertrauen meiner Partner gewinne.

Praktische Umsetzung und Tipps

Schritt-für-Schritt-Anleitung zur Implementierung der Best Practices

Ich erinnere mich an meine erste Ausschreibung, bei der ich völlig überfordert war. Alles schien chaotisch, und ich wusste nicht, wo ich anfangen sollte. Heute habe ich einen klaren Plan, der mir hilft, Best Practices für Cybersecurity in der Ausschreibung umzusetzen. Hier ist meine Schritt-für-Schritt-Anleitung:

Analyse der aktuellen Sicherheitslage

Zuerst überprüfe ich, wo ich stehe. Welche Tools nutze ich? Sind sie sicher? Gibt es Schwachstellen? Ich dokumentiere alles, damit ich den Überblick behalte.Ziele definieren

Ich frage mich: Was will ich erreichen? Zum Beispiel sichere Datenübertragung oder Zugriffskontrollen. Klare Ziele helfen mir, den Fokus zu behalten.Sichere Plattformen auswählen

Ich suche nach Plattformen mit Zertifizierungen wie ISO 27001. Diese garantieren, dass die Sicherheitsstandards eingehalten werden.Verschlüsselung einrichten

Daten ohne Verschlüsselung? Niemals! Ich stelle sicher, dass alle Übertragungen verschlüsselt sind. Das schützt vor neugierigen Blicken.Zugriffskontrollen implementieren

Ich lege fest, wer auf welche Daten zugreifen darf. Rollenbasierte Zugriffsrechte und Zwei-Faktor-Authentifizierung sind dabei meine besten Freunde.Schulungen durchführen

Ich organisiere Workshops, um alle Beteiligten zu sensibilisieren. Jeder sollte wissen, wie man Phishing-Mails erkennt oder sichere Passwörter erstellt.Regelmäßige Audits planen

Ich führe regelmäßige Sicherheitsüberprüfungen durch. Dabei dokumentiere ich alles, um sicherzustellen, dass keine Schwachstelle übersehen wird.

Tipp: Dokumentiere jeden Schritt! Eine klare Workflow-Beschreibung hilft dir, den Überblick zu behalten und Fehler zu vermeiden.

Checkliste für sichere Ausschreibungsverfahren

Ich liebe Checklisten! Sie sind wie ein Kompass, der mich durch den Dschungel der Cybersecurity führt. Hier ist meine persönliche Checkliste für sichere Ausschreibungen:

Sicherheitsanalyse durchführen: Alle Schwachstellen identifizieren und dokumentieren.

Ziele festlegen: Klare Sicherheitsziele definieren.

Plattformen prüfen: Nur zertifizierte und regelmäßig aktualisierte Tools verwenden.

Daten verschlüsseln: Verschlüsselung für alle Übertragungen aktivieren.

Zugriffsrechte festlegen: Rollenbasierte Berechtigungen und Zwei-Faktor-Authentifizierung einrichten.

Schulungen organisieren: Alle Beteiligten regelmäßig schulen.

Audits planen: Sicherheitsüberprüfungen und Dokumentation nicht vergessen.

Compliance sicherstellen: Alle relevanten Gesetze und Standards einhalten.

Hinweis: Diese Checkliste ist mein Rettungsanker. Sie hilft mir, nichts zu übersehen und sicherzustellen, dass meine Ausschreibungen geschützt sind.

Mit diesen Tipps und der Checkliste fühle ich mich bestens vorbereitet. Cybersecurity in der Ausschreibung ist kein Hexenwerk, wenn man einen klaren Plan hat.

Langfristige Vorteile von Cybersecurity in der Ausschreibung

Zeitgewinn und Prozesssicherheit

Ich erinnere mich an eine Ausschreibung, die sich wie ein Marathon anfühlte. Jeder Schritt war ein Hindernis, und die ständigen Sicherheitsprobleme machten alles noch schlimmer. Seit ich Cybersecurity in der Ausschreibung ernst nehme, hat sich das geändert. Sichere Prozesse sparen Zeit. Sie verhindern Chaos und sorgen dafür, dass alles reibungslos läuft.

Mit klaren Sicherheitsrichtlinien muss ich nicht ständig nach Fehlern suchen. Ich kann mich auf das Wesentliche konzentrieren: die Ausschreibung selbst. Das spart nicht nur Zeit, sondern auch Nerven. Einmal habe ich eine Ausschreibung in Rekordzeit abgeschlossen, weil ich keine Sicherheitsprobleme hatte. Es war wie ein Sprint statt eines Marathons.

Tipp: Investiere in Sicherheit. Es ist wie ein guter Laufschuh – du kommst schneller ans Ziel und hast weniger Schmerzen unterwegs.

Schutz kritischer Infrastrukturen und Großunternehmen

Ich habe gesehen, wie ein Cyberangriff ein großes Unternehmen lahmlegte. Es war wie ein Dominoeffekt – ein kleiner Fehler führte zu einem riesigen Problem. Cybersecurity in der Ausschreibung schützt nicht nur Daten, sondern auch die Infrastruktur.

Großunternehmen und öffentliche Einrichtungen sind besonders gefährdet. Sie sind wie Schatzkammern für Hacker. Mit den richtigen Sicherheitsmaßnahmen kann ich diese Schatzkammern schützen. Verschlüsselung, Zugriffskontrollen und regelmäßige Audits sind meine Werkzeuge. Sie sind wie ein Sicherheitsnetz, das alles auffängt, bevor es abstürzt.

Hinweis: Kritische Infrastrukturen sind das Rückgrat unserer Gesellschaft. Ihre Sicherheit ist nicht verhandelbar.

Verbesserung der Angebotsqualität durch klare Anforderungen

Ich habe gelernt, dass klare Anforderungen der Schlüssel zu besseren Angeboten sind. Wenn ich genau weiß, was ich will, bekomme ich genau das, was ich brauche. Es ist wie eine Einkaufsliste – ohne sie kaufe ich nur Chaos.

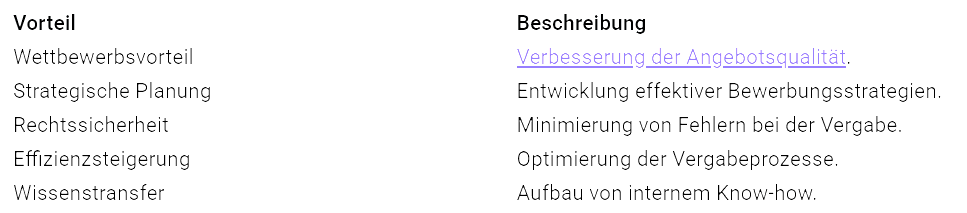

Klare Anforderungen helfen nicht nur mir, sondern auch den Anbietern. Sie können ihre Strategien besser planen und Fehler vermeiden. Das Ergebnis? Höhere Qualität und weniger Missverständnisse. Hier ist eine Übersicht, warum das so wichtig ist:

Ich habe festgestellt, dass klare Anforderungen wie ein Magnet wirken. Sie ziehen die besten Angebote an und machen den Ausschreibungsprozess effizienter.

Tipp: Nimm dir Zeit, um deine Anforderungen zu definieren. Es ist wie ein Kompass – ohne ihn verlierst du die Richtung.

Ich habe gelernt, dass Cybersecurity in Ausschreibungen wie ein Sicherheitsgurt ist. Ohne ihn riskierst du alles. Die wichtigsten Punkte? Sichere Plattformen, Verschlüsselung, Zugriffskontrollen, Schulungen und regelmäßige Audits. Diese Maßnahmen sind keine Extras – sie sind essenziell.

💡 Tipp: Warte nicht, bis ein Problem auftritt. Handle jetzt! Proaktive Sicherheit spart Zeit, Geld und Nerven.

Langfristig zahlt sich Cybersecurity aus. Du schützt nicht nur Daten, sondern auch deinen Ruf. Sichere Ausschreibungen sind wie ein Magnet für Qualität und Vertrauen. Also, worauf wartest du? Fang an, deine Prozesse zu sichern!

FAQ

Was ist der wichtigste Schritt, um Cybersecurity in der Ausschreibung zu verbessern?

Ich starte immer mit einer Sicherheitsanalyse. Sie zeigt mir, wo die Schwachstellen liegen. Ohne diesen Schritt wäre ich wie ein Kapitän ohne Karte – verloren und unsicher.

Warum sind Schulungen für Cybersecurity in der Ausschreibung so wichtig?

Einmal klickte ein Kollege auf einen Phishing-Link. Das Chaos war perfekt! Schulungen machen aus Anfängern Experten. Sie helfen, Fehler zu vermeiden und Bedrohungen früh zu erkennen.

Wie oft sollte ich Sicherheitsüberprüfungen durchführen?

Ich plane sie regelmäßig, mindestens einmal im Quartal. Es ist wie ein Zahnarztbesuch – unangenehm, aber notwendig. So bleibt alles sicher und ich schlafe besser.

Welche Tools sind für sichere Ausschreibungen unverzichtbar?

Ich nutze Plattformen mit ISO 27001-Zertifizierung. Sie sind wie ein Tresor für meine Daten. Ohne sie fühle ich mich, als würde ich meine Geheimnisse auf einem Marktplatz ausplaudern.

Kann ich Cybersecurity in der Ausschreibung komplett outsourcen?

Ja, aber ich behalte immer die Kontrolle. Externe Experten sind wie Mechaniker – sie reparieren, aber ich fahre das Auto. Ohne Überblick riskiere ich, die Kontrolle zu verlieren.