Zero Trust ist kein Produkt, sondern ein Sicherheitsprinzip, das dich auffordert, Vertrauen neu zu denken. Es basiert auf der Annahme, dass keine Umgebung sicher ist, und verlangt eine kontinuierliche Überprüfung aller Zugriffe. Angesichts der Tatsache, dass 25% der globalen Schwachstellen täglich ausgenutzt werden und 37% der Exchange-Server in Deutschland als verwundbar gelten, wird deutlich, warum ein strategischer Ansatz entscheidend ist. Produkte allein können diese Herausforderungen nicht lösen. Du benötigst ein Konzept, das sich an die dynamischen Bedrohungen anpasst und deine IT-Infrastruktur schützt.

Wichtige Erkenntnisse

Zero Trust ist ein Sicherheitsprinzip. Es prüft ständig alle Zugriffe. So schützt es deine IT vor Gefahren.

Das Prinzip der geringsten Rechte gibt nur nötigen Zugriff. Dadurch wird das Risiko von Datenverlust und Missbrauch kleiner.

Angriffe anzunehmen hilft, dein Netzwerk zu teilen und Daten zu sichern. Das verringert Schäden bei einem Angriff.

Technologien wie Multifaktor-Login sind wichtig für Zero Trust. Sie machen dein System sicherer und finden Probleme früh.

Zero Trust schrittweise in wichtigen Bereichen einzuführen, bringt schnelle Erfolge. Es hilft auch, neue Sicherheitsregeln leichter umzusetzen.

Grundlagen von Zero Trust

Was ist Zero Trust?

Zero Trust ist ein modernes Sicherheitskonzept, das darauf abzielt, Vertrauen in IT-Systemen neu zu definieren. Es basiert auf der Annahme, dass keine Umgebung – weder intern noch extern – automatisch sicher ist. Du überprüfst jede Anfrage, unabhängig davon, ob sie von innerhalb oder außerhalb deines Netzwerks kommt.

Dieses Prinzip wurde 2010 von John Kindervag, einem Analysten bei Forrester Research, eingeführt. Es fordert dich auf, jede Verbindung und jeden Zugriff zu authentifizieren und zu autorisieren. Dabei spielt es keine Rolle, ob der Zugriff von einem Mitarbeiter, einem Gerät oder einer Anwendung stammt. Zero Trust behandelt jede Anfrage, als käme sie aus einer potenziell unsicheren Quelle.

Die Kernprinzipien: 'Niemals vertrauen, immer überprüfen', 'Geringste Privilegien', 'Annahme eines Angriffs'

Zero Trust basiert auf drei zentralen Prinzipien, die deine Sicherheitsstrategie grundlegend verändern:

Niemals vertrauen, immer überprüfen

Du überprüfst jede Anfrage, bevor du Zugriff gewährst. Dabei nutzt du Daten wie Benutzeridentität, Standort und Gerätezustand. Diese kontinuierliche Verifizierung stellt sicher, dass nur autorisierte Personen und Geräte Zugriff erhalten.Geringste Privilegien

Du gewährst nur den minimal notwendigen Zugriff. Mitarbeiter und Systeme erhalten nur die Rechte, die sie für ihre Aufgaben benötigen. Dieses Prinzip reduziert das Risiko, dass Angreifer auf sensible Daten zugreifen können.Annahme eines Angriffs

Du gehst davon aus, dass ein Angriff bereits stattgefunden hat oder stattfinden wird. Mit dieser Einstellung segmentierst du dein Netzwerk und verschlüsselst sensible Daten. So minimierst du den Schaden, falls ein Angreifer Zugriff erhält.

Warum das traditionelle Sicherheitsmodell nicht mehr ausreicht

Das traditionelle Sicherheitsmodell, oft als "Burggraben-Modell" bezeichnet, vertraut allem innerhalb des Netzwerks. Dieses Modell funktioniert in einer Welt, in der alle Mitarbeiter vor Ort arbeiten und alle Daten in einem zentralen Rechenzentrum gespeichert sind.

Heute sieht die Realität anders aus. Du nutzt Cloud-Dienste, Mitarbeiter arbeiten remote, und Geräte verbinden sich von überall aus mit deinem Netzwerk. Diese Veränderungen machen das traditionelle Modell anfällig. Ein Angreifer, der den "Burggraben" überwindet, kann sich frei im Netzwerk bewegen.

Zero Trust löst dieses Problem, indem es Vertrauen nicht mehr an den Standort knüpft. Stattdessen überprüfst du jede Anfrage individuell. So schützt du deine Daten und Systeme auch in einer dezentralen und dynamischen IT-Umgebung.

Zero Trust ist kein Produkt

Missverständnisse und Risiken bei der Interpretation

Viele glauben, dass Zero Trust ein Produkt ist, das du einfach kaufen und installieren kannst. Diese Annahme führt oft zu falschen Entscheidungen bei der Auswahl von Sicherheitslösungen. Zero Trust ist jedoch kein einmaliges Werkzeug, sondern ein strategischer Ansatz. Es erfordert kontinuierliche Prüfung und Anpassung, um mit den sich ständig ändernden Bedrohungen Schritt zu halten.

Hinweis: Zero Trust ist ein Konzept, das dich dazu auffordert, Vertrauen in deinem Netzwerk neu zu definieren. Es geht nicht darum, ein einzelnes Produkt zu implementieren, sondern eine Sicherheitsstrategie zu entwickeln, die langfristig funktioniert.

Ein weiteres Missverständnis besteht darin, dass Zero Trust nur für große Unternehmen geeignet ist. Tatsächlich profitieren Organisationen jeder Größe von diesem Ansatz. Du kannst Zero Trust schrittweise einführen, indem du zunächst kritische Bereiche deines Netzwerks absicherst.

Warum ein ganzheitlicher Ansatz entscheidend ist

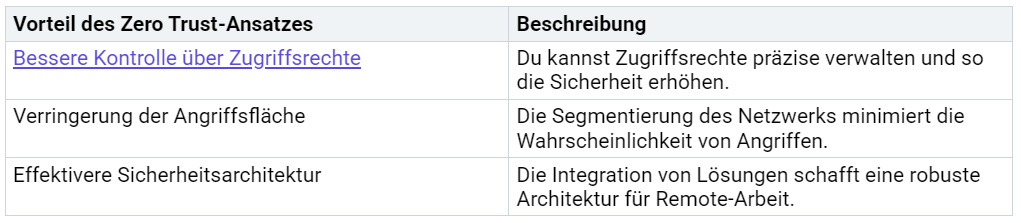

Ein fragmentierter Sicherheitsansatz kann Schwachstellen schaffen, die Angreifer ausnutzen. Ein ganzheitlicher Zero Trust-Ansatz bietet dir hingegen mehrere Vorteile:

Durch die kontinuierliche Überprüfung jeder Verbindung und die Einschränkung von Nutzerrechten reduzierst du das Risiko von Datenverlusten. Die Netzwerksegmentierung ermöglicht dir außerdem, schneller auf Sicherheitsvorfälle zu reagieren.

Die Rolle von Technologien im Zero Trust-Prinzip

Technologien spielen eine zentrale Rolle bei der Umsetzung von Zero Trust. Traditionelle VPN-Lösungen bieten oft nicht die notwendige feingranulare Zugriffskontrolle. Moderne Zero Trust-Architekturen hingegen überprüfen jede Anfrage, bevor sie Zugriff gewähren.

Remote-Mitarbeitende stellen oft ein höheres Risiko dar, da sie möglicherweise mehr Zugriffsrechte haben als nötig. Mit Zero Trust kannst du sicherstellen, dass jeder Zugriff – unabhängig vom Standort – überprüft wird. Dies erhöht die Sicherheit und minimiert potenzielle Gefahrenquellen.

Tipp: Technologien wie Multifaktor-Authentifizierung und Netzwerksegmentierung sind essenziell, um Zero Trust effektiv umzusetzen. Sie helfen dir, sensible Daten zu schützen und Angriffe frühzeitig zu erkennen.

Zero Trust in der Praxis

Prinzip der minimalen Rechte (PoLP)

Das Prinzip der minimalen Rechte (Principle of Least Privilege, PoLP) ist ein zentraler Bestandteil von Zero Trust. Es fordert dich auf, jedem Benutzer, Gerät oder System nur die Rechte zu gewähren, die für die jeweilige Aufgabe notwendig sind. Du minimierst dadurch die Angriffsfläche und reduzierst das Risiko, dass sensible Daten in falsche Hände geraten.

Ein Beispiel aus der Praxis zeigt, wie wichtig PoLP ist. Beim Ransomware-Angriff auf die Colonial Pipeline im Jahr 2021 nutzten Angreifer ein kompromittiertes VPN-Konto mit übermäßigen Rechten. Dieses Konto ermöglichte ihnen den Zugang zu kritischen Systemen und führte zu erheblichen wirtschaftlichen Schäden. Hätte das Prinzip der minimalen Rechte konsequent angewendet worden, wäre der Schaden deutlich geringer ausgefallen.

Tipp: Überprüfe regelmäßig die Zugriffsrechte in deinem Netzwerk. Entferne unnötige Berechtigungen und stelle sicher, dass Benutzer nur Zugriff auf die Ressourcen haben, die sie wirklich benötigen.

Zugriffskontrollen und kontinuierliche Authentifizierung

Effektive Zugriffskontrollen und kontinuierliche Authentifizierung sind essenziell, um Zero Trust umzusetzen. Du kannst sicherstellen, dass jede Anfrage überprüft wird, bevor Zugriff gewährt wird. Dabei spielen Technologien wie Multifaktor-Authentifizierung (MFA) und kontextbasierte Zugriffskontrollen eine entscheidende Rolle.

Mit MFA kombinierst du mehrere Methoden zur Identitätsprüfung, wie Passwörter und biometrische Daten. Kontextbasierte Zugriffskontrollen analysieren zusätzliche Faktoren wie Standort, Gerätezustand und Benutzerverhalten. Diese Maßnahmen helfen dir, verdächtige Aktivitäten frühzeitig zu erkennen und zu blockieren.

Hinweis: Implementiere kontinuierliche Authentifizierung, um sicherzustellen, dass auch während einer Sitzung die Sicherheit gewährleistet bleibt. So kannst du verdächtige Aktivitäten sofort stoppen.

Beispiele erfolgreicher Implementierungen

Viele Unternehmen haben Zero Trust erfolgreich umgesetzt und profitieren von den Vorteilen. Google ist ein bekanntes Beispiel. Mit ihrer BeyondCorp-Initiative haben sie die traditionelle Netzwerkperimeter-Sicherheit abgeschafft. Jeder Zugriff wird unabhängig vom Standort überprüft, was die Sicherheit erheblich verbessert hat.

Ein weiteres Beispiel ist ein Finanzdienstleister, der durch die Einführung von PoLP und kontinuierlicher Authentifizierung seine Angriffsfläche um 40 % reduzieren konnte. Diese Maßnahmen führten zu einer deutlichen Verbesserung der Sicherheitslage und einer schnelleren Reaktion auf Bedrohungen.

Tipp: Beginne mit der Implementierung von Zero Trust in kritischen Bereichen deines Netzwerks. So kannst du erste Erfolge erzielen und die Strategie schrittweise ausweiten.

Herausforderungen und Lösungen

Typische Hürden bei der Implementierung

Die Einführung von Zero Trust bringt einige Herausforderungen mit sich. Eine der häufigsten Hürden ist die Komplexität bestehender IT-Infrastrukturen. Viele Unternehmen nutzen veraltete Systeme, die nicht für Zero Trust ausgelegt sind. Diese Systeme basieren oft auf implizitem Vertrauen und erfordern umfangreiche Anpassungen.

Ein weiteres Problem ist der Widerstand innerhalb der Organisation. Mitarbeiter und Führungskräfte sehen Zero Trust manchmal als unnötig kompliziert oder als Eingriff in ihre Arbeitsweise. Fehlendes Verständnis für die Vorteile des Ansatzes verstärkt diesen Widerstand.

Auch die Kosten spielen eine Rolle. Die Implementierung erfordert Investitionen in Technologien, Schulungen und Prozesse. Unternehmen, die keine klare Strategie haben, riskieren, Ressourcen ineffizient einzusetzen.

Hinweis: Ohne eine gründliche Planung und klare Ziele kann die Einführung von Zero Trust ins Stocken geraten.

Strategien zur Überwindung von Hindernissen

Du kannst diese Herausforderungen mit gezielten Strategien bewältigen. Beginne mit einer Bestandsaufnahme deiner IT-Infrastruktur. Identifiziere Schwachstellen und priorisiere kritische Bereiche.

Setze auf schrittweise Implementierung. Statt alles auf einmal zu ändern, kannst du Zero Trust in kleinen, überschaubaren Schritten einführen. Dies reduziert die Komplexität und erleichtert die Anpassung.

Kommunikation ist entscheidend. Informiere deine Mitarbeiter über die Vorteile von Zero Trust. Zeige ihnen, wie der Ansatz ihre Arbeit sicherer macht, ohne sie unnötig zu belasten.

Tipp: Nutze Pilotprojekte, um erste Erfolge zu erzielen und Vertrauen in den Ansatz aufzubauen.

Die Bedeutung von Schulungen und Kulturwandel

Zero Trust erfordert nicht nur technische Anpassungen, sondern auch einen kulturellen Wandel. Du musst eine Sicherheitskultur schaffen, in der jeder Mitarbeiter Verantwortung übernimmt.

Schulungen spielen dabei eine zentrale Rolle. Sie helfen deinen Teams, die Prinzipien von Zero Trust zu verstehen und anzuwenden. Regelmäßige Workshops und E-Learning-Programme können das Wissen vertiefen.

Eine offene Kommunikation fördert den Kulturwandel. Erkläre, warum Zero Trust notwendig ist, und beantworte Fragen. So schaffst du Akzeptanz und stärkst das Sicherheitsbewusstsein in deiner Organisation.

Merke: Eine starke Sicherheitskultur ist der Schlüssel zu einer erfolgreichen Zero Trust-Implementierung.

Strategische Vorteile von Zero Trust

Verbesserung der Sicherheitslage

Mit Zero Trust stärkst du die Sicherheitslage deines Unternehmens erheblich. Durch die kontinuierliche Überprüfung jeder Anfrage minimierst du das Risiko von unbefugtem Zugriff. Angreifer können sich nicht mehr ungehindert im Netzwerk bewegen, selbst wenn sie eine Schwachstelle ausnutzen.

Ein weiterer Vorteil liegt in der Segmentierung deines Netzwerks. Du teilst es in kleinere, isolierte Bereiche auf. Dadurch begrenzt du die Auswirkungen eines potenziellen Angriffs. Selbst wenn ein Bereich kompromittiert wird, bleibt der Schaden lokal begrenzt.

Tipp: Nutze Technologien wie Multifaktor-Authentifizierung und Echtzeit-Überwachung, um verdächtige Aktivitäten frühzeitig zu erkennen und zu stoppen.

Unterstützung von Compliance-Anforderungen

Zero Trust hilft dir, gesetzliche und regulatorische Anforderungen besser zu erfüllen. Viele Vorschriften, wie die DSGVO oder ISO 27001, verlangen strenge Sicherheitsmaßnahmen und den Schutz sensibler Daten. Mit Zero Trust kannst du diese Anforderungen leichter umsetzen.

Du dokumentierst Zugriffe und Aktivitäten detailliert. Diese Protokolle erleichtern dir Audits und Nachweise gegenüber Behörden. Zudem schützt du personenbezogene Daten durch Verschlüsselung und Zugriffskontrollen.

Hinweis: Eine Zero Trust-Strategie zeigt Behörden, dass du proaktiv Sicherheitsmaßnahmen ergreifst und Datenschutz ernst nimmst.

Langfristige Effizienz und Kosteneinsparungen

Zero Trust steigert nicht nur die Sicherheit, sondern auch die Effizienz. Automatisierte Prozesse, wie die Verwaltung von Zugriffsrechten, sparen dir Zeit und Ressourcen. Du reduzierst den Aufwand für manuelle Prüfungen und minimierst Fehler.

Langfristig senkst du die Kosten für Sicherheitsvorfälle. Ein erfolgreicher Angriff kann hohe finanzielle Schäden verursachen. Mit Zero Trust minimierst du dieses Risiko. Zudem optimierst du deine IT-Infrastruktur, was zu geringeren Betriebskosten führt.

Merke: Investitionen in Zero Trust zahlen sich langfristig aus – durch höhere Sicherheit und geringere Kosten.

Zero Trust ist mehr als ein Sicherheitskonzept – es ist ein strategisches Fundament für die Zukunft. Du kannst mit diesem Ansatz deine IT-Infrastruktur stärken und gleichzeitig die Anforderungen an Datenschutz und Compliance erfüllen. Die kontinuierliche Überprüfung und die Prinzipien wie geringste Privilegien helfen dir, Sicherheitsrisiken zu minimieren und deine Organisation widerstandsfähiger zu machen.

Jetzt liegt es an dir, Zero Trust strategisch umzusetzen. Beginne mit kleinen Schritten und baue eine Sicherheitsarchitektur, die sich an die dynamischen Herausforderungen der digitalen Welt anpasst. Die langfristigen Vorteile sind klar: mehr Sicherheit, weniger Kosten und eine bessere Einhaltung gesetzlicher Vorgaben.

FAQ

Was unterscheidet Zero Trust von traditionellen Sicherheitsmodellen?

Zero Trust überprüft jede Anfrage unabhängig vom Standort. Traditionelle Modelle vertrauen allem innerhalb des Netzwerks. Mit Zero Trust behandelst du jede Verbindung als potenziell unsicher. Dadurch minimierst du Risiken und schützt sensible Daten effektiver.

Kann ich Zero Trust schrittweise implementieren?

Ja, du kannst Zero Trust in kleinen Schritten einführen. Beginne mit kritischen Bereichen deines Netzwerks. So erzielst du schnelle Erfolge und kannst die Strategie schrittweise erweitern. Eine schrittweise Implementierung reduziert Komplexität und erleichtert die Anpassung.

Welche Technologien unterstützen Zero Trust?

Technologien wie Multifaktor-Authentifizierung (MFA), Netzwerksegmentierung und kontinuierliche Überwachung sind essenziell. Sie helfen dir, Zugriffe zu kontrollieren und verdächtige Aktivitäten frühzeitig zu erkennen. Moderne Tools ermöglichen dir eine feingranulare Zugriffskontrolle.

Tipp: Investiere in Lösungen, die sich nahtlos in deine bestehende Infrastruktur integrieren lassen.

Ist Zero Trust nur für große Unternehmen geeignet?

Nein, Zero Trust ist für Organisationen jeder Größe geeignet. Auch kleine Unternehmen profitieren von der erhöhten Sicherheit. Du kannst den Ansatz an deine spezifischen Anforderungen anpassen und schrittweise umsetzen.

Wie lange dauert die Implementierung von Zero Trust?

Die Dauer hängt von deiner IT-Infrastruktur und deinen Zielen ab. Eine vollständige Implementierung kann Monate oder Jahre dauern. Mit einer klaren Strategie und Pilotprojekten kannst du jedoch schnell erste Erfolge erzielen.

Hinweis: Plane ausreichend Zeit für Schulungen und Anpassungen ein, um den Übergang zu erleichtern.